#67 Kali Linux для продвинутого тестирования на проникновение. Понимание браузера BeEF.

Здравствуйте, дорогие друзья.

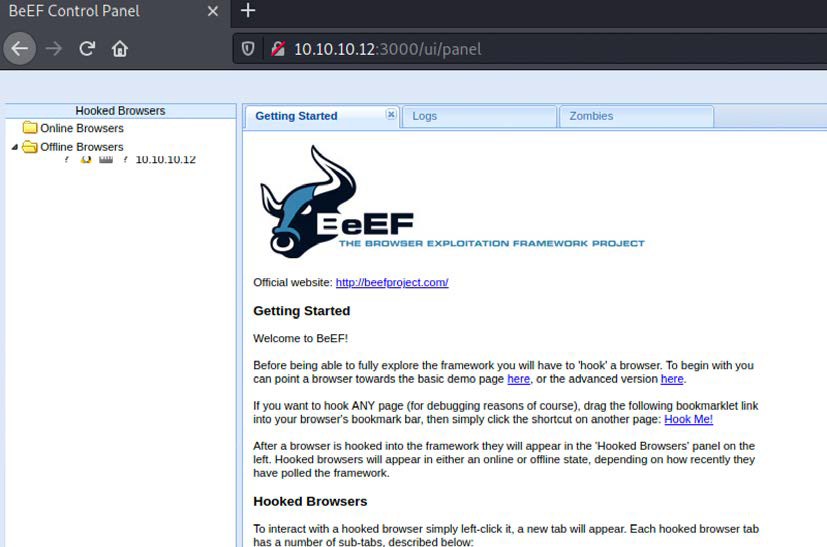

Когда панель управления BeEF запущена, она представляет экран «Начало работы», на котором лежат ссылки на онлайн-сайт, а также на демонстрационные страницы, которые можно использовать для проверки различных атак. Панель управления BeEF показана на рисунке ниже:

Если Вы зацепили жертву, интерфейс будет разделен на две панели:

• В левой части панели у нас есть Подключенные браузеры; тестер может видеть каждый подключенный браузер, указанный с информацией о его основной операционной системе, типе браузера, IP-адресе и установленных плагинах. Поскольку BeEF устанавливает файл cookie для идентификации жертв, он может обращаться к этой информации и вести непротиворечивый список жертв.

• В правой части панели инициируются все действия, с результатами выполнения. На вкладке «Команды» мы видим категоризированный репозиторий различных векторов атак, которые можно использовать против перехваченных браузеров. Этот вид будет отличаться в зависимости от типа и версии каждого браузера.

BeEF использует схему цветового кодирования, чтобы охарактеризовать команды на основе их удобства использования, против конкретной цели. Используемые цвета следующие:

• Зеленый: Это указывает на то, что командный модуль работает против цели и должен быть незаметен для жертвы.

• Оранжевый: Это указывает на то, что командный модуль работает против цели, но может быть обнаружен потерпевшим.

• Серый: Это указывает на то, что командный модуль еще не проверен относительно цели.

• Красный: Это указывает на то, что командный модуль не работает против цели. Может быть используется, но его успех не гарантируется, и его использование может быть обнаружено целью.

Воспринимайте эти показатели с долей скептицизма, так как изменения в клиентской среде команды могут быть неэффективны или могут привести к другим непредвиденным результатам. Чтобы начать атаку или перехватить жертву, нам нужно, чтобы пользователь щелкнул URL-адрес перехватчика, который принимает форму <IP-АДРЕС>:<ПОРТ>/hook.js. Это может быть достигнуто с помощью различных средств, в том числе:

• Оригинальных XSS-уязвимостей

• Атаки «человек посередине» (особенно те, которые используют BeEF Shank, инструмент ARP-спуфинга), который специально нацелен на сайты интрасети во внутренних сетях.

• Атаки социальной инженерии, в том числе веб-клонер BeEF, и программа массовой рассылки электронной почты, очки подключения с iFrame или генератором QR-кода.

После того, как браузер был подключен, он называется зомби. Выберите IP-адрес зомби на панели подключенных браузеров в левой части командного интерфейса, а затем обратитесь к доступным командам.

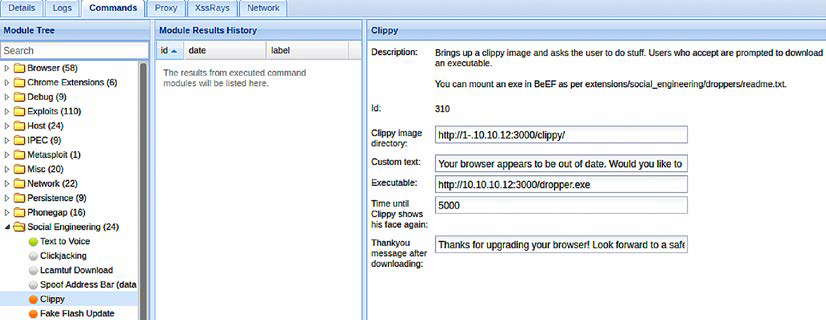

В примере, показанном на следующем снимке экрана, есть несколько различных атак и параметров управления, доступных для подключенного браузера. Один из самых простых вариантов атаки — это социальная инженерия Clippy атака.

Когда Clippy выбран в дереве модулей, в разделе «Команды», запускается определенная панель Clippy, в крайнем правом углу, как показано на следующем снимке экрана. Это позволяет настроить изображение, текст, и исполняемый файл, который будет запущен локально, если жертва щелкнет предоставленную ссылку. По умолчанию настраиваемый текст информирует жертву о том, что их браузер устарел, и предлагает обновить его для них, далее загружает исполняемый файл (не вредоносный), а затем благодарит пользователя за выполненное обновление. Все эти параметры могут быть изменены тестировщиком:

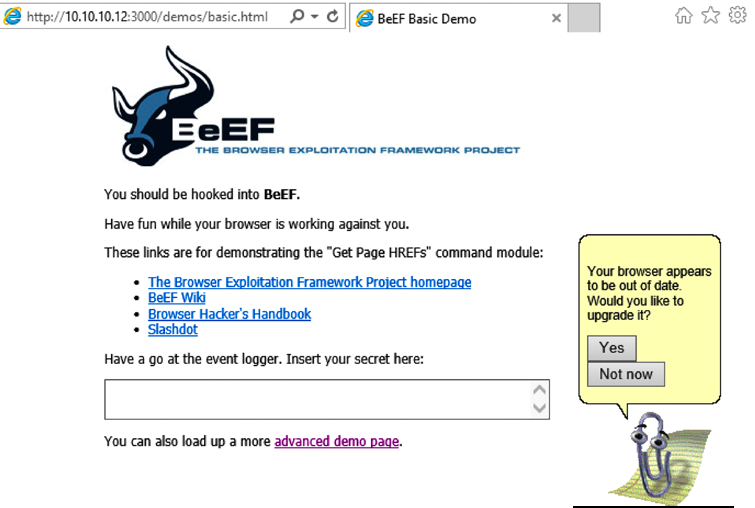

При выполнении Clippy, жертва увидит в своем браузере сообщение, как показано на рисунке ниже:

Это может быть очень эффективной атакой социальной инженерии. При тестировании с клиентами у нас был показатель успешности (клиент загрузил файл индикатора без вредоносного ПО), и это составляет примерно 70 процентов успеха.

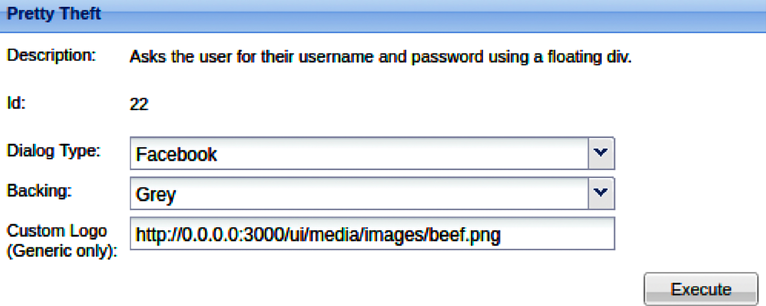

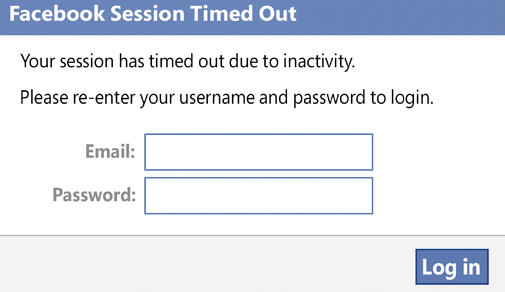

Одной из наиболее интересных атак является pretty theft, которая запрашивает у пользователей их имя пользователя и пароль для популярных сайтов. Например, вариант красивого воровства для Facebook можно настроить тестером, как показано на рисунке ниже:

Когда атака выполняется, жертве предоставляется всплывающее окно, которое кажется законным, как показано на рисунке ниже:

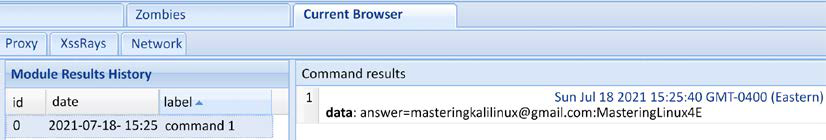

В BeEF тестер просматривает журнал истории атаки и может получить имя пользователя и пароль из поля данных в столбце результатов команды, как показано на рисунке ниже:

Еще одна атака, которую можно быстро запустить, — это старомодный фишинг; как только браузер зацепится для BeEF довольно просто перенаправить пользователей на веб-сайт, контролируемый злоумышленниками.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.

#52 Kali Linux для продвинутого тестирования на проникновение. Атака на WPA и WPA2. Брут-форс атака.

#56 Kali Linux для продвинутого тестирования на проникновение. WPA3. Bluetooth-атаки.

#62 Kali Linux для продвинутого тестирования на проникновение. Sqlmap.

#63 Kali Linux для продвинутого тестирования на проникновение. XML-инъекция.

#64 Kali Linux для продвинутого тестирования на проникновение. Атака bit-flipping.