#47 Kali Linux для продвинутого тестирования на проникновение. Запуск фишинговой атаки с помощью Gophish.

Здравствуйте, дорогие друзья.

Существуют предварительные условия, которые необходимо настроить в Gophish, перед запуском фишинговой кампании. В целом их можно разделить на несколько важных шагов, которые необходимо выполнить перед запуском успешной кампании:

1. Шаблоны. Шаблоны — очень важная часть фишинга. Вы должны быть в состоянии создать свои собственные шаблоны, на основе Вашего плана игры. Наиболее часто используемые шаблоны — Office365, Веб-почта и внутренние входы в Facebook и Gmail. Некоторые шаблоны можно найти на https://github.com/PacktPublishing/Mastering-Kali-Linux-for-Advanced-Penetration-Testing-4E/tree/main/Chapter%2005. Следующие простые шаги, которые связаны с созданием шаблонов: в шаблонах нажмите «Новый шаблон», введите данные в поля «Имя» и «Тема», нажмите «HTML», скопируйте необработанное содержимое HTML из шаблонов, вставьте их в редактор и нажмите «Сохранить шаблон».

2. Лендинги. Эффективность фишинговой кампании всегда зависит от того, как Вы перенаправите жертв на законный веб-сайт, используя целевые страницы. Аналогично шагам в разделе «Шаблоны», перейдите к «Лендингам» в меню слева, нажмите, и на новой странице введите Имя, а затем скопируйте и вставьте шаблон. Вы также можете напрямую импортировать сайт. Наконец, нажмите «Сохранить страницу».

3. Отправка профилей: Профиль — это место, где Вы будете иметь все данные SMTP и отправителя, а также подробности; Gophish позволяет злоумышленникам определить несколько профилей, а также настраиваемые заголовки электронной почты.

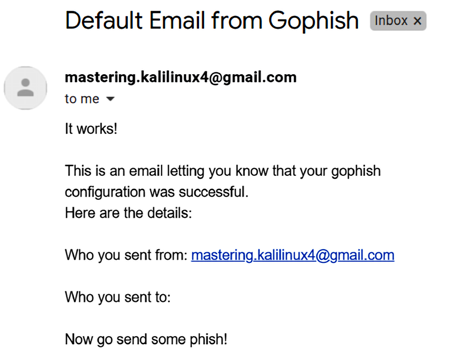

Чтобы создать профиль, нажмите «Отправить профиль», «Новый профиль» и введите имя и тип интерфейса. По умолчанию — это должен быть SMTP. Войдите в раздел «От» с идентификатором электронной почты Вашего выбора. Хост — это SMTP-сервер. Злоумышленники могут выбрать свой собственный или использовать существующие службы, такие как AWS. В нашем случае, мы будем использовать smtp.gmail.com:465 и введем имя пользователя и пароль. Большинство антифишинговых решений блокируют электронные письма на основе заголовка, поэтому попробуйте использовать заголовки электронной почты Microsoft Office Outlook XX или Outlook Express для Macintosh. Если все настройки работают, можно нажать: «Отправить Тестовую электронную почту». Успешное тестовое письмо должно выглядеть примерно так, как показано на рисунке ниже. Наконец, нажмите «Сохранить профиль»:

Тестировщики, использующие службы Gmail, должны убедиться, что менее безопасный доступ к приложению включен, чтобы позволить стороннему приложению использовать службы. Это можно сделать, посетив https://myaccount.google.com/lesssecureapps?pli=1, и включить «Разрешить менее безопасные приложения».

4. Пользователи и группы: загрузите один или несколько идентификаторов электронной почты целевых жертв с их именем и фамилией. Gophish позволяет тестировщикам создавать группы и импортировать их в формате CSV. Перейдите к «Пользователи и группы» в меню, нажмите «Новая группа», либо импортируйте файл в формате CSV или вручную введите имя, фамилию, идентификатор электронной почты и должность. Нажмите «Добавить», а затем нажмите «Сохранить изменения».

5. Управление учетными записями: один экземпляр может запускать несколько фишинговых кампаний; следовательно отдельные пользователи могут иметь собственную учетную запись на портале.

6. Веб-перехватчик: веб-перехватчик — это просто веб-обратный вызов или HTTP-приложения Интерфейса (API). Эта опция позволяет тестировщикам реализовать веб-перехватчик, который может помочь отправить результаты напрямую в любой сторонний API.

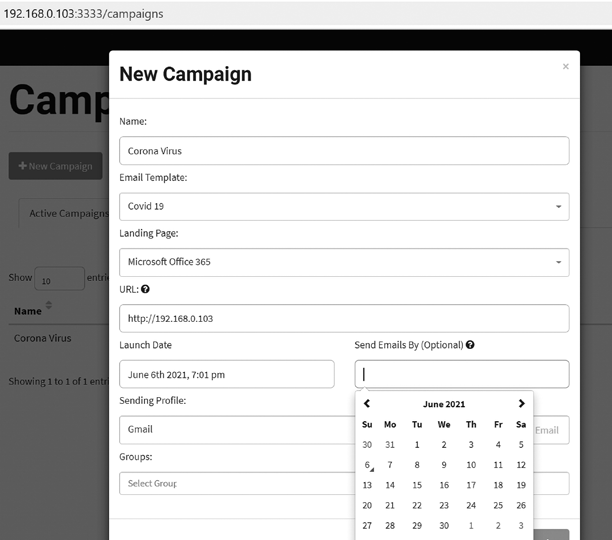

После того, как у нас есть все шаблоны, целевые страницы, пользователи и профили отправки, мы теперь настроены на запуск кампании, нажав «Кампании» в меню. Затем нажмите «Новая кампания», и введите Название кампании. Выберите шаблон электронной почты, целевую страницу и укажите URL хоста/IP, который будет обслуживать фишинговые страницы; как правило, это тот же IP-адрес Kali Linux, по которому работает Gophish. Выберите дату запуска или запланируйте дату и время, далее выберите созданный профиль отправки, выберите группы, как показано на рисунке ниже, и, наконец, щелкните «Запустить кампанию». Мы можем выбрать дату и время, когда начнется фишинг, и группу целевых жертв. Gophish также предоставляет возможность проверить электронное письмо, чтобы увидеть, было ли оно заблокировано или доставлено ли оно прямо в почтовый ящик цели, в зависимости от выбранных шаблонов:

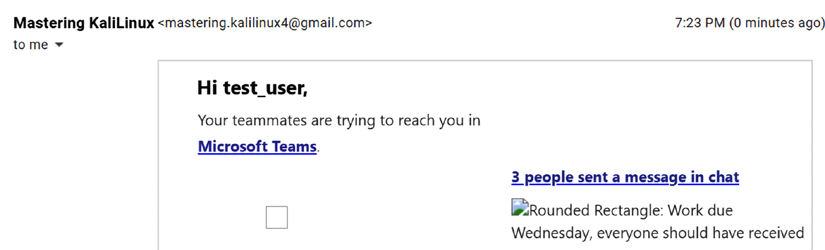

После успешного запуска кампании, жертва должна получить электронное письмо, на основе шаблонов, выбранных при выборе кампании. Электронное письмо с Microsoft Teams Unread, будет выглядеть примерно так, как показано на рисунке ниже:

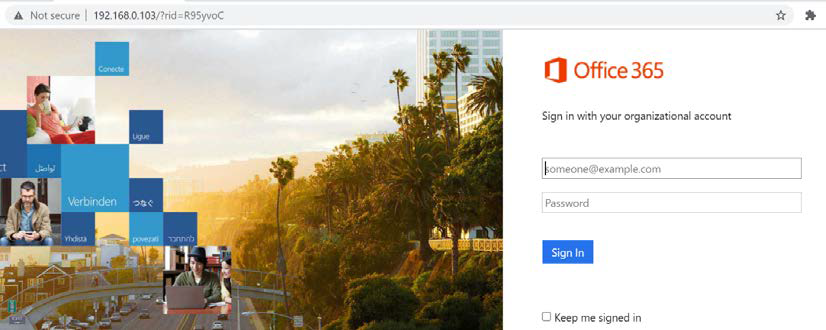

Когда целевой пользователь нажимает на любую ссылку в электронном письме, он попадает на целевую страницу, вместе с уникальным номером RID, сгенерированным Gophish, для целевого пользователя. Образец Office 365 должен быть виден на целевой странице, как показано на рисунке ниже:

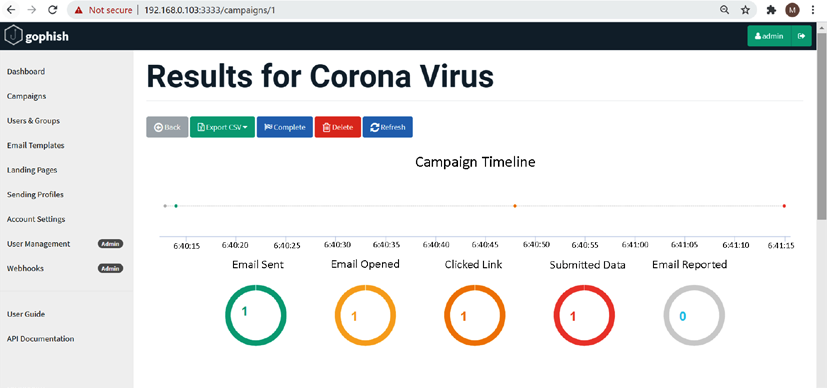

Тот же самый лендинг, может быть подключен к фреймворку BeEF, для захвата браузеров. Тестировщики могут отслеживать все электронные письма, а это — отправленные, открытые, нажатые и отправленные для каждой кампании, как показано на рисунке ниже:

Параметр — «Отправлено по электронной почте», включает пользователей, которые обнаружили фишинговые сообщения и сообщили о них, как о подозрительных. Как правило, член внутренней группы ИТ-безопасности может использовать эти выходные данные, для оценки информированности пользователей о кибербезопасности. Теперь мы рассмотрели, как загрузить, установить и запустить Gophish, а также запустить фишинговую кампанию по электронной почте.

Использование массовой передачи в качестве фишинга для доставки полезной нагрузки

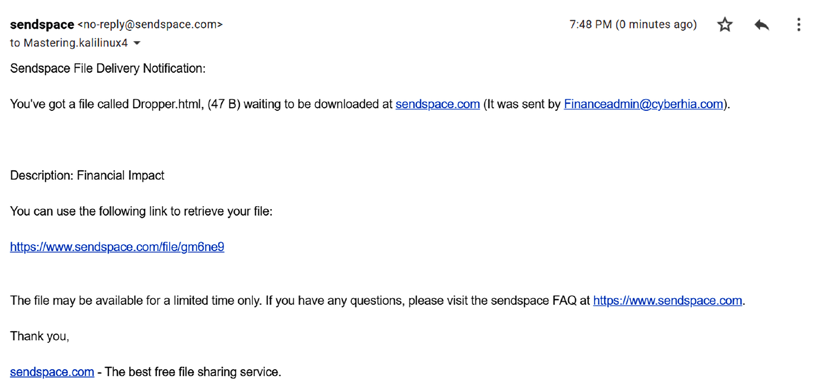

Злоумышленники также могут использовать программное обеспечение для массовой передачи файлов, такое как Smash, Hightail, Terashare, WeTransfer, SendSpace и DropSend. Возьмем простой сценарий: предположим, мы нацелились на двух человек, и это — финансовый администратор и генеральный директор. Злоумышленники могут просто пересылать файлы между этими двумя жертвами, при посещении одного из веб-сайтов массовой передачи, например, sendspace.com, и загрузки вредоносного файла, при установке отправителя как: financeadmin@targetcompany.com и ceo@targetcompany.com как получатель. После загрузки файла обе стороны получат электронные письма со ссылкой на файл. В этом случае, ceo@targetcompany.com получит сообщение электронной почты о том, что файл был успешно отправлен, и financeadmin@cyberhia.com получит нечто подобное, как показано на рисунке ниже:

В большинстве случаев эти массовые переводы не входят в список заблокированных пользователей, в корпоративной среде (если один заблокирован, злоумышленники могут переключиться на другого), поэтому они обеспечивают прямой доступ к внутреннему персоналу, для создания эффективного сообщения, а необнаруживаемая полезная нагрузка обеспечит более высокий уровень успеха, без раскрытия личности нападавших.

Резюме

Социальная инженерия — это метод взлома людей, использующий врожденное доверие человека, и готовность атаковать сеть и ее устройства. В этой главе мы рассмотрели, как социальная инженерия может использоваться для облегчения атак, направленных на захват учетных данных, активацию вредоносного программного обеспечения или помощи в проведении дальнейших атак. Большинство атак основаны на SET и Gophish; однако у Kali есть несколько других приложений, которые можно улучшить с помощью социальной инженерии методология. Мы изучили, как новые компании по массовой передаче потенциально могут быть использованы для распространения полезной нагрузки, без использования каких-либо почтовых сервисов для выполнения фишинга. Мы также рассмотрели, как физический доступ, обычно в сочетании с социальной инженерией, можно использовать для размещения враждебных устройств в целевой сети.

В следующем разделе мы рассмотрим, как проводить разведку беспроводных сетей, и атаковать открытые сети, а также сети, защищенные схемами шифрования на основе на WPA2. Мы также рассмотрим общие недостатки беспроводных протоколов и протоколов Bluetooth, которые сделают их уязвимыми для атак типа: «отказ в обслуживании».

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).