#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

Здравствуйте, дорогие друзья.

Metasploitable3 — несомненно уязвимая виртуальная машина (ВМ), предназначенная для тестирования некоторых эксплойтов, с использованием Metasploit. Она выпущена под лицензией, в стиле BSD. Мы будем использовать две виртуальные машины; одна виртуальная машина с устаревшим сервером Windows 2008, а другая с сервером Linux Ubuntu 14.04, чтобы попрактиковаться в сети наших лабораторий. Вы можете выполнить эту настройку, сначала установив Vargant.

Vagrant — это инструмент с открытым исходным кодом, который в основном используется для создания и управления виртуальными машинами. Вы можете загрузить этот инструмент с https://www.vagrantup.com/downloads, для Вашей хостовой операционной системы. После успешной установки приложения, установите необходимые плагины, vagrant-reload и vagrant-vbguest, выполнив следующие команды в терминале или командной строке:

Vagrant plugin install vagrant-reload

Vagrant plugin install vagrant-vbguest

Теперь мы готовы загрузить виртуальные машины Metasploitable3 в нашу локальную систему. Мы будем использовать команды vagrant box add, вместе с репозиторием для загрузки виртуальных машин; они размещены на vagrantcloud.com:

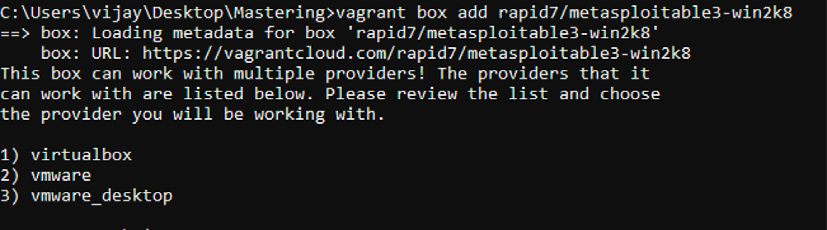

vagrant box add rapid7/metasploitable3-win2k8

vagrant box add rapid7/metasploitable3-ub1404

Запуск предыдущих команд должен предоставить Вам варианты загрузки, с помощью различных провайдеров, как показано на следующем рисунке ниже:

Эти виртуальные машины загружаются в папку /home/username/.vagrant.d/boxes/ или c:\users\username\.vagrant.d\boxes\ folder. Проверьте эти папки, чтобы проверить загрузку:

1. Измените папку на соответствующее место, запустив cd C:\Users\user\.vagrant.d\ или cd /home/username/.vagrant.d/boxes/

2. Мы можем перечислить загруженные boxes, которые установлены на нашем устройстве, запустив vagrant box list.

3. Чтобы запустить эти машины, нам нужно их инициализировать, запустив vagrant init metasploitable3-win2k8. Эта команда создает необходимую конфигурацию Vagrant файла с именем Vagrantfile, который включает в себя все настройки виртуальной машины. Запустите vargant init metasploitable3-ub1404 из другой папки, чтобы избежать появления сообщения об ошибке в Vagrantfile.

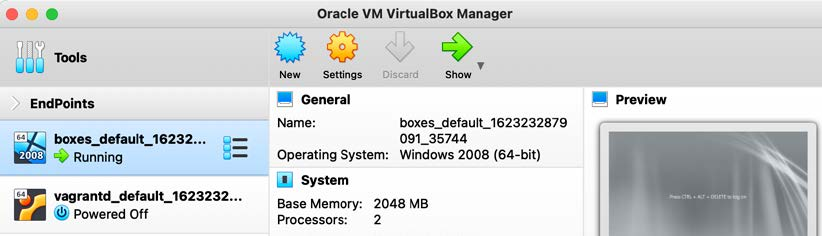

4. Наконец, мы запустим виртуальную машину, запустив vagrant up. Вам следует увидеть виртуальную машину вверху. Пентестеры получат предупреждение по умолчанию: Предупреждение: Ошибка аутентификации. Повторная попытка из-за небезопасного закрытого ключа, используемого для доступа по SSH, между виртуальной машиной и Vagrant. Вы должны увидеть экран, показанный на рисунке ниже, после успешного запуска Windows-сервера Metasploitable3:

5. Проверьте системы, которые в настоящее время инициализированы, запустив vagrant global-status.

6. Следующими важными шагами является изменение сетевых настроек этих виртуальных машин для их подключения в нашу лабораторную сеть. Выберите виртуальную машину и нажмите «Настройки». На вкладке «Общие», измените имя виртуальной машины на желаемое и в меню нажмите «Сеть». Убедитесь, что установлен флажок «Включить сетевой адаптер», а в качестве сети NAT выбран параметр «Присоединен к», и имя InsideNetwork.

Мы успешно развернули уязвимые виртуальные машины Metasploitable3 в нашей среде VirtualBox, который мы будем использовать для проведения более сложных работ в следующих разделах.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.