#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

Здравствуйте, дорогие друзья.

Пандемия COVID-19 изменила картину мира. Организации всех размеров перешли к полной или частичной удаленной работе. С новой доступной и удаленной технологией, люди стали перестраиваться к текущим реалиям. Мы, конечно, можем назвать это виртуальным миром, где конфиденциальные действия, которые раньше происходили в закрытых помещениях, теперь происходят через Интернет. Это значительно увеличило количество киберугроз как минимум в пять раз. Злоумышленники используют данную цифровую трансформацию, чтобы эксплуатировать ошибки, сделанные пользователями и компаниями, в качестве входной точки для получения финансовой выгоды, причинения ущерба репутации или любой другой из целей. Это происходит в виде программ-вымогателей, фишинга и утечки данных.

Чтобы понять текущие и будущие способы работы, давайте начнем с изучения различных целей или задач субъектов угроз. В этой главе мы обсудим различные типы угроз на действующие лица, и важность целевого тестирования на проникновение с набором задач; мы расследуем как обычное сканирование уязвимостей, тестирование на проникновение, так и упражнения красной команды, которые могут потерпеть неудачу без важности цели. В этой главе также представлен обзор тестирования безопасности, и настройки тестовой лаборатории для проверки, сосредоточив внимание на настройке Kali, для поддержки некоторых расширенных аспектов тестирования на проникновение. К концу этой главы Вы изучите следующее:

• Различные типы субъектов угроз

• Обзор тестирования безопасности

• Неверные представления о сканировании уязвимостей, тестировании на проникновение и упражнениях красной команды.

• История и цель Kali Linux

• Обновление и организация

• Установка Kali на различные сервисы (Amazon Web Services/Google Cloud Platform/Android)

• Установка определенных целей

• Создание лаборатории для проверки

Различные типы субъектов угроз

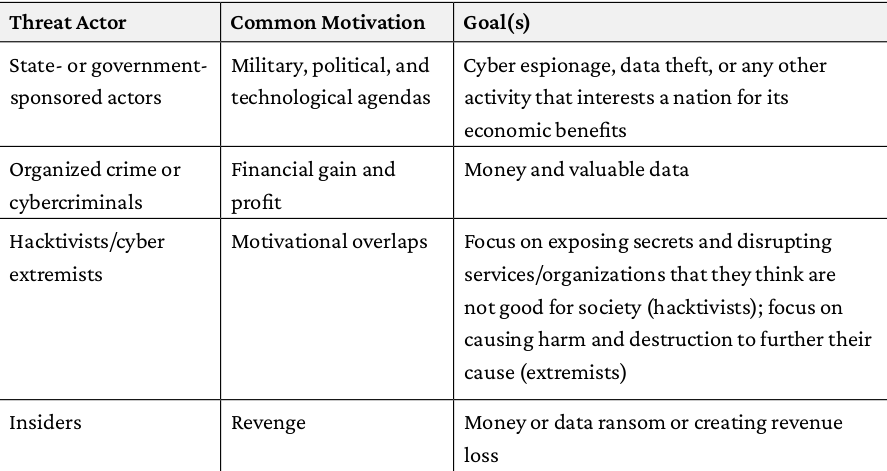

Субъект угрозы — это не что иное, как организация или физическое лицо, ответственное за событие или инцидент, который влияет на другой объект. Важно, чтобы мы понимали различные типы субъектов угроз, и их общие мотивы, которые помогут нам в этой книге понять различные перспективы. В таблице ниже представлены общие участники угроз, их мотивы и типичные цели.

Теперь мы суммировали четырех основных участников угроз и их мотивы, которые мы можем использовать во время целевого тестирования на проникновение, и учений красной команды, для имитации реальных сценариев угроз.

Концептуальный обзор тестирования безопасности

Теперь, когда мы понимаем различных участников угроз; давайте продолжим и поймем, что организации пытаются защитить и от кого? Если бы Вы задали вопрос 100 консультантам по безопасности, что такое тестирование безопасности?, очень вероятно, что вы получите 100 разных ответов. В своей простейшей форме, тестирование безопасности представляет собой процесс определения того, что любой информационный актив или система защищены, и их функциональность поддерживается в соответствии с назначением.

Распространенные ошибки при оценке уязвимости, тестирование на проникновение и учения красной команды.

В этом разделе мы обсудим некоторые заблуждения и ограничения, относительно традиционных/классических сканирований уязвимостей, тестировании на проникновение и учений красной команды. Давайте теперь разберемся в фактическом смысле этих трех тем простыми словами и их ограничениями:

• Оценка уязвимостей (Vulnerability Assessment — VA): процесс выявления уязвимостей или лазеек безопасности в системе или сети, с помощью сканера уязвимостей. Одно из заблуждений о VA в том, что он позволит найти все известные уязвимости; ну, это неправда. Ограничения VA заключаются в том, что обнаруживаются только потенциальные уязвимости, и это зависит исключительно от типа сканера, который Вы используете. Он может также включать ряд ложных положительных сторон, и для владельца бизнеса нет четкого указания, какие из них не представляют соответствующий риск, и какой из них будет изначально использован злоумышленниками, для получения доступа. Самая большая ошибка VA — это ложноотрицательные результаты, означающие, что сканер не нашел проблему, которая есть в системе или приложении.

• Тестирование на проникновение (пентестинг): процесс безопасного моделирования сценариев взлома, путем использования уязвимостей, без особого влияния на существующую сеть или бизнес. Существует также меньшее количество ложных срабатываний, поскольку тестировщики будут пытаться проверить уязвимости, а также попытки их использования. Ограничение пентестинга заключается в том, что он использует только известные на данный момент общедоступные эксплойты; в основном, это фокус для тестирования проекта. Мы часто слышим от пентестеров во время оценки: Ура! Получил рут, но мы никогда не слышим вопрос, что Вы можете с этим сделать? Это может быть по разным причинам, таким как ограничения проекта, включая немедленное сообщение о проблемах с высоким риском клиента, или клиент заинтересован только в одном сегменте сети, и только желает, чтобы эта часть была проверена.

Одно из заблуждений относительно пентеста состоит в том, что он предоставляет злоумышленнику полный обзор сети, и то, что Вы в безопасности, после тестирования на проникновение. Это не тот случай, когда реальные злоумышленники нашли уязвимость.

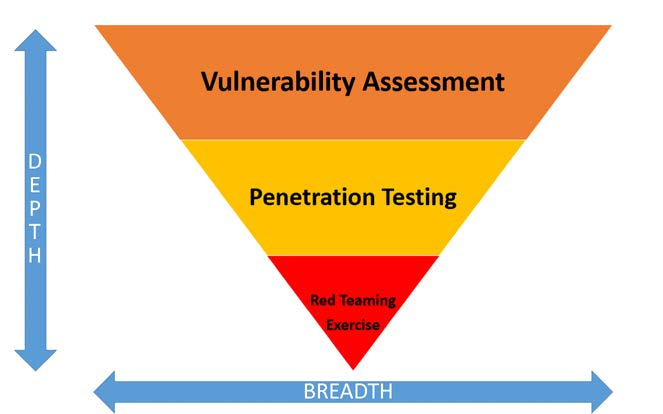

• Упражнение Red Team (Red Team Exercise — RTE): Целенаправленный процесс оценки эффективности организации, для защиты от киберугроз, и повышения ее безопасности любыми возможными способами. Это означает; что во время RTE, мы можем обнаружить несколько способов достижения целей проекта, такие как полное покрытие мероприятий определенным проектом цели, включая фишинг (побуждение жертвы ввести конфиденциальную информацию или загрузить вредоносный контент через электронные письма), вишинг (побуждение жертвы предоставить или выполнить некоторые действия со злым умыслом посредством телефонных звонков), «WhatsApping» (вовлечение жертвы через мессенджер WhatsApp со злым умыслом), беспроводная связь, сбросы дисков (USB и SSD), и физическое тестирование на проникновение. Ограничения с RTE привязаны ко времени, заранее определены сценарии и предполагаемая, а не реальная среда. Часто RTE запускается с полностью контролируемым режимом для каждой техники, и тактика выполняется в соответствии с процедурой, но это не тот случай, когда настоящий злоумышленник хочет достичь цели. На рис. ниже показаны различия между всеми тремя видами деятельности, с точки зрения длины и ширины их направленности:

Часто все три различные методологии тестирования относятся к термину «взлом» или «компрометация». Мы взломаем Ваши сети и покажем Вам, где Ваши слабые стороны; но подождите, клиент или владелец бизнеса понимает ли разницу между этими терминами? Как мы это измеряем? Каковы критерии? И когда мы узнаем, что взлом или компрометация завершены? Все вопросы указывают только на одно: какова цель тестирования и какова основная цель.

Объективное тестирование на проникновение

Основная цель пентеста/RTE — определить реальный риск, дифференцируя рейтинг риска со сканера и присвоение бизнесу значения риска для каждого актива, а также риска для бренда и имиджа организации. Дело не в том, какой у них риск; точнее сколько их подвергается воздействию и насколько легко использовать это воздействие. Обнаруженная угроза на самом деле не предоставляет риска, и не нуждается в демонстрации; например, межсайтовый скриптинг (XSS) — это уязвимость внедрения скриптов, которая может украсть реквизиты для входа. Если бы у клиента, управляющего торговой компанией, был сайт-брошюра со статическими контентом для своих клиентов, он был бы уязвим для XSS, но это может не оказать существенного влияния на бизнес. В этом случае клиент может принять риск и разработать план смягчения последствий, с помощью веб-сайта, в частности брандмауэра приложений (WAF) для предотвращения XSS-атак. Если такая же уязвимость была обнаружена на их основном торговом веб-сайте, то это будет серьезной проблемой, требующей исправления, как можно скорее, так как компания рискует потерять доверие клиентов из-за того, что злоумышленники крадут их учетные данные.

Объективное тестирование на проникновение основано на времени, в зависимости от конкретной проблемы, которую необходимо решить, и с которой сталкивается организация. Например, цель сейчас компрометировать данные, используя системную уязвимость или манипулируя сотрудниками через фишинг; иногда будет неожиданностью увидеть, что некоторые из их данных уже доступны в даркнете. Каждая цель имеет свои тактики, методы и процедуры (TTP), и это будет поддерживать основную цель деятельности по тестированию на проникновение. Мы будем изучать все эти различные методологии в этой книге, с использованием Kali Linux 2021.4.

На этом все. Всем хорошего дня!