#24 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом беспроводных сетей.

Здравствуйте, дорогие друзья.

По мере того, как организации отказываются от кабельных сетей, в пользу беспроводной связи, необходимо решить множество проблем безопасности. Беспроводные локальные сети, использующие радиоволны, легче перехватить, чем локальные сети, использующие физические провода. Можно протестировать беспроводные сети в отелях, аэропортах или местном McDonald’s. Многие организации теперь обеспечивают беспроводную связь для своих клиентов.

К сожалению, простота использования также сопряжена с повышенными рисками. Злоумышленник может находиться за пределами организации, компрометируя беспроводную сеть. В этой главе Вы узнаете о различных типах беспроводных сетей, методов аутентификации и важность беспроводного шифрования.

К концу этой главы Вы сможете:

1. Определить различные типы беспроводных сетей.

2. Определить методы аутентификации и типы беспроводного шифрования.

3. Объяснить методологию беспроводного взлома.

4. Применять беспроводные команды и инструменты.

5. Изучить беспроводный трафик открытого текста, эквивалентную конфиденциальность проводных сетей (WEP) трафика, и трафика защищенного доступа Wi-Fi (WPA).

Типы беспроводных сетей

Существует четыре типа беспроводных сетей, о которых Вам следует знать. Просмотрите каждую сеть, указанную ниже, для получения подробной информации.

- Одноранговая сеть: в одноранговой сети каждый компьютер может общаться напрямую с другими компьютерами, в той же сети без прохождения через точку доступа.

- Расширение до проводной сети: если точка доступа расположена между проводной сетью и беспроводным устройством, проводная сеть расширена. Точка доступа соединяет беспроводную локальную сеть с проводной локальной сетью, поэтому беспроводные устройства могут получить доступ к ресурсам локальной сети.

- Несколько точек доступа: можно использовать несколько точек доступа для покрытия большей площади, что позволяет пользователю беспрепятственно перемещаться по всему покрытию.

- Беспроводная сеть LAN-to-LAN: беспроводные сети LAN-to-LAN используют точки доступа, для обеспечения беспроводной связи между локальными компьютерами в одной сети на компьютеры в другой сети.

Стандарты беспроводной связи

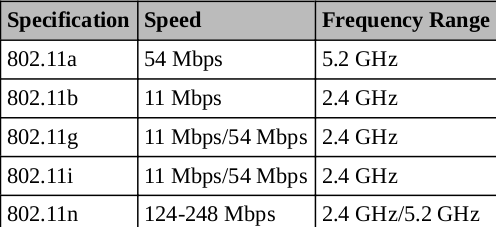

В дополнение к стандарту 802.11 существует стандарт 802.15.1, который является стандартом IEEE, и стандарт, охватывающий Bluetooth, и 802.16, охватывающий WiMAX. Просмотрите Таблицу ниже, чтобы ознакомиться с диапазонами доступных беспроводных стандартов.

Идентификатор набора услуг

SSID — это уникальное имя, присвоенное беспроводной локальной сети (WLAN), длиной до 32 символов. Все устройства и точки доступа, которые являются частью беспроводной локальной сети, должны использовать один и тот же SSID. SSID не обеспечивает безопасность беспроводной локальной сети, поскольку ее можно прослушивать в виде открытого текста. Много устройств поставляются с SSID по умолчанию.

Процесс аутентификации 802.1x

Стандарт IEEE 802.1x определяет способы, используемые для аутентификации пользователя, до предоставления доступа к сети и серверу аутентификации, например RADIUS-сервер. 802.1X действует через промежуточное устройство, например, коммутатор, позволяющий портам передавать обычный трафик, если соединение надлежащим образом аутентифицировано. Это позволяет избежать неавторизованных клиентов, доступ к общедоступным портам коммутатора, который производит сохранение несанкционированных пользователей вне локальной сети.

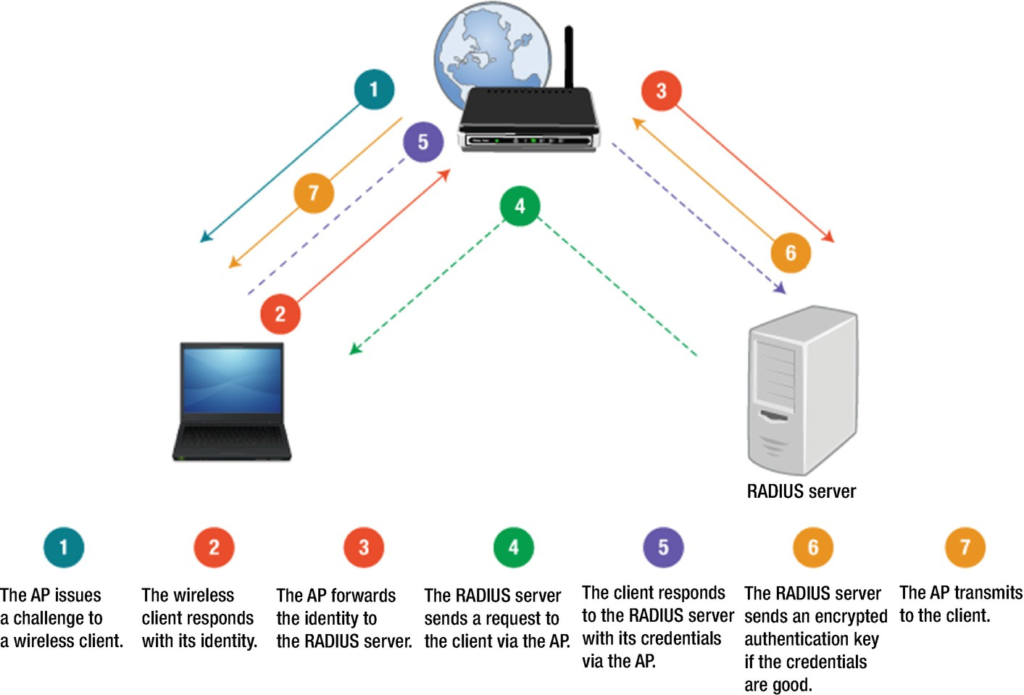

Удаленный набор аутентификации в службе пользователей или RADIUS — это протокол клиент/сервер, использующий порт 1813 для обеспечения централизованной аутентификации, авторизации и учета компьютеров для подключения и использования доступных сетевых сервисов.

После того, как сервер RADIUS аутентифицировал клиента и отправил зашифрованный ключ аутентификации к точке доступа (AP), AP генерирует многоадресный/глобальный ключ аутентификации, зашифрованный одноадресной передачей для каждой станции сеансового ключа, перед передачей клиенту (на шаге 7). Следующие шаги описывают процесс аутентификации (также показанный на рис. ниже).

1. AP выдает вызов беспроводному клиенту.

2. Беспроводной клиент отвечает своим идентификатором.

3. AP перенаправляет идентификатор на сервер RADIUS.

4. Сервер RADIUS отправляет запрос клиенту через точку доступа.

5. Клиент отвечает серверу RADIUS своими учетными данными через АР.

6. Сервер RADIUS отправляет зашифрованный ключ аутентификации, если удостоверения хорошие.

7. AP передается клиенту.

802.11 Уязвимости

Кадры фреймов передают SSID, чтобы пользователи могли найти сеть. Любая станция может выдавать себя за другую станцию или точку доступа. Злоумышленник может помешать аутентификации и ассоциации, что вызовет станции, для повторения процесса аутентификации и ассоциации.

Точки доступа имеют возможности фильтрации MAC-адресов. Тем не менее MAC-адрес не обеспечивает надежного механизма безопасности, поскольку его можно подменить. MAC-адреса отображаются в виде открытого текста. Eсть конкретный MAC-адрес на каждой сетевой карте, и этот адрес может быть модифицирован с помощью команды ifconfig.

Проводная эквивалентная конфиденциальность

Проводная эквивалентная конфиденциальность предназначена для обеспечения WLAN уровня безопасности, и сравнима с безопасностью проводной локальной сети, что представляет собой потоковый шифр, который использует RC4 (www.geeksforgeeks.org/rc4-encryption-algorithm/). Входными данными для алгоритма потокового шифрования является инициализация вектора (IV), которая отправляется в виде открытого текста и секретного ключа. Общая длина для IV и секретного ключа, имеет длину 64 или 128 бит. Занятая точка доступа может использовать все доступные значения IV (224) в течение нескольких часов, а затем значения IV используются повторно. Есть две проблемы, которые следует учитывать: 32-битная проверка циклическим избыточным кодом (CRC32), недостаточна для обеспечения криптографической целостности пакета, и уязвима для атак по словарю.

Защищенный доступ Wi-Fi 2

Wi-Fi Protected Access 2 (WPA2) использует 256-битный общий ключ от 8 до 63 байта. Когда у пользователей парольная фраза короче 20 символов, они уязвимы для атаки по словарю в автономном режиме. WPA2 предлагает два режима режима работы: WPA2-Personal и WPA2-Enterprise. WPA2-Personal использует установленный пароль, в то время как WPA2-Enterprise использует сервер для подтверждения пользователя. Доступ WPA2 реализует алгоритм шифрования AES, для обеспечения безопасности государственного уровня.

Протокол целостности временного ключа

Протокол целостности временного ключа (TKIP) является элементом стандарта IEEE 802.11i, стандарта шифрования. Он является назначенным преемником WEP и устраняет недостатки, которые были у WEP, без необходимости замены оборудования. TKIP реализует смешение ключей, что означает то, что секретный ключ объединяется с вектором инициализации, перед передачей его в поток шифра.

Изменения с WEP на TKIP включают добавление целостности сообщений протокола, для предотвращения несанкционированного доступа. TKIP изменил правила выбора IV таким образом, что теперь изменяет ключ шифрования для каждого таймфрейма. Другие изменения являются увеличением размера IV до 48 бит и новым механизмом распределения и изменения широковещательных ключей.

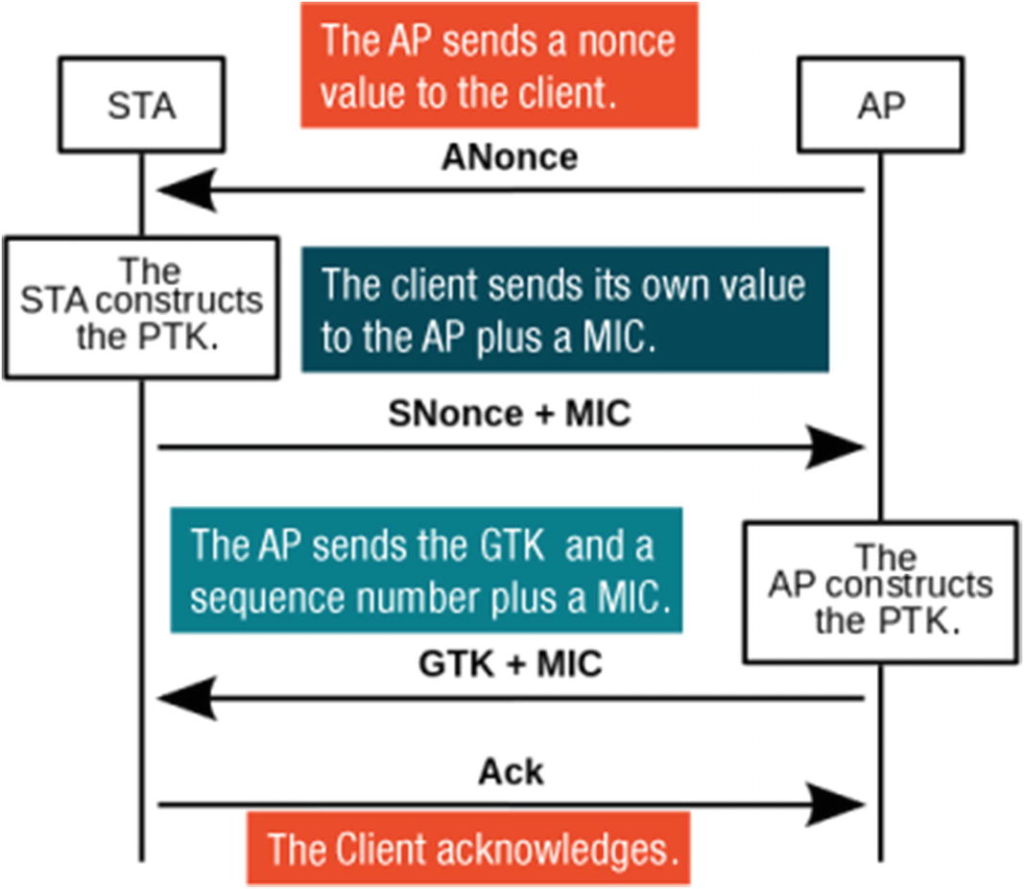

Четырехстороннее рукопожатие

MIC — это код целостности сообщения, включая аутентификацию. GTK — это групповой временный ключ, используемый для расшифровки многоадресного и широковещательного трафика. Порядковый номер будет использоваться в следующем многоадресном или широковещательном кадре.

Рисунок ниже иллюстрирует этот процесс.

Взлом беспроводных сетей

Ноутбук с установленным Network Stumbler, пассивными сканерами (Kismet или KisMAC) или активными маяковыми сканерами (MacStumbler или iStumbler), могут использоваться для взлома беспроводной сети. Network Stumbler или Kismet расскажет злоумышленнику, как сеть зашифрована.

Мошеннические точки доступа

Несанкционированные точки доступа могут позволить любому, у кого есть беспроводное устройство, выход в сеть. Точки доступа можно замаскировать, переведя их в стелс-режим. Скрытые точки доступа не обнаруживаются активными сканерами, такими как Network Stumbler. Для обнаружения скрытой точки доступа требуется пассивный сканер. Методы, используемые для обнаружения точек доступа, включают запрос маяка и сниффинг. Инструменты, которые можно использовать для маскировки точек доступа, включают: Fakeap, Network Stumbler и MiniStumbler.

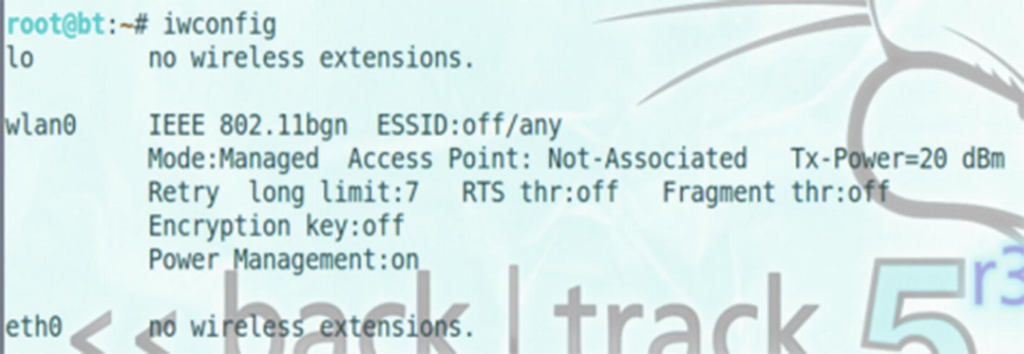

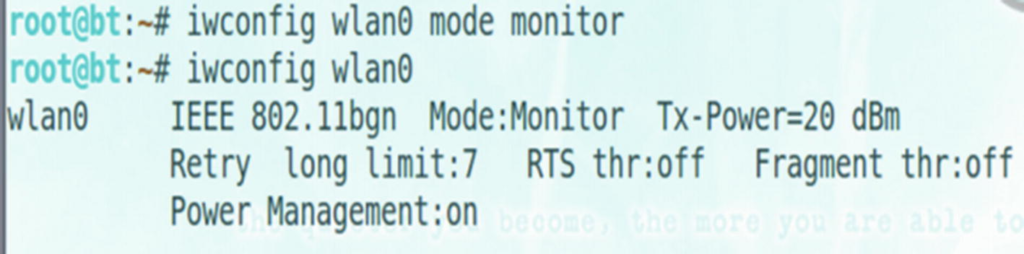

Команда Iwconfig

Беспроводная сетевая карта, скорее всего, находится в управляемом режиме, т. е. стандартном режиме работы, для беспроводных карт. С помощью iwconfig карту можно перевести в режим монитора. Если Вы используете беспроводную сетевую карту в режиме монитора, Вы можете перехватывать весь беспроводной трафик, в радиусе действия Вашей карты. См. рисунки ниже.

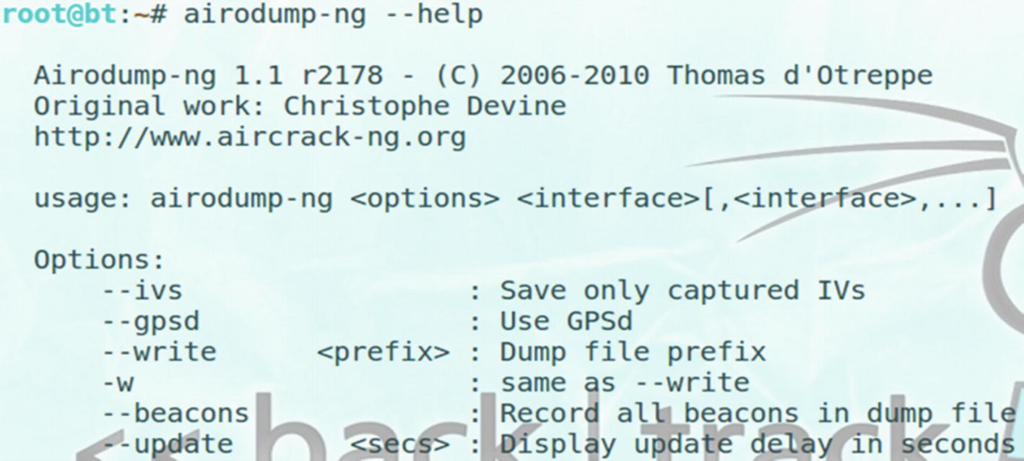

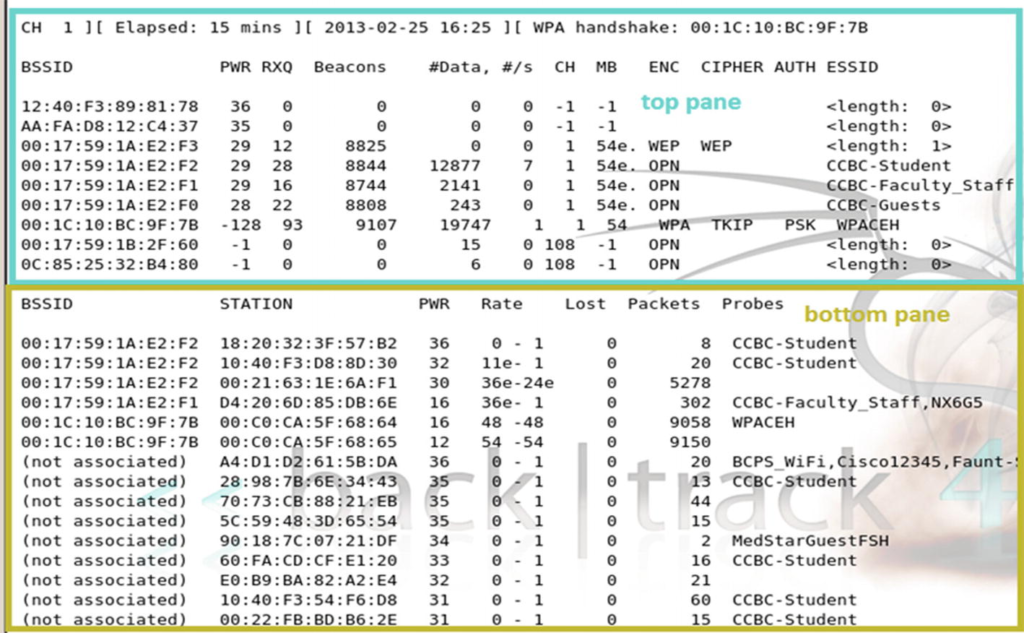

Команда Airodump-ng

Если программа запущена, отображаются MAC-адреса и имена точек доступа на верхней панели (рис. ниже). В нижней панели отображается MAC-адрес точки доступа и MAC станций (рис. ниже).

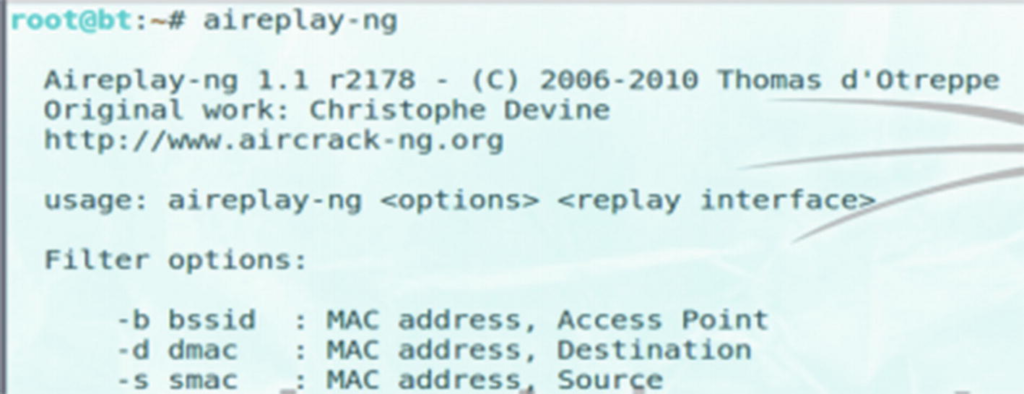

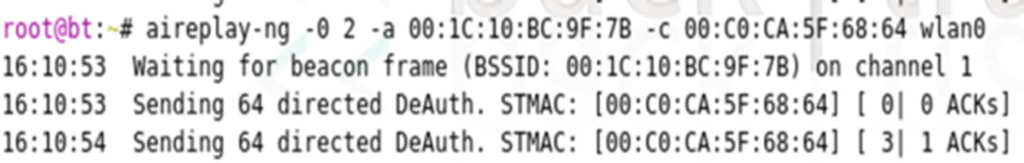

Команда Aireplay-ng

Aireplay-ng — еще одна команда, используемая для беспроводных целей. Эта команда используется для выполнения повторных атак, для взлома WEP или атаки деаутентификации. Во время атак WEP и WPA деаутентификации, атака может быть использована для отключения клиента от сети. Не на всех картах есть поддержка функции деаутентификации. См. рисунки ниже.

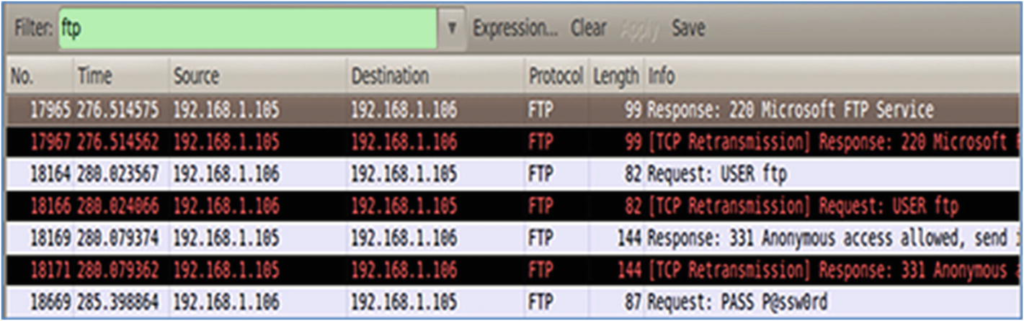

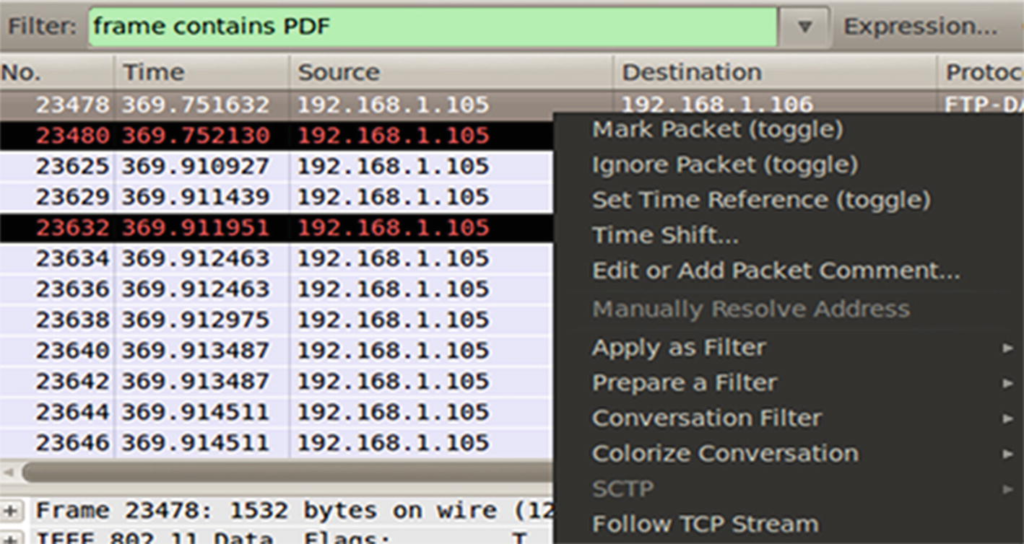

Мониторинг незащищенной беспроводной сети

Использование незащищенной беспроводной сети сопряжено со значительными рисками для безопасности. Если у кого-нибудь есть беспроводная карта, работающая в режиме монитора, весь трафик с точки доступа можно захватить. Это включает в себя возможность просмотра DNS-запросов, просмотр HTTP-трафика и извлечение изображений из беспроводных сетей, для захвата трафика. См. рисунки ниже. Именно по этой причине рекомендуется использовать беспроводную сеть с шифрованием, таким как WEP, WPA или WPA2.

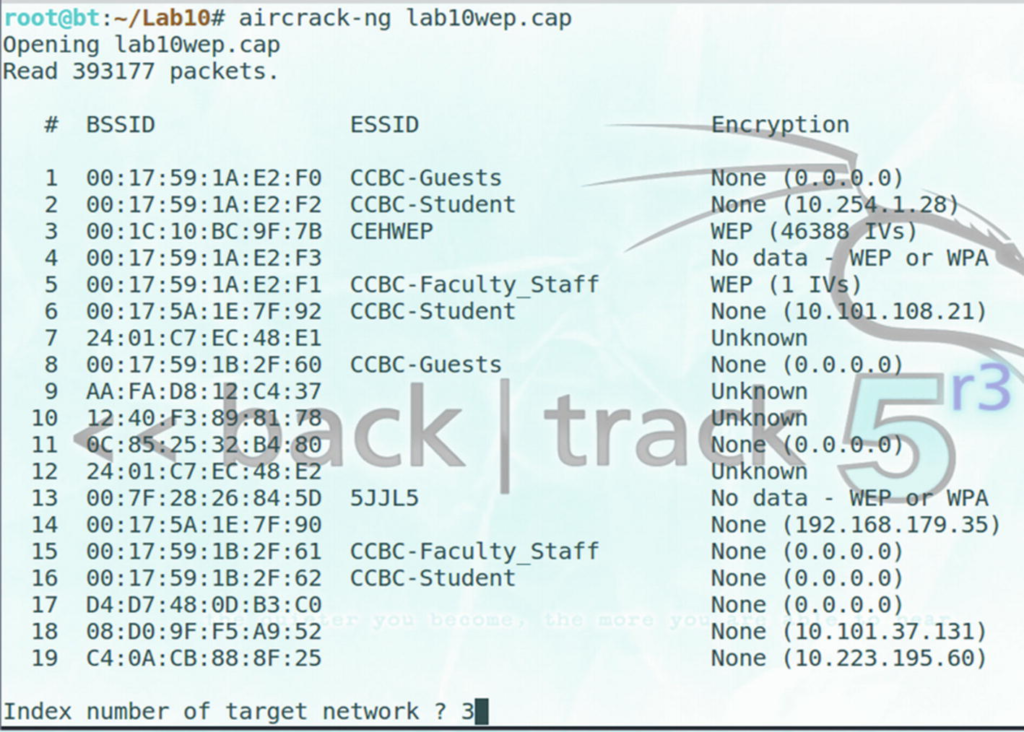

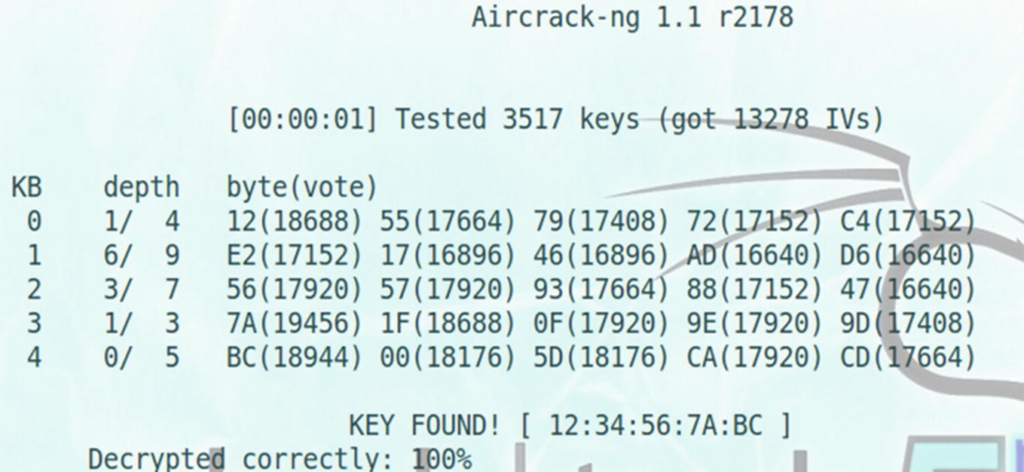

Использование Aircrack–ng

После получения ключа WEP (рисунки ниже), Вы можете расшифровать сетевой трафик с помощью aircrack-ng.

Резюме

По мере увеличения числа организаций, использующих беспроводные локальные сети, растет и их количество рисков, которые могут поставить под угрозу сеть. В этой главе Вы рассмотрели различные типы беспроводных сетей, методы аутентификации и беспроводное шифрование. Вы узнали о важности повышения безопасности для защиты систем из-за опасений, связанных с использованием беспроводных локальных сетей.

Ресурс

RC4: www.geeksforgeeks.org/rc4-encryption-algorithm/

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?

#16 Руководство по подготовке сертифицированного этичного хакера (CEH). Снифферы.

#17 Руководство по подготовке сертифицированного этичного хакера (CEH). Социальная инженерия.

#19 Руководство по подготовке сертифицированного этичного хакера (CEH). Отказ в обслуживании (DoS).

#21 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-серверов.

#22 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-приложений.

#23 Руководство по подготовке сертифицированного этичного хакера (CEH). SQL-инъекции.