#6 Руководство по подготовке сертифицированного этичного хакера (CEH). Трехстороннее рукопожатие. Флаги TCP. Nmap. Zenmap.

Здравствуйте, дорогие друзья.

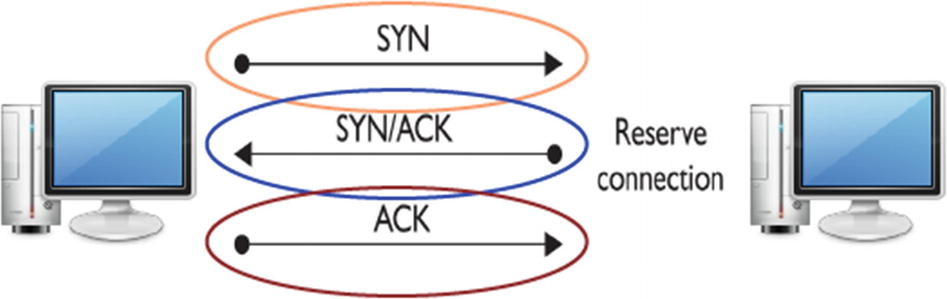

Трехстороннее рукопожатие

Вспомните трехстороннее рукопожатие. Система, которая получает SYN пакет из удаленной системы отвечает пакетом SYN/ACK, если его порт открыт. Наконец, отправляющая система отправляет ACK. Если порт системы закрыт и получает начальный пакет SYN, то он отправляет обратно пакет RST/ACK.

Флаги TCP

Следующий список включает типы флагов TCP и назначение каждого из них:

- URG: помечает входящие данные как срочные.

- ACK: Подтверждает, что пакеты были успешно получены.

- PUSH: гарантирует, что данные расставлены по приоритетам и обработаны на передающем или на принимающей стороне и используется в начале и в конце передачи данных.

- SYN: Начинается трехстороннее рукопожатие между двумя хостами.

- FIN: разрывает соединение, сформированное с использованием флага SYN.

- RST: используется, когда приходит сегмент, который не ожидает текущее соединение. Это также указывает, что удаленный хост сбросил связь.

Типы сканирования портов

Существует несколько типов сканирования портов. Важно быть знакомым с каждым из них.

1. Сканирование SYN: при трехэтапном рукопожатии компьютер злоумышленника отправляет начальный пакет SYN. Если злоумышленник получает в ответ пакет SYN/ACK, он быстро отвечает пакетом RST/ACK для закрытия сеанса, чтобы соединение не прерывалось. В этот момент злоумышленник знает, что порт открыт.

2. Сканирование с подключением: при сканировании с подключением, трехстороннее рукопожатие завершается, что делает это сканирование легко обнаруживаемым.

3. Сканирование NULL: при сканировании NULL все флаги пакетов отключены. Закрытый порт ответит на сканирование NULL пакетом RST. Если нет полученного пакета, высока вероятность того, что порт открыт.

4. Сканирование XMAS: при сканировании XMAS флаги FIN, PSH и URG установлены. Закрытые порты ответят на этот тип пакетом RST.

5. Сканирование ACK: Сканирование ACK используется для обхода брандмауэра, который является фильтрующим устройством. Фильтрующее устройство ищет пакет SYN. Если атакуемый порт возвращает пакет RST, порт не фильтруется.

6.Сканирование FIN: при сканировании FIN, целевому объекту отправляется пакет FIN. Если порт закрыт, будет возвращен пакет RST.

7. Сканирование UDP: при сканировании UDP пакет UDP отправляется на цель. Ответ «Port Unreachable» означает, что порт закрыт.

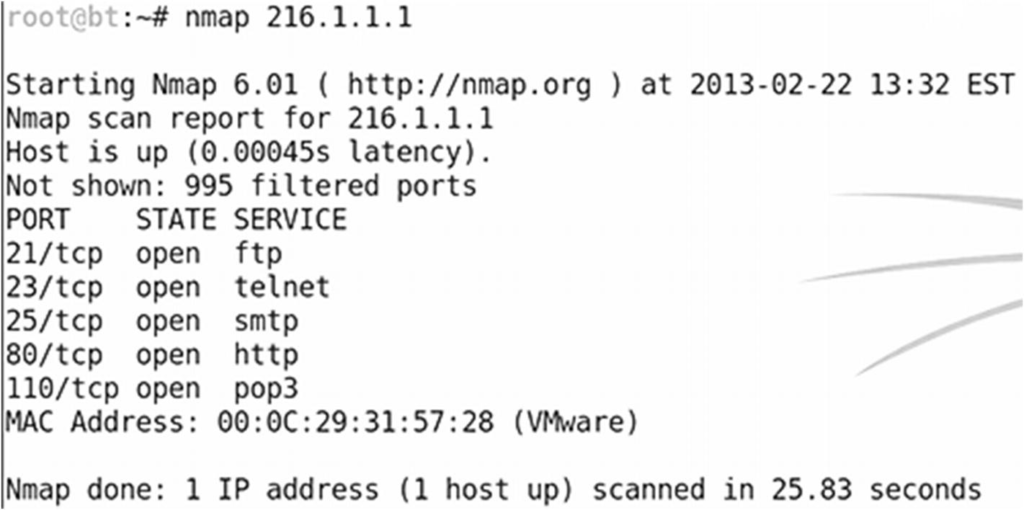

Использование Nmap

Nmap — это приложение, которое можно использовать для идентификации машин в сети, в среде Linux, Mac или Windows. Его также можно использовать для оценки протокола управления передачей (TCP) и протокола пользовательских дейтаграмм (UDP) портов. Nmap может предоставить индикацию операционной системы, используемой удаленной машиной.

- Без каких-либо переключателей Nmap будет успешен против систем, которые заблокируют ICMP.

- Сканирование Nmap по умолчанию сканирует множество портов, но не все.

- Вы не увидите MAC-адрес при сканировании системы через Интернет.

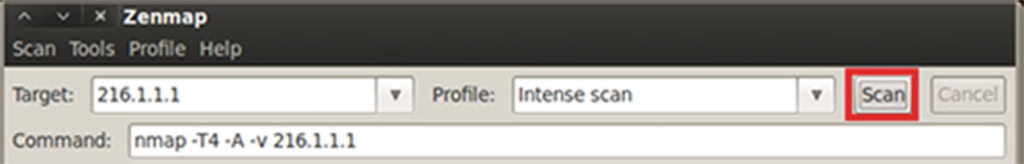

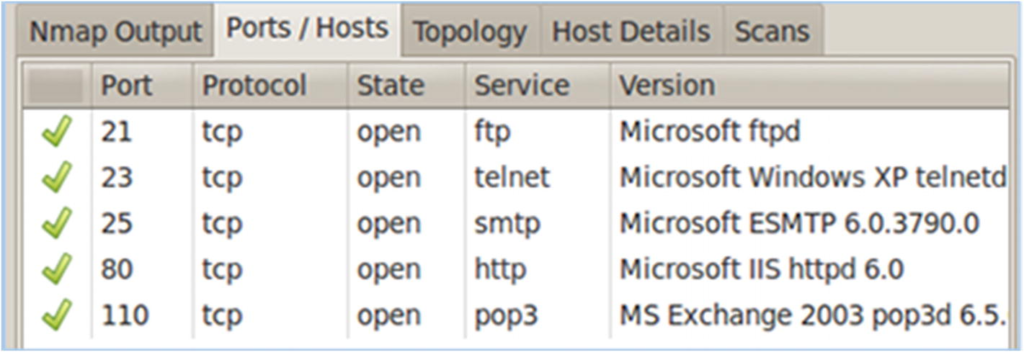

Zenmap

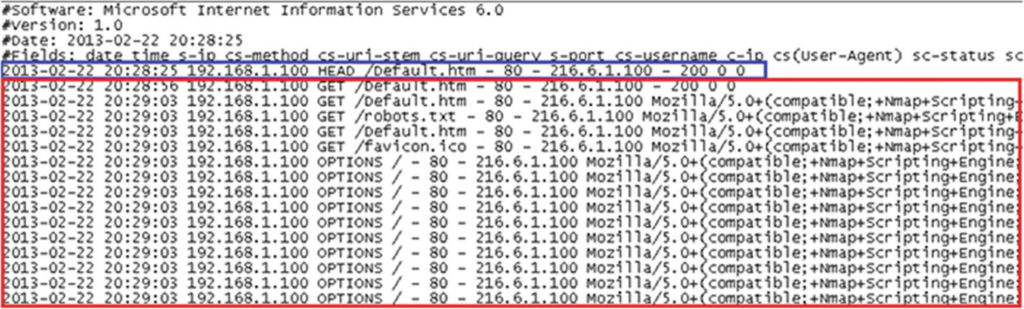

Zenmap — это графический интерфейс для Nmap. Введите тот же IP адрес в инструменте Zenmap, и после завершения сканирования нажмите Порты/Хосты для результатов. Файл веб-журнала показывает сканирование с помощью Zenmap.

Создание пакетов

С помощью Fping (www.fping.com/), Вы можете указать диапазон IP-адресов в командной строке или Вы можете создать файл, содержащий несколько IP-адресов, и использовать их в качестве входных файлов. Это включено в программное обеспечение BackTrack.

Hping (www.hping.org/download) может обходить фильтрующие устройства путем создания или изменения пакетов. Чтобы узнать больше, введите Hping — help в командной строке.

Сканирование контрмер

Существуют различные шаги, которые Вы можете предпринять в качестве контрмер, если сканирование не удалось:

- Используйте брандмауэр, который должен обнаруживать зонды.

- Установите систему обнаружения сетевых вторжений. Он должен идентифицировать ОС и методы обнаружения, используемые различными инструментами.

- Закройте все ненужные порты.

- Разверните инструменты для обнаружения сканирования портов.

Резюме

Доступно множество инструментов, которые помогут Вам защитить сети организации. Процесс включает в себя футпринтинг или поиск информации в сети,

используя разведку, методы обнаружения, которые Вы используете, чтобы найти информацию. Вы также узнали, как злоумышленники используют сканирование сети, чтобы получить информация о цели.

Ресурсы

- Wayback Machine: www.archive.org/

- CSSIA: http://cssia.org/

- Google: www.google.com

- VitalRec.com: www.vitalrec.com

- Switchboard: www.switchboard.com

- Zabasearch.com: www.zabasarch.com

- USA.gov: www.usa.gov

- Whois: www.whois.com

- SmartWhois: http://smartwhois.com/

- Active Whois Network Tool:

www.tucows.com/preview/1597378/Active-Whois-Browser

- ViewDNS: http://viewdns.info/

- DNS Enumerator: https://code.google.com/p/dnsenum/

- SpiderFoot: www.spiderfoot.net/

- DNStuff: www.dnsstuff.com/

- Expired Domains: www.expireddomains.net/

- ARIN: www.arin.net/

- 3D Traceroute: www.d3tr.de/

- McAfee Visual Trace: www.mcafee-neotrace-professional.com-about.com/

- VisualRoute: www.visualroute.com/

- Path Analyzer Pro: www.pathanalyzer.com/TouchGraph : www.touchgraph.com/navigator

- Maltego: www.paterva.com/web6/

- Fping www.fping.com/

- Hping www.hping.org/download

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.