#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

Здравствуйте, дорогие друзья.

В этой главе Вы узнаете о футпринтинге и о том, какой тип информации можно получить с помощью этого метода, в том числе о том, как распознать типы информации, которую хакер хочет получить. В этой главе, Вы получите представление о различных инструментах сбора информации и методологии. Есть несколько дополнительных понятий, которые будут рассмотрены в этой главе: сканирование портов, сканирование сети, сканирование уязвимостей, флаги связи протоколов управления передачей (TCP), типы портов сканирования и меры противодействия сканированию.

К концу этой главы Вы сможете

— Определять типы информации, которая требуется в процессе футпринтинга.

— Описывать инструменты и методологии сбора информации.

— Объяснять перечисление DNS.

— Выполнять активную и пассивную разведку.

— Знать разницу между сканированием портов, сканированием сети и сканирование уязвимостей.

— Определять типы флагов TCP.

— Определять типы сканирования портов.

— Определять меры противодействия сканированию.

Футпринтинг

В Интернете можно найти различные ресурсы, которые помогут Вам в решении о том, как строится сеть компании. Механизм обнаружения деталей сети организации известен как футпринтинг. Обнаружение методов, используемых для сбора информации о цели, называются разведкой. Футпринтинг — это ненавязчивый процесс. Вы не получите несанкционированный доступ к данным. Доступны многочисленные инструменты, которые помогут собирать огромное количество информации на законных основаниях, и это называется конкурентной разведкой. Вы расширяете конкурентную разведку, добавляя инновации в процесс. Сетевые атаки обычно начинаются со сбора информации с сайта компании.

Инструмент WHOIS используется для сбора информации об IP-адресах и доменных именах. Его также можно использовать для идентификации учетных записей электронной почты компании. Вы можете использовать URL-адрес, чтобы узнать, какой веб-сервер и операционная система используется, а также имена ИТ-специалистов. Футпринтинг — это первая из трех фаз перед атакой. Информация, запрашиваемая во время футпринтинга, включает доменные имена, телефонные номера, аутентификацию, списки контроля доступа, IP адреса, услуги и наличие IDS.

Методология сбора информации

Злоумышленники могут получать информацию с веб-страниц, поисковых систем, заранее проверив функцию поиска на веб-сайте, поиск по публично торгуемым компаниям или извлечение архива веб-сайта. Чтобы начать сбор информации, рассмотрите следующие рекомендации:

1. Получить исходную информацию (доменное имя).

2. Найдите диапазон сети (Nslookup, WHOIS).

3. Подтвердите активные машины (ping).

4. Обнаружение открытых портов или точек доступа (сканеры портов).

5. Обнаружение операционных систем (запрос telnet).

6. Карта сети.

Архив веб-сайтов

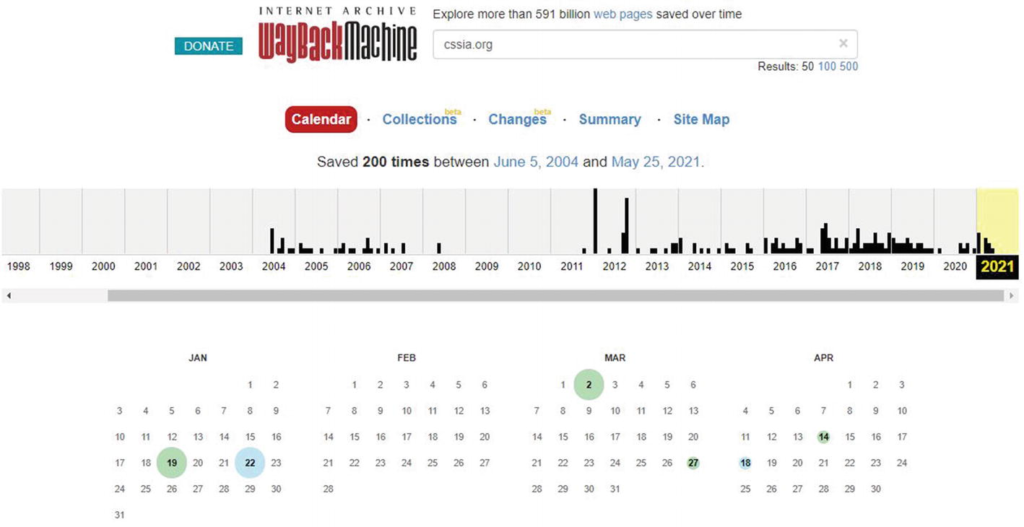

Wayback Machine (www.archive.org/) — это платформа, позволяющая людям получить доступ к архивным версиям веб-сайтов. Посетители Wayback Machine вводят URL-адрес, выбирают конкретную дату, а затем смотрят на архивную версию сайта.

Поиск общедоступных записей

Публичная информация может не предоставлять немедленно разоблачающие данные, но она может использоваться для построения более широкой картины. Различные сайты предлагают информацию, которая является делом для публичного отчета:

- Гугл (www.google.com)

- VitalRec.com (www.vitalrec.com)

- Switchboard(www.switchboard.com)

- Zabasearch.com (www.zabasearch.com)

- USA.gov (www.usa.gov)

Инструменты

Утилита WHOIS (www.whois.com) используется для сбора IP-адресов и информации о домене. Напомним, что DNS использует серверы имен для разрешения имен. После определения сервера имен, который использует компания, Вы можете попробовать передать все записи, за которые отвечает DNS-сервер. Это называется передачей зоны. Чтобы определить основной DNS организации, найдите DNS-сервер, содержащий запись Start of Authority (SOA). После определения основного DNS-сервера выполните еще одну зону передачи, для просмотра всех хост-компьютеров в сети. Эта информация может помочь составить сетевую схему организации.

Некоторые из используемых инструментов классифицируются по типу информации, которую они помогают собрать:

Поиск доменного имени

- WHOIS (www.whois.com)

- SmartWhois.com

- Активный сетевой инструмент Whois (www.tucows.com/preview/1597378/Active-Whois-Browser)

Информационные инструменты DNS

- ViewDNS.info

- Перечислитель DNS (https://code.google.com/p/dnsenum/)

- SpiderFoot (www.spiderfoot.net/)

- Nslookup (встроенная команда в Linux и Windows)

Зональные переводы

- DNStuff (www.dnsstuff.com/)

- Просроченные домены (www.expireddomains.net/)

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.