#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

Здравствуйте, дорогие друзья.

1. Введение в этический взлом

В этой главе Вы узнаете о пяти этапах этического взлома и различных видах хакерских атак. К концу этой главы Вы сможете увидеть пять этапов этического взлома.

Этический взлом

Компании нанимают этичных хакеров для того, чтобы делать работу нелегальных хакеров: эксплуатировать уязвимости. Этичных хакеров также называют тестировщиками безопасности или пентестерами. В этой главе Вы познакомитесь с навыками, которые требуются для защиты сети от атаки. На протяжении всей книги предполагается, что высшее руководство заинтересовано в том факте, что информационные активы организации должны быть защищены. Также предполагается, что высшее руководство внедрило надлежащие политики безопасности.

Информация: активы информации должны быть защищены.

Предположения: Предположим, что высшее руководство осознает необходимость для безопасности и то, что существует политика безопасности, которая определяет, как объекты могут взаимодействовать в домене безопасности.

Задача: Ваша задача — предотвратить эксплуатацию инфраструктуры.

Решение: наймите этичного хакера со злонамеренными хакерскими возможностями.

Уязвимость

Необходимо помнить, что уязвимость – это слабость, которую можно эксплуатировать, в то время как угроза — это действие или событие, которое может поставить под вопрос безопасности. Подумайте, как выявленные недостатки могут повлиять на безопасность.

Подумайте о следующем:

— Слабость цели из-за аналитических, проектных, эксплуатационных или организационных неудач

— Слабость информационной системы из-за системных процедур безопасности, дизайна инфраструктуры или элементов управления, которые могут быть использованы

— Слабость, ошибка проектирования или ошибка реализации, приводящая к неожиданному событию, которое ставит под угрозу безопасность устройства, сети, приложения или протокола

Атака

«Цель оценки» — это имя, данное активу, который защищен. Это может быть ИТ-система, продукт или компонент. Атака — это преднамеренное действие, предпринятое против цели, чтобы повлиять на конфиденциальность, целостность, доступность или подлинность системы. Атаки могут быть активными или пассивными, и могут быть инициированы как внутри организации, так и за ее пределами. Различные типы атак, о которых следует знать, включают следующее:

— Активные атаки изменяют целевую систему, чтобы повлиять на конфиденциальность, доверие и доступность.

— Пассивные атаки нарушают конфиденциальность данных системы без влияния на состояние системы.

— Внутренние атаки запускаются авторизованным пользователем из сети.

— Внешние атаки проводятся злоумышленником вне сети авторизация.

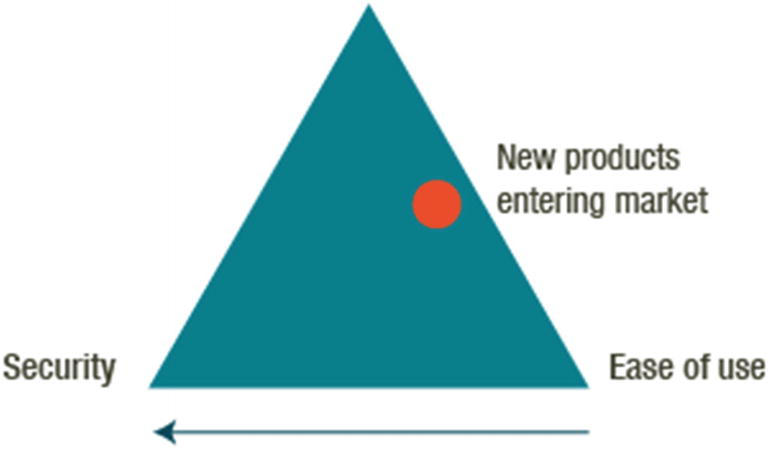

Безопасность против функциональности и простоты использования

Безопасность — это компромисс между функциональностью и простотой использования. Многие продукты предназначены для работы, так сказать, из коробки. При конфигурациях по умолчанию и включенном программном обеспечении страдает безопасность. Рисунок, приведенный ниже, демонстрирует взаимосвязь между безопасностью, функциональностью и простотой использования. Движение к безопасности часто означает отказ от функциональности и простоты использования. Новые продукты, выходящие на рынок, часто представляют собой баланс между функциональностью и простотой использования, что снижает безопасность для пользователей.

На этом все. Всем хорошего дня!