Здравствуйте, дорогие друзья.

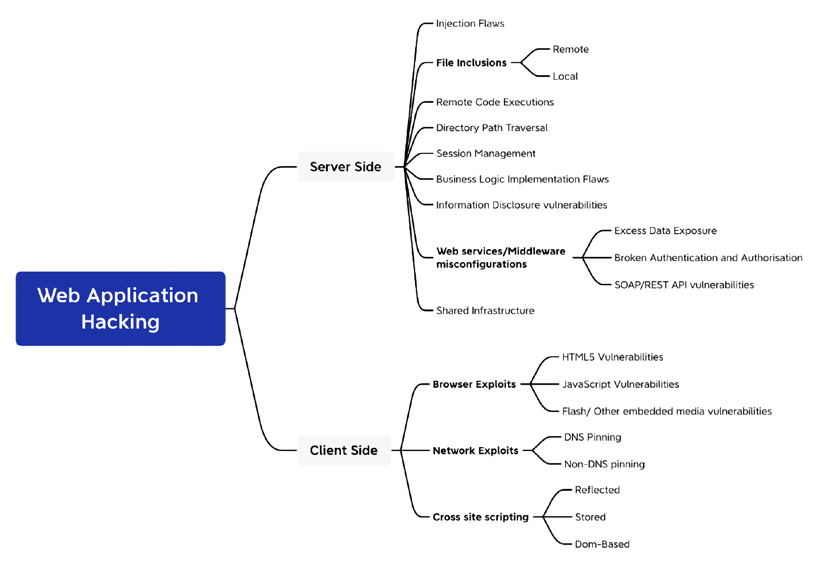

Веб-приложения являются центральным элементом многих бизнес-операций, но они также могут быть уязвимы для различных атак, если не обеспечена должная защита. Среди наиболее распространенных уязвимостей стоит выделить SQL-инъекции (SQL Injection) и межсайтовый скриптинг (Cross-Site …