#59 Kali Linux для продвинутого тестирования на проникновение. Обнаружение брандмауэра веб-приложений и балансировщиков нагрузки.

Здравствуйте, дорогие друзья.

Следующим шагом является определение наличия сетевых защитных устройств, таких как брандмауэры и IDS/IPS, для того, чтобы выявлять любые мошеннические технологии (honeypots). Все более распространенное защитное устройство — это брандмауэр веб-приложений (WAF) и сеть доставки содержимого DNS (CDN). Если используется WAF, тестировщики должны убедиться, что атаки, особенно те, которые полагаются на созданный ввод, кодируются для обхода WAF.

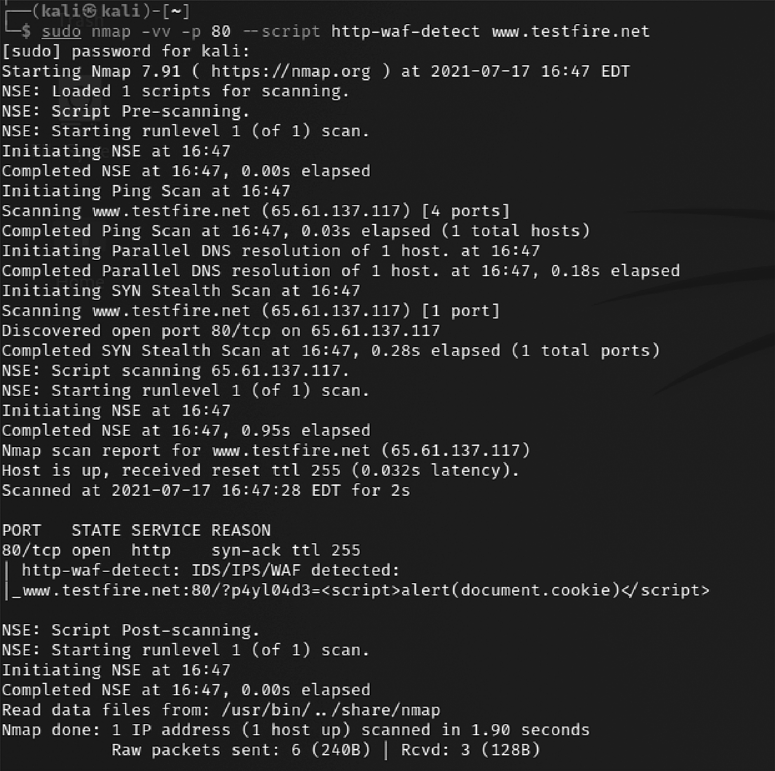

WAF можно определить, проверив файлы cookie вручную (некоторые WAF помечают или изменяют файлы cookie, которые передаются между веб-сервером и клиентом) или изменениями в информации заголовка (определяется, когда тестер подключается к порту 80 с помощью инструмента командной строки, такого как Telnet). Процесс обнаружения WAF можно автоматизировать с помощью скрипта nmap http-waf-detect.nse, как показано на рисунке ниже:

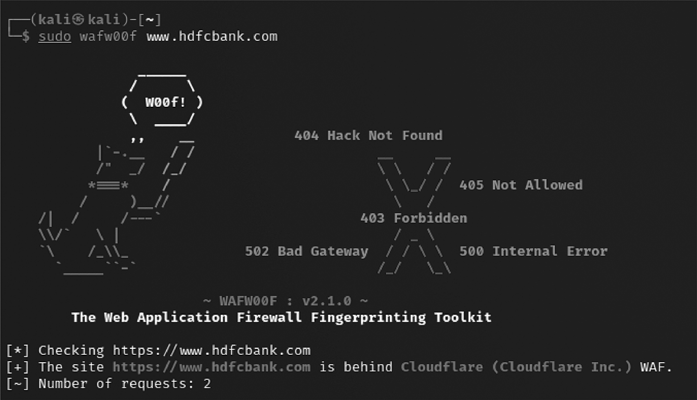

Сценарий nmap определяет наличие WAF; однако тестирование скрипта показало, что он не всегда точен в своих выводах, и что возвращаемые данные могут быть слишком общими для вырабатывания эффективной стратегии обхода брандмауэра. Сценарий wafw00f представляет собой автоматизированный инструмент для идентификации сетевых брандмауэров и снятия fingerprint; где тестирование определяет, что это наиболее точный инструмент для данной цели. Скрипт легко вызвать из Kali, и достаточный вывод показан на рисунке ниже:

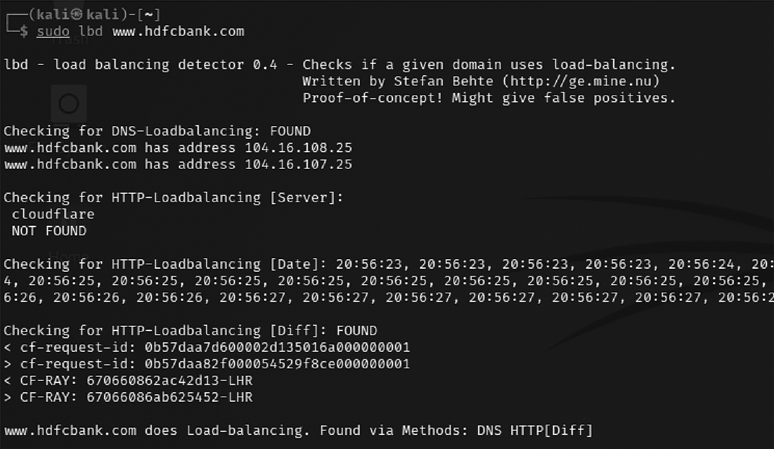

Детектор балансировки нагрузки (lbd) — это сценарий оболочки Bash, который определяет, использует ли данный домен балансировку нагрузки DNS и/или HTTP. Это важная информация, с точки зрения тестировщика, поскольку это может объяснить кажущиеся аномальными результаты, возникающие при тестировании одного сервера, а затем балансировщик нагрузки переключает запросы на другой сервер. lbd использует различные проверки для идентификации наличия балансировки нагрузки. Пример вывода показан на рисунке ниже:

Fingerprinting веб-приложения и CMS

Снятие fingerprints веб-приложений — первая задача пентестера, чтобы узнать версию типа работающего веб-сервера и реализованные веб-технологии. Они позволяют злоумышленникам определять известные уязвимости и соответствующие эксплойты.

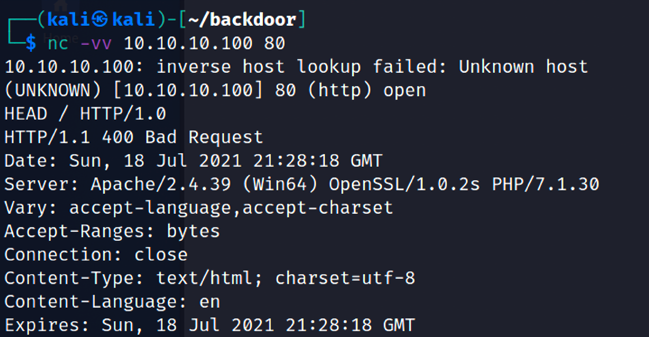

Злоумышленники могут использовать любой инструмент командной строки, который может подключаться к удаленному узлу. Например, мы использовали команду netcat на рисунке ниже, для подключения к жертве. Хост на порту 80 выполнил команду HTTP HEAD, чтобы определить, что выполняется на сервере:

Далее возвращается ответ HTTP-сервера, который включает тип веб-сервера, на котором приложение выполняется, а раздел сервера содержит подробную информацию об используемой технологии, для создания приложения — в данном случае PHP 7.1.30. Теперь злоумышленники могут определять известные уязвимости, используя такие источники, как CVE Details (см. https://www.cvedetails.com/vulnerability-list/vendor_id-74/product_id-128/PHP-PHP.html).

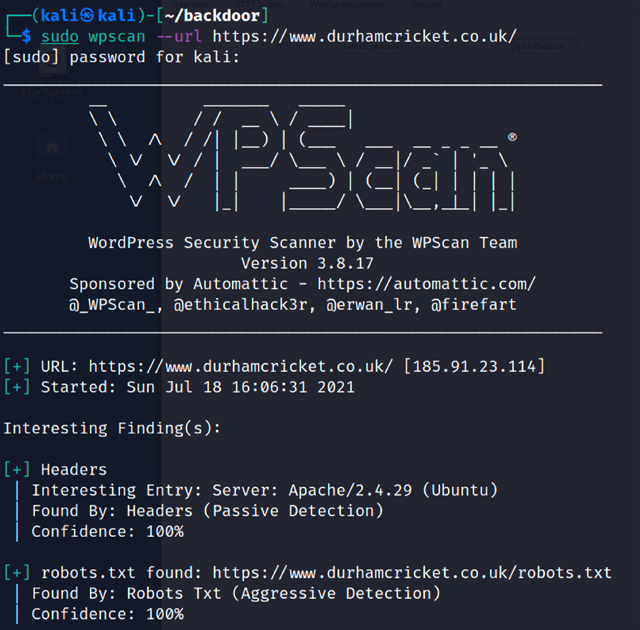

Конечной целью тестирования на проникновение является получение конфиденциальной информации. Сайт должен быть проверен для определения CMS, которая использовалась для его создания и обслуживания. CMS-приложения, такие как Drupal, Joomla и WordPress, могут быть настроены с уязвимым административным интерфейсом, который позволяет получить доступ к повышенным привилегиям или может содержать уязвимости. Kali включает в себя автоматический сканер wpscan, который снимает fingerprints CMS WordPress, чтобы определить информацию о версии, как показано ниже:

|

1 |

sudo wpscan –-url <website.com> |

Пример вывода показан на рисунке ниже:

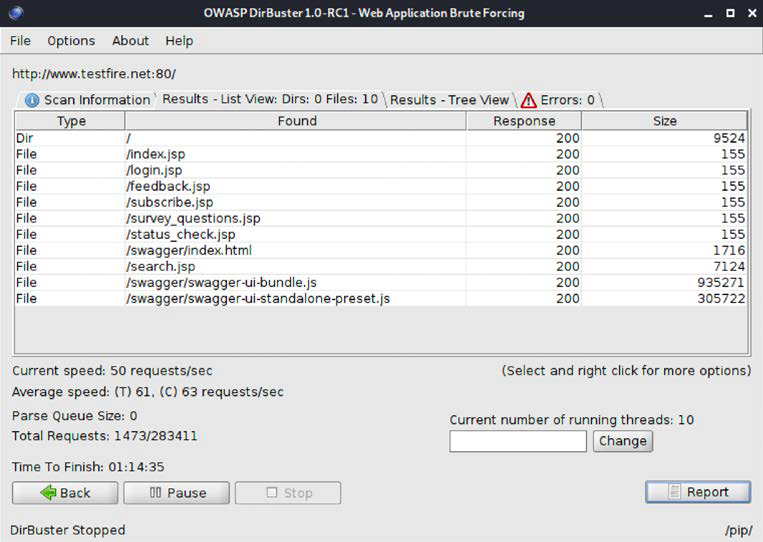

Для проверки информации, которая уже собрана, а также определена существующая структура каталогов и файлов конкретного сайта. Типичные находки поисковых роботов включают административные порталы, файлы конфигурации (текущая и предыдущая версии), которые могут содержать жестко закодированные учетные данные и информацию для доступа о внутренней структуре, резервных копиях сайта, заметках администратора, конфиденциальной личной информации и исходный код.

Kali поддерживает несколько поисковых роботов, включая Burp Suite Community Edition, DirBuster, ZAP, dirb, wfuzz и CutyCapt. Наиболее часто используемым инструментом является DirBuster.

DirBuster — это приложение с графическим интерфейсом, которое использует список возможных каталогов и файлов для выполнения грубого анализа структуры веб-сайта. Ответы можно просмотреть в виде списка или в виде дерева, что более точно отражает структуру сайта. Результат выполнения этого приложения против целевого веб-сайта показан на рисунке ниже.

Ниже приведены шаги, чтобы открыть DirBuster в графическом интерфейсе и начать сканирование:

1. Откройте приложение, запустив sudo dirbuster в терминале или перейдя из Applications > 03 web application analysis > Web crawlers and directory bruteforce > dirbuster.

2. Введите адрес нашего целевого веб-сайта в поле URL.

3. Выберите список слов, нажав кнопку Обзор; его можно настроить, или Вы можете использовать известные списки слов, хранящиеся в /usr/share/dirbuster/wordlists/.

4. Введите расширение файла и нажмите «Пуск»:

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.

#52 Kali Linux для продвинутого тестирования на проникновение. Атака на WPA и WPA2. Брут-форс атака.

#56 Kali Linux для продвинутого тестирования на проникновение. WPA3. Bluetooth-атаки.