#19 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. Даркнет. Аналитика угроз.

Здравствуйте, дорогие друзья.

Защитный OSINT обычно используется для просмотра того, что уже находится в Интернете, в том числе взломанного. Информация; он также используется, чтобы увидеть, является ли эта информация ценной во время тестирования на проникновение.

Если целью тестирования на проникновение является демонстрация реального сценария, в котором эти данные будут полезны, первым шагом будет определение аналогичной цели, которая уже была взломана. Большинство организаций исправляют только затронутую платформу или хост — они часто забывают о других подобных средах. Защитный OSINT в основном делится на три места поиска.

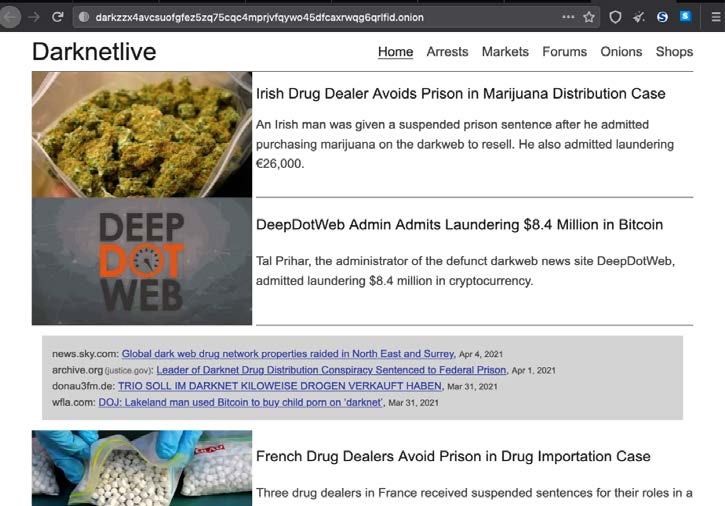

Даркнет

Даркнет — это зашифрованная сеть, которая существует между серверами Tor и их клиентами, тогда как глубокая сеть — это просто содержимое баз данных и других веб-сервисов, которые по той или иной причине не могут быть проиндексированы обычными поисковыми системами, такими как Google.

Возьмем в качестве примера лекарства с истекшим сроком годности или запрещенные препараты, которые можно продавать в даркнете. Мы будем узнавать, как идентифицировать информацию в даркнете с помощью браузера Tor. Некоторые веб-сайты, например как https://dark.fail/, предоставляет список скрытых глубоких веб-ссылок. Эти ссылки могут быть открыты только через браузер Tor. На рисунке ниже приведен пример лекарств, которые продаются на таком рынке, под названием Dream Market:

Хотя правительства пытаются заблокировать доступ к этим черным рынкам, всегда есть клоны таких сайтов, которые работают. Теперь мы узнали, где найти информацию для доступа в темную сеть, с помощью браузера Tor.

Нарушения безопасности

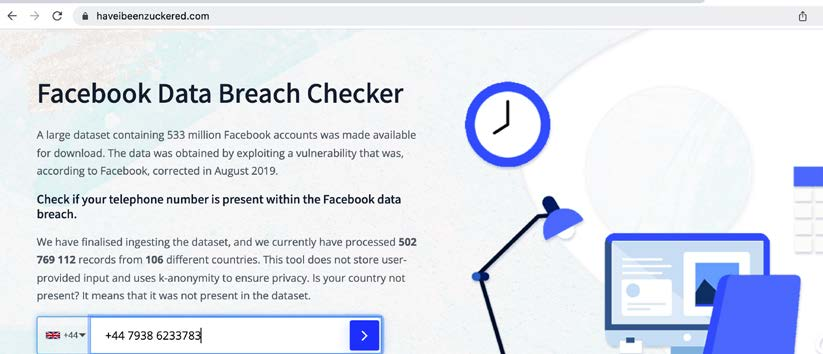

Нарушение безопасности — это любой инцидент, который приводит к несанкционированному доступу к данным, приложениям, службам, сетям и/или устройствам, обходя лежащие в их основе механизмы безопасности. Один такой пример — это утечка данных Facebook в апреле 2021 года, в результате которой просочились данные о 533 миллионах пользователей. Это может потенциально может помочь злоумышленникам создать хороший словарь паролей, который мы рассмотрим в разделе «Профилирование пользователей для списка паролей».

Известно, что хакеры посещают следующие веб-сайты:

• https://haveibeenzuckered.com/

Эти веб-сайты содержат архив взломанных данных. На следующем снимке экрана представлена информация о том, был ли взломан ваш идентификатор электронной почты в рамках недавнего взлома Facebook: https://www.businessinsider.com/stolen-data-of-533-million-facebook-users-leaked-online-2021-4?r=US&IR=T:

Чтобы собрать больше информации о цели, пентестеры могут заглянуть на такие веб-сайты, как zone-h.com, которые предоставляют информацию о нарушениях. Например, дефейс сайта chinaseeds.com, был выполнен группой злоумышленников под названием Мароккоhackteam. На рисунке ниже представлена подробная информация об IP-адресе, веб-сервере и операционной системы, использованные во время дефейса:

Тестировщики могут использовать эти различные источники, для перечисления информации о целевой организации или отдельных лиц, которые затем могут быть использованы в атаках социальной инженерии. Злоумышленники могут отправить сообщение по электронной почте жертве, выдающие себя за правоохранительные органы, с просьбой подтвердить свою личность, перейдя по ссылке, например, на контролируемом злоумышленниками сайте. Мы изучим различные сценарии более подробно в разделе, «Продвинутая социальная инженерия и физическая безопасность».

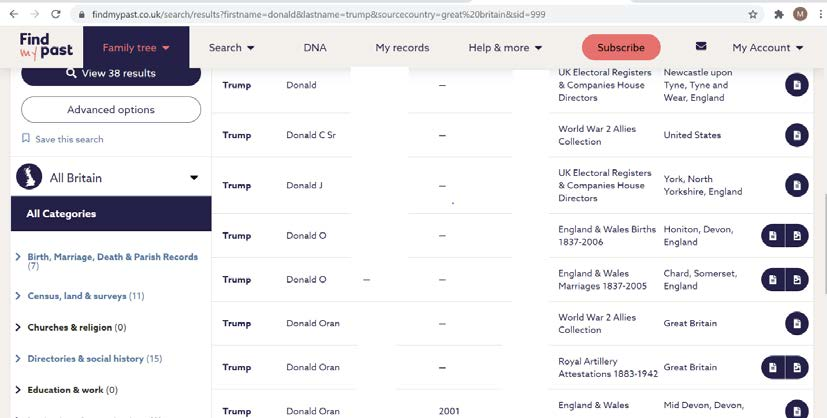

Публичные записи

Сбор информации о высокопоставленных целях, таких как C-Level, совет директоров или VIP-персоны, во время социальной инженерии или деятельности красной команды очень полезно. Публичные записи могут быть использованы для формирования списка паролей на основе информации, доступной из профиля человека. Одним таким примером может служить общедоступная запись отдельных лиц, такая как Findmypast, которая предоставляет информацию об отдельных лицах (скажем, Дональда Трампа), как показано на рисунке ниже:

Аналитика угроз

Аналитика угроз контролируется, рассчитывается и уточняется информацией о потенциальных или текущих угрозах, которые угрожают организации. Основная цель такого рода угроз состоит в том, чтобы гарантировать, что организации осведомлены о текущих рисках и профилируют их в соответствии с угрозой, которую они представляют, такие как Advanced Persistent Threats (APT), эксплойты нулевого дня и другие серьезные внешние угрозы. Например, если компания А — производитель лекарств для здоровья — столкнулась с с помощью программы-вымогателя через APT, то компания B может быть предупреждена об этой угрозе, с помощью тактики, методов и процедур (TTP), и соответствующим образом настроить их безопасность.

В действительности гораздо более вероятно, что организациям потребуется очень много времени, чтобы принять решение, из-за отсутствия надежных источников, а также связанных с этим расходов из-за характера и вероятности угроз. В предыдущем примере, у компании Б может быть меньше систем на объекте или прекращение всех подключений к Интернету, и из Интернета, к своим активам, до тех пор, пока не будет проведена внутренняя проверка.

Эта информация может быть использована злоумышленниками для взлома сети. Однако эта информация считается частью пассивной разведывательной деятельности, поскольку прямой атаки нет. Пентестеры и злоумышленники всегда будут подписываться на эти типы сред анализа угроз, с открытым исходным кодом, таких как матрица ATT&CK для indicators of compromise (IOCs).

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.