#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

Здравствуйте, дорогие друзья.

Сбор всей возможной информации о цели всегда является наиболее важным аспектом проникновения, и мышление тестировщика, на данном этапе, приводит к достижению наилучших результатов. В кибербезопасности сбор информации через общедоступные источники часто называют аналитикой с открытым исходным кодом (OSINT). Пассивная разведка через OSINT происходит на первом шаге kill chain, при проведении теста на проникновение или атаки на данную организацию. Злоумышленник обычно посвящает до 75% от общего объема работ по тесту на проникновение в разведку, так как именно этот этап позволяет определить цель, и исследовать уязвимости, которые в конечном итоге приведут к эксплуатации.

Существует два вида разведки:

• Пассивная разведка (прямая и непрямая)

• Активная разведка

Пассивная разведка — это искусство сбора и анализа общедоступной информации, обычно из самой цели или общедоступных источников в Интернете. Получив доступ к этой информации, тестер или злоумышленник не взаимодействует с целью необычным образом — запросы и действия не регистрируются, и поэтому не будут отслеживаться непосредственно пентестером. Поэтому сначала ведется пассивная разведка, чтобы свести к минимуму прямой контакт, который может сигнализировать о надвигающейся атаке или идентифицировать злоумышленника.

В этом разделе Вы изучите принципы и методы пассивной разведки и OSINT, которые включают следующее:

• Основные принципы разведки

• OSINT

• Интернет-ресурсы и поиск в даркнете

• Получение информации о пользователе

• Профилирование пользователей для списков паролей

• Использование социальных сетей для извлечения списка паролей

Активная разведка, предполагающая непосредственное взаимодействие с целью, будет рассмотрена в следующем разделе, и он называется: Активная разведка внешних и внутренних сетей.

Основные принципы разведки

Разведка — это первый шаг в kill chain, при проведении теста на проникновение или атаки на цель данных. Проводится перед атакой на цель в сети. Полученные данные дадут нам представление о том, где может потребоваться дополнительная разведка или уязвимости, которые можно использовать на этапе эксплуатации. Разведка действия сегментирована по градиенту интерактивности, с целевой сетью или устройством.

Пассивная разведка не предполагает злонамеренного прямого взаимодействия с целевой сетью. Исходный IP-адрес и действия злоумышленника не регистрируются (например, поиск в Google, для адреса электронной почты цели не оставит следов, которые может обнаружить цель).

Пассивная разведка далее делится на категории: прямую и непрямую. Прямая пассивная разведка включает в себя обычные взаимодействия, которые происходят, когда атакующий, как ожидается, взаимодействует с целью. Например, злоумышленник будет заходить на корпоративный сайт, просматривать различные страницы, и скачивать документы для дальнейшего изучения. Эти взаимодействия являются ожидаемыми пользовательскими действиями, и редко выявляются как прелюдия к атаке на цель. В непрямой пассивной разведке не будет абсолютно никакого взаимодействия с целевой организацией.

Напротив, активная разведка включает в себя прямые запросы или другие взаимодействия (например, сканирование портов целевой сети), которые могут вызвать системную тревогу или позволить цели захватить IP-адрес, и действия злоумышленника. Эта информация может быть использована для выявления и ареста злоумышленника, или используется во время судебного разбирательства. Поэтому пассивная разведка несет гораздо меньший риск, но, как и его активный аналог, имеет свои ограничения.

Специалисты по тестированию на проникновение или злоумышленники, обычно следуют процессу структурированного сбора информации, перехода от широкой области (деловой и нормативной среды), к чему-то гораздо более конкретному (данные учетной записи пользователя).

Чтобы быть эффективными, тестировщики должны точно знать, что они ищут и как будут обрабатываться данные, используемые до начала сбора. Использование пассивной разведки и ограничение объема собранных данных, сводит к минимуму риск быть обнаруженным целью.

OSINT

Первым шагом в тесте на проникновение или атаке является сбор информации с помощью OSINT. Это искусство сбора информации из открытых источников, в частности, через Интернет. Количество доступной информации значительна — большинство разведывательных и военных организаций активно участвуют в деятельности OSINT, для сбора информации о своих целях и для защиты от данных утечки о них.

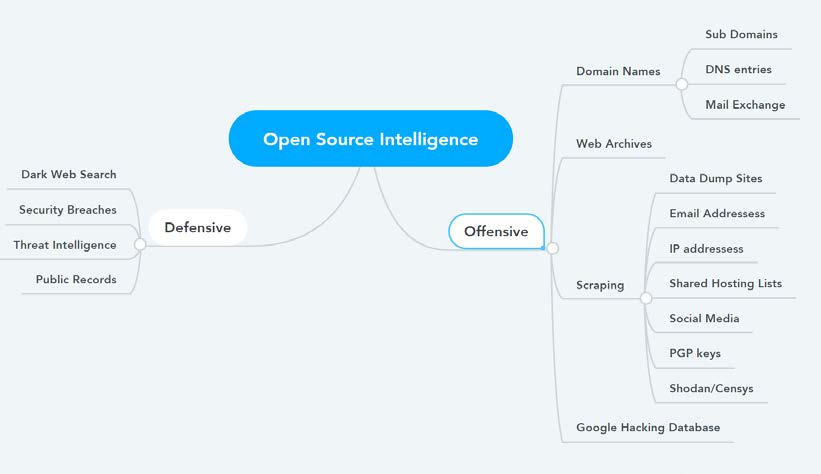

OSINT можно разделить на два типа: наступательные и оборонительные. Наступательные сделки со сбором всех данных, необходимых для подготовки атаки на цель, а оборона — это искусство сбора данных о предыдущих нарушениях и любых других инцидентах безопасности, имеющих отношение к цели, которые могут быть использоваться для защиты или самозащиты. Диаграмма, показанная на рисунке ниже, изображает базовое мышление.

Карта для OSINT:

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#13 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. CloudGoat.