#13 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. CloudGoat.

Здравствуйте, дорогие друзья.

CloudGoat — это инструмент развертывания AWS, разработанный Rhino Security Labs. Этот инструмент написан на Python, который целенаправленно развертывает уязвимый ресурс AWS в учетной записи. Мы установим образ CloudGoat Docker в Kali Linux, и изучим различные уязвимости, которыми злоумышленники могут воспользоваться в неправильно настроенной облачной среде.

Чтобы убедиться, что CloudGoat может развернуть ресурсы AWS, в первую очередь, нужно иметь действующий лицензионный аккаунт AWS. Предполагая, что у нас есть один из аккаунтов, мы выполним следующие шаги:

1.Доступ к https://console.aws.amazon.com/iam/home?region=us-east-2#/home.

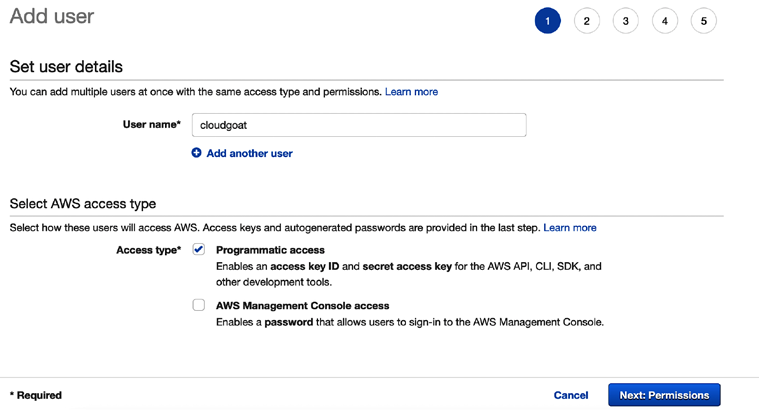

2.Нажмите на пользователей, затем на Добавить пользователя; введите cloudgoat и выберите Программный доступ; нажмите «Далее», что должно привести нас к экрану, показанному на рисунке ниже:

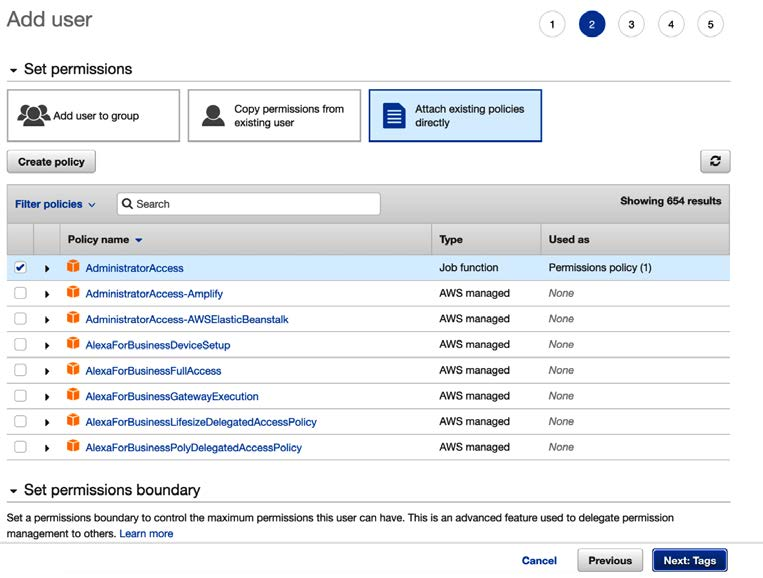

3. Выберите «Прикрепить существующие политики напрямую», и установите флажок «Административный доступ», как показано на Рисунке ниже; и нажмите Далее:

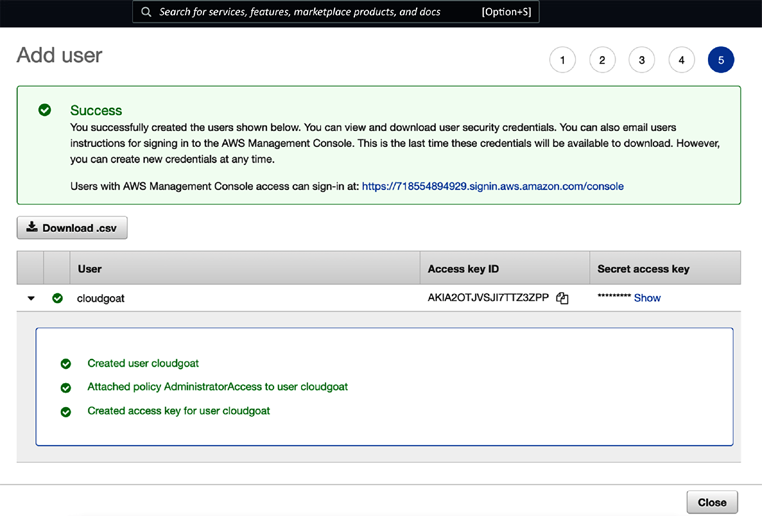

4. Нажимайте «Далее», пока не дойдете до последнего этапа. Если ошибка не отображается, Вы должны увидеть следующий экран, с сообщением об успешном завершении, где Вы можете загрузить пользовательский доступ и идентификатор ключа, а также секретный ключ доступа:

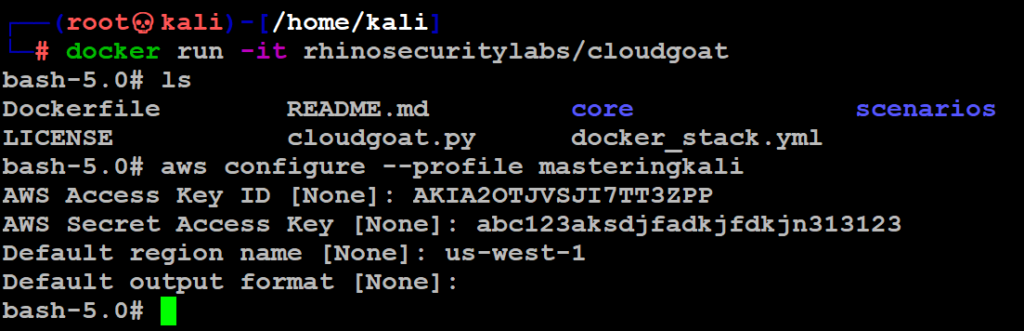

Теперь, когда мы создали пользователя IAM с правами администратора в учетной записи AWS, давайте продолжим и установим CloudGoat на образ Docker в Kali Linux, запустив следующие команды в терминале:

sudo apt install docker.io

sudo docker pull rhinosecuritylabs/cloudgoat

sudo docker run -it rhinosecuritylabs/cloudgoat:latest

Наконец, настройте клиент AWS для подключения к нашей инфраструктуре AWS, с помощью aws configure --profile masteringkali, с последним ключом доступа и секретом, которые мы скачали с AWS, как показано на рисунке ниже. Мы рассмотрим этот инструмент более подробно в разделе по «Облачной безопасности».

Эксплуатация:

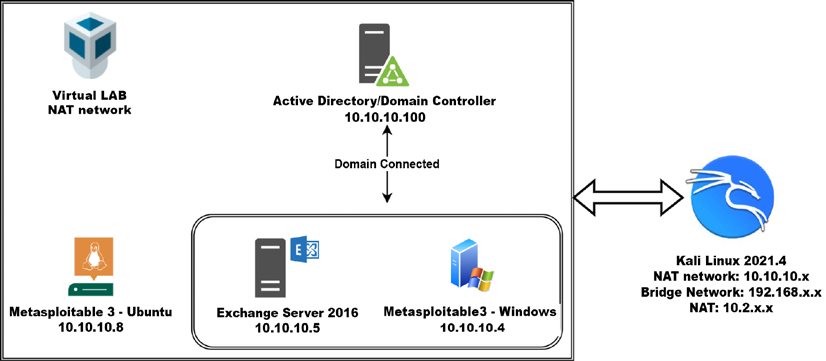

На рис. ниже показана установленная архитектура LAB, для отработки тестирования на проникновение в нашей системе:

Мы успешно построили собственную виртуализированную внутреннюю лабораторию, и это должно дать нам широкий спектр воздействия для выявления и использования множества уязвимостей в инфраструктуре, приложений и облака. У нас должны быть следующие настройки:

• Контроллер домена, работающий на Windows Server 2016, с Mutillidae через XAMPP.

• Уязвимый локальный сервер Microsoft Exchange, под управлением Windows Server 2016, с отсутствующими патчами.

• Устаревший Microsoft Windows 2008 R2 (сервер Metasploitable3), работающий под управлением нескольких уязвимых сервисов.

• Один администратор домена, один exchange администратор, и обычный пользователь домена, который мы будем использовать в последнем разделе, для повышения привилегий на основе, и по ролям.

• Инструмент облачного развертывания AWS в образе Docker, для настройки уязвимых ресурсов инфраструктуры AWS.

Тестировщики должны убедиться, что все виртуальные машины, созданные как часть этой тестовой сети, всегда имеет настройки сети, установленные на сеть NAT, и имя сети как InsideNetwork, чтобы виртуальные машины могли взаимодействовать друг с другом.

Управление совместным тестированием на проникновение, с использованием Faraday

Один из самых сложных аспектов тестирования на проникновение — не забывать тестировать все соответствующие части сети или системной цели, а также пытаться вспомнить, действительно ли цель была протестирована, после завершения тестирования. В некоторых случаях, у одного клиента может быть несколько тестов на проникновение, и тестировщиков, выполняющих сканирование из нескольких мест. Как правило, руководство хочет иметь единое представление о процессе. Фарадей может обеспечить это, если все тестеры на проникновение способны пинговать друг друга в той же сети или в Интернете, для внешней оценки.

Faraday — многопользовательская интегрированная среда разработки (IDE), для тестирования на проникновение. Она предназначена для тестировщиков и распространения, индексации, а также анализа всех данных, которые генерируются во время процесса теста на проникновение или технического аудита безопасности, для получения различных точек зрения, таких как списки управления, резюме и общие вопросы.

Эта платформа IDE была разработана на Python, компанией InfoByte, и по умолчанию установлена версия 3.14.3, в последней версии Kali Linux. Вы можете перейти из меню к приложениям, нажав на 12-Инструменты отчетности (Reporting tools), а затем нажмите «Фарадей Пуск». Эти манипуляции должны открыть новый экран для Вас, чтобы ввести свой пароль, для внесения изменений в сервис. Теперь Вам должен быть представлен следующий экран для настройки имени пользователя и пароля, для веб-портала Faraday.

После того, как имя пользователя и пароль установлены, приложение должно открыть веб-браузер, указывающий на http://localhost:5985/

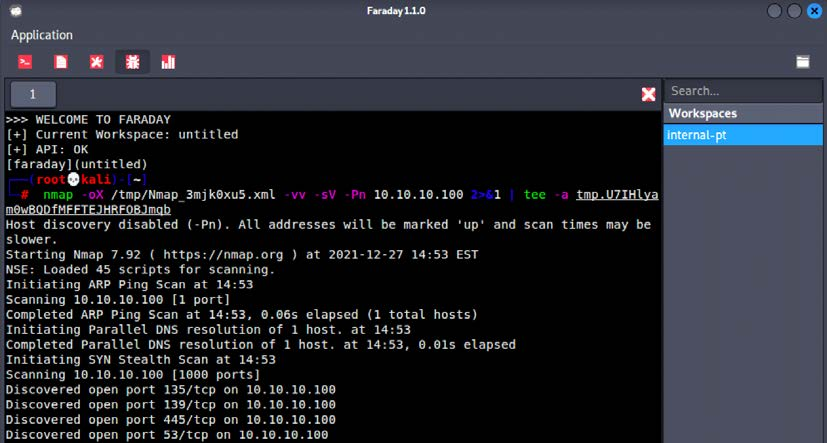

Теперь Вы сможете создавать рабочие области для каждого проекта. Следующий шаг — убедиться, что все тестировщики, которые должны использовать клиент Faraday, выполняют все задачи, запуская faraday-client в терминале; он должен предложить Вам ввести учетные данные для приложения. Используйте те же учетные данные, которые Вы только что создали, и Вы сможете увидеть тот же экран, который показан на рисунке ниже:

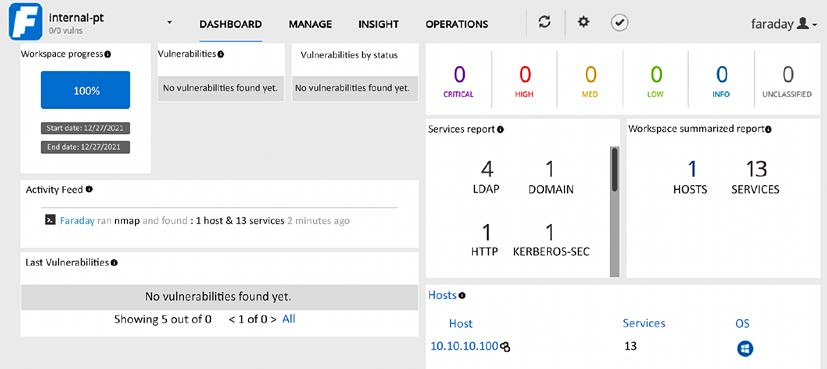

После этого экрана любые действия по сканированию из командной строки, которые Вы или любая другие действия тестировщиков на проникновение, в Вашей команде можно визуализировать, щелкнув веб-приложение Faraday; это отобразит что-то похожее на то, что показано на рисунке ниже:

Существует ограничение бесплатной версии Faraday 3.15.0, где операции в реальном времени, идеи и анализ данных, не могут быть использованы тестировщиками для визуализации всего списка вопросов, в одном месте.

Резюме

В этой главе мы рассмотрели различных участников угроз и их мотивы, а также некоторые методологии и целевое тестирование на проникновение, которые помогают организациям проверять себя против атак в реальном времени. Мы узнали, как пентестеры могут использовать Kali Linux на разных платформах, для оценки безопасности систем и сетей данных. Мы быстро рассмотрели, как установить Kali на различные виртуализированные и облачные платформы, и запустить операционную систему Kali Linux в Docker.

Мы создали собственную лабораторию проверки, настроили доменные службы Active Directory, а также экземпляры сервера, и две виртуальные машины в одной сети, на одной из которых размещен уязвимый веб-сайт. Самое главное, мы научились настраивать Kali для повышения безопасности наших инструментов, и данных, которые они собирают. Мы работаем над тем, чтобы обеспечить поддержку инструментов в нашем процессе, а не наоборот!

В следующей главе мы узнаем, как мы можем эффективно освоить разведку с открытым исходным кодом (OSINT), в эту эпоху, чтобы определить слабые поверхности атаки нашей цели, и создать индивидуальное имя пользователя, а также списки паролей, чтобы облегчить более целенаправленные атаки, извлекая эти данные из даркнета, а также другими методами.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.