#17 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. TinEye. Shodan. SpiderFoot.

Здравствуйте, дорогие друзья.

Многие пентестеры собирают имена пользователей и адреса электронной почты, поскольку эта информация часто используется для входа в целевые системы. Наиболее часто используемым инструментом является веб-браузер, который используется для ручного поиска на веб-сайте целевой организации, а также на сторонних сайтах, таких как LinkedIn или других социальных сетей. Пентестеры также могут искать информацию на других порталах, таких как https://hunter.io и/или использовать плагины Firefox, такие как Email Extractor в своем браузере, для извлечения адресов электронной почты.

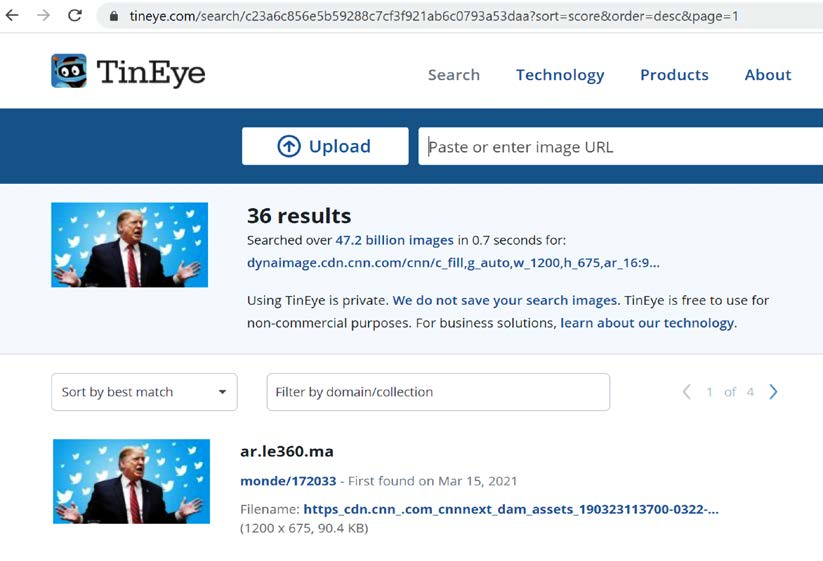

TinEye

TinEye — это онлайн-портал обратного поиска изображений, разработанный и предлагаемый компанией Idee, Inc. Короче говоря, это поисковая система, такая как Google, но она позволяет пользователям искать информацию, используя только изображения. Эта информация может помочь злоумышленнику сопоставить изображения с целью, и может быть использована в четко определенной социальной сети как атака социальной инженерии:

Порталы онлайн-поиска

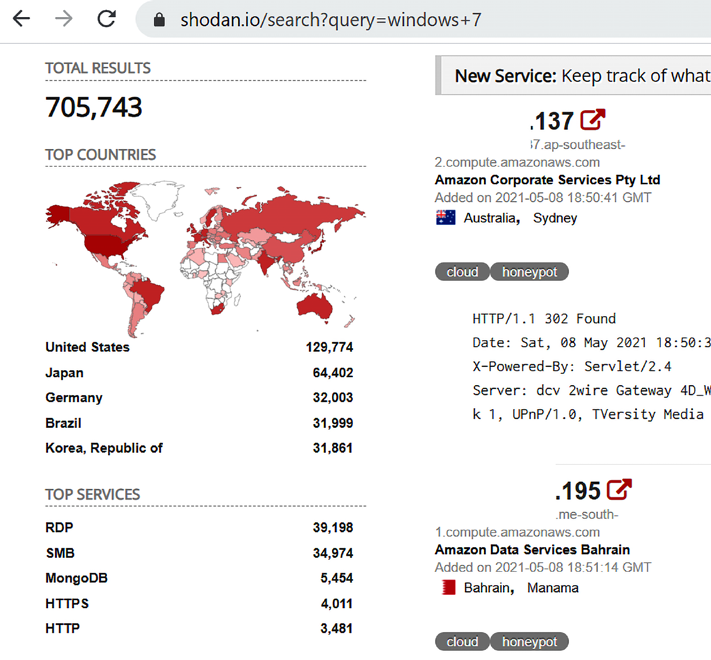

Где Вы можете найти множество уязвимых хостов с подробной информацией об уязвимостях, вместе со скриншотами? Часто злоумышленники используют существующие уязвимости, чтобы получить доступ к системе без особых усилий, поэтому один из самых простых способов сделать это — поискать в Shodan. Shodan — одна из самых доступных и важных поисковых систем, поскольку она позволяет любому человеку в Интернете находить устройства, подключенные к сети Интернет, с использованием различных фильтров. Доступ к нему можно получить, посетив https://www.shodan.io/. Он является одним из самых популярных веб-сайтов, к которым обращаются за информацией по всему миру. Если ищут определенную компанию, он предоставит любую соответствующую информацию, которая есть в его базе данных, такую как IP-адреса, номера портов и работающие службы.

На рисунке ниже приведен пример снимка экрана, с сайта shodan.io, на котором показаны хосты, работающие под управлением Windows 7, что позволяет атакующим идти вперед, сужать цель и делать боковое перемещение. Мы узнаем об этом в следующих главах:

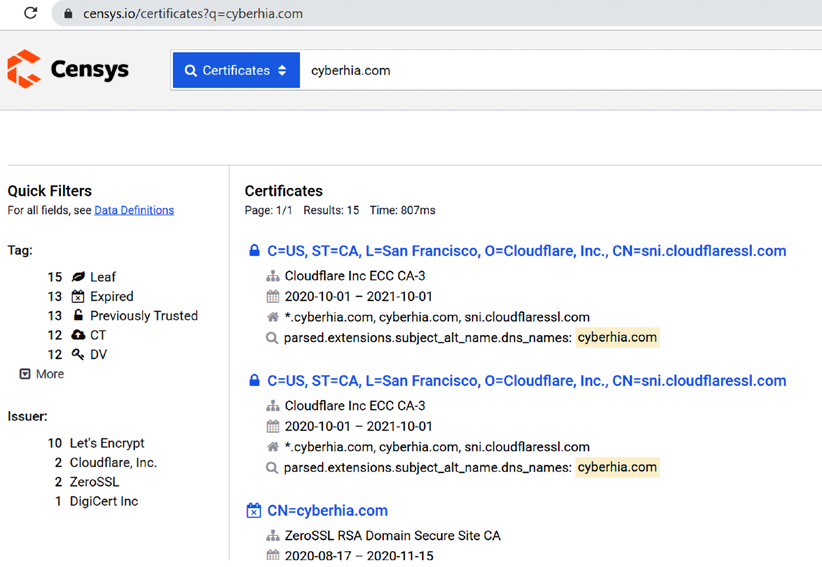

Как и в случае с Shodan, злоумышленники также могут использовать API censys.io для сбора необходимой информации; он может предоставить дополнительную информацию о хостах IPv4, веб-сайтах, сертификатах и других хранимых данных.

В качестве примера на рисунке ниже представлена информация о cyberhia.com:

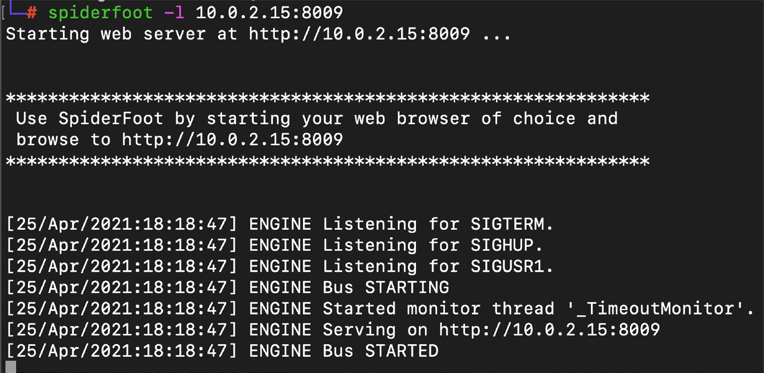

SpiderFoot

В Kali есть много других автоматизированных инструментов, которые могут дополнять ручной поиск. Одним из таких инструментов является SpiderFoot, который автоматизирует как наступательную, так и оборонительную пассивную разведку, с помощью OSINT. Инструмент написан на Python 3, с лицензией GPL, и предустановлен в последнюю версию Кали. Инструмент предоставляет возможность настроить ряд API для усиления исхода.

Инструмент можно запустить, выполнив команду spiderfoot -l IP:Port, как показано на рисунке ниже:

Как только движок будет запущен, Вы сможете посетить http://IP:port, нажать «Настройки» и добавить все ключи API, которые у Вас уже могут быть; Например, ключ API AbusIPDB.com (Вы можете создать этот ключ, посетив abuseIPDB), добавляется в SpiderFoot, как показано на рисунке ниже; затем сохраните изменения. Аналогичным образом это можно сделать для всех API, которым требуются токены или ключи API:

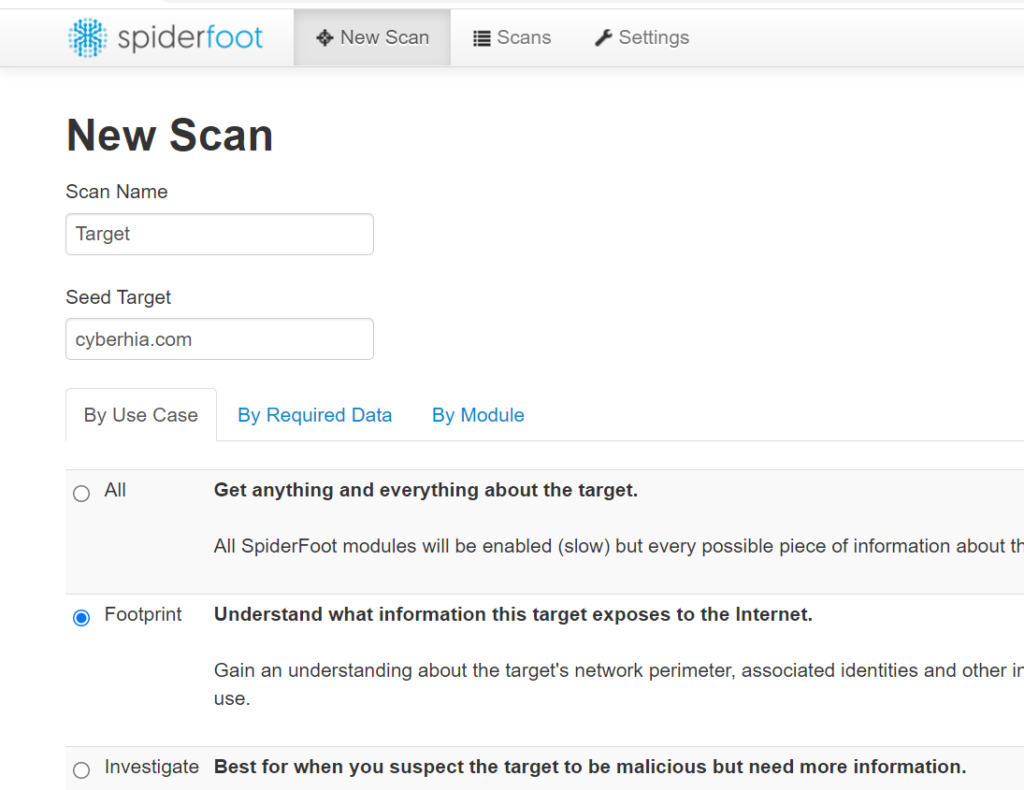

После того, как все параметры настроены, нажмите «Новое сканирование», и введите имя сканирования и исходную цель, которая является основным доменом нашей целевой организации, и выберите параметры, показанные на рисунке ниже:

Веб-интерфейс SpiderFoot предоставляет три различных способа запуска пассивного разведывательного сканирования:

• По вариантам использования, благодаря чему пентестеры могут указать «Все», «Образец», «Исследование» и «Пассив» (для пентестеров, это хороший вариант оставаться скрытным, при использовании SpiderFoot)

• По обязательным данным, что позволит пентестерам выбирать информацию, которую они ищут.

• По модулям, что позволяет тестировщикам выбирать, из каких модулей они хотят получить собранную информацию.

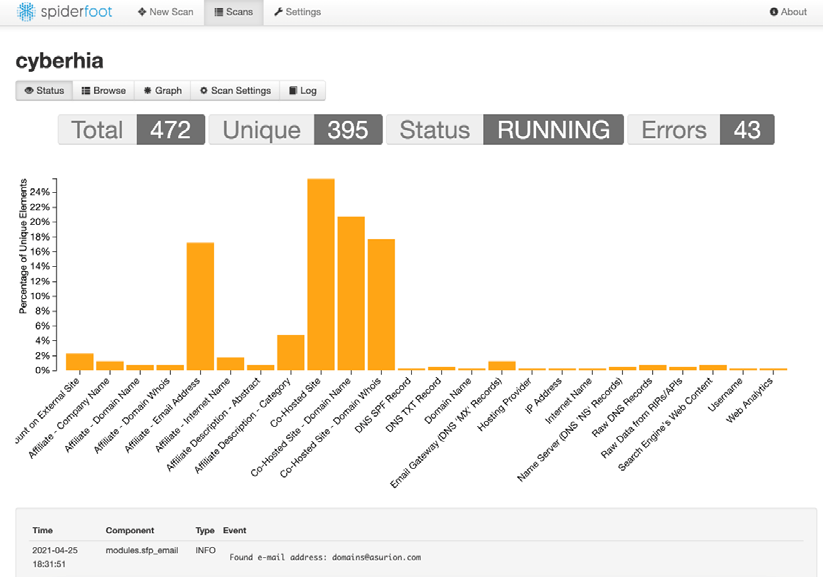

Эти инструменты также могут собирать информацию из печатных СМИ, академических публикаций и так далее. После того, как требуемый выбор завершен и сканирование завершено, Вам должны быть предоставлены результаты, аналогичные показанному на рисунке ниже:

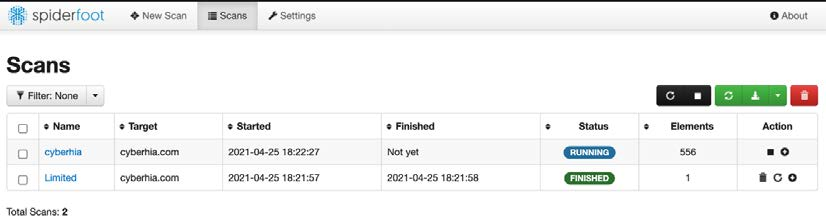

Доступ к архиву OSINT, выполненному с помощью SpiderFoot, можно получить, нажав на Scans tab, которая предоставит все прошлые и текущие запущенные сканирования, как показано на рисунке ниже:

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.