#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

Здравствуйте, дорогие друзья.

До сих пор Вы научились использовать пассивную разведку для сбора имен и биографических данных, а также информации для пользователей тестируемой цели; это тот же процесс, который используют хакеры. Следующим шагом является использование этой информации, для создания списков паролей, специфичных для пользователей и целей.

Списки часто используемых паролей доступны для скачивания, и хранятся локально на Kali в каталоге /usr/share/wordlists. Эти списки отражают выбор большой группы пользователей, и для приложения может потребоваться много времени, чтобы попытаться использовать каждый возможный пароль, перед переходом к следующему, в очереди.

К счастью, Common User Password Profiler (CUPP) позволяет пентестеру создать список слов, который специфичен для конкретного пользователя. Он не установлен по умолчанию в последней версии Kali; однако, установить его можно, введя в терминале следующую команду:

sudo apt install cupp

Она загрузит и установит инструмент. CUPP — это скрипт на Python, и его можно просто вызвать из каталога CUPP, введя следующую команду:

root@kali:~# cupp -i

Команда запустит CUPP в интерактивном режиме, который запрашивает у пользователя определенные элементы информации, для использования при создании списков слов. Пример показан на рисунке ниже:

Когда список слов создан, он помещается в каталог cupp.

Создание пользовательских списков слов для взлома паролей

В Kali Linux есть несколько инструментов, которые легко доступны для создания пользовательских списков слов, для взлома паролей в оффлайне. Сейчас мы рассмотрим некоторые из них.

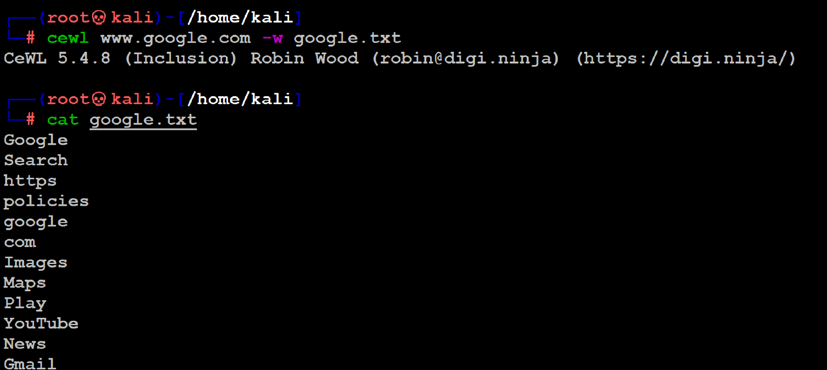

Использование CeWL для сопоставления веб-сайта

CeWL — это приложение Ruby, которое просматривает заданный URL-адрес до указанной глубины, при необходимости, следуя внешним ссылкам, и возвращает список слов, которые затем можно использовать во взломщиках паролей, таких как John the Ripper. На рисунке ниже представлен пользовательский список слов, созданный на странице индекса Google:

Эти тексты, извлеченные из веб-страниц, иногда включают HTML-комментарии, оставленные разработчиками, что может быть очень полезно для выполнения более целенаправленных атак.

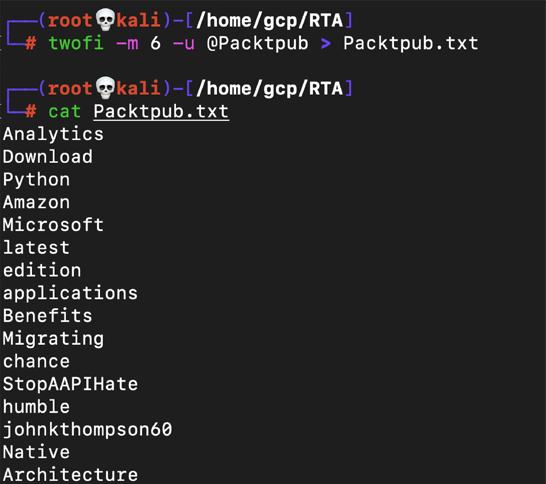

Извлечение слов из Twitter с помощью twofi

Хотя мы можем профилировать пользователя на платформах социальных сетей, таких как Facebook, Twitter и LinkedIn, мы также можем использовать twofi, что означает выборку интересующих нас слов в Твиттере. Этот инструмент написан с использованием Ruby скрипта, и использует API Twitter, для создания пользовательского списка слов, которые можно использовать для взлома пароля в автономном режиме. Twofi не установлен в Kali Linux по умолчанию, поэтому вам нужно запустить sudo apt install twofi в терминале.

Чтобы использовать twofi, у нас должен быть действительный ключ Twitter API. Убедитесь, что Вы вводите эти подробности в /etc/twofi/twofi.yml. На рисунке ниже, показано, как использовать twofi во время пассивной разведки, для формирования нашего пользовательского списка паролей; в следующем примере мы запускаем twofi —m 6 -u @PacktPub > filename, который создает список пользовательских слов, опубликованных пользователем PacktPub в Твиттере:

Twofi эффективен во время индивидуальной целевой атаки. Например, легко создать профиль для пользователя Twitter, и использовать эти списки слов для взлома пароля на других платформах, например Microsoft 365, а также других платформ социальных сетей.

Резюме

В этой главе подробно описан первый шаг в процессе атаки или kill chain: передача информации или пассивная разведка, чтобы определить правильную информацию о цели, с помощью OSINT.

Одна и та же информация чрезвычайно полезна при атаках социальной инженерии или при взаимодействии с другими атаками. Мы глубоко погрузились в использование автоматизированных инструментов, чтобы сэкономить время и выполнить пассивную разведку, с использованием как наступательного, так и защитного OSINT.

В следующем разделе мы узнаем разницу между видами разведки, и использованием данных, собранных с помощью OSINT. Хотя методы активной разведки предоставят больше информации, всегда есть увеличение риска обнаружения. Поэтому упор будет сделан на продвинутые методы видимости.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.