#21 Kali Linux для продвинутого тестирования на проникновение. Активная разведка внешней и внутренней сети.

Здравствуйте, дорогие друзья.

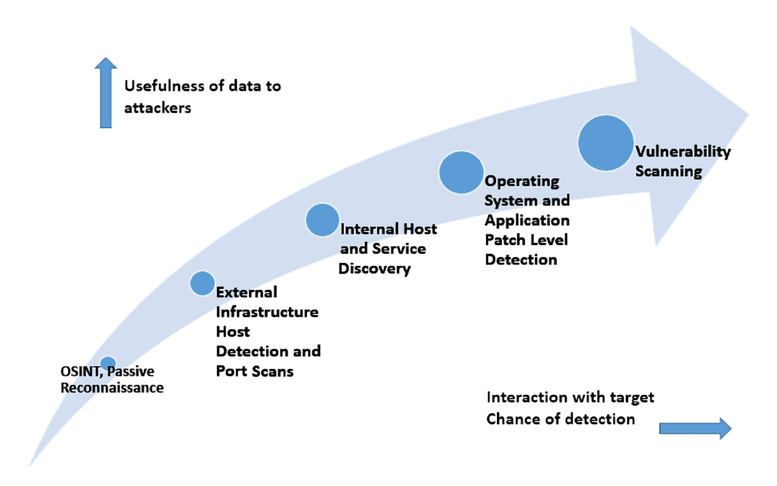

Активная разведка — это искусство сбора информации, непосредственно о цели. Эта фаза предназначена для сбора и использования информации о цели, в максимально возможной степени, для облегчения этапа эксплуатации методологии kill chain. В предыдущем разделе мы видели, как проводить пассивную разведку с помощью OSINT, которая практически незаметна, и может дать значительный объем информации о целевой организации и ее пользователях. Эта фаза строится на результатах, полученных от OSINT и пассивной разведки, и подчеркивает более целенаправленное зондирование, для определения пути к цели, и поверхности атаки цели. В общем, сложные системы имеют большую поверхность атаки, и каждая поверхность может быть использована, а затем включена, для поддержки дополнительной атаки. Хотя активная разведка дает больше полезной информации, взаимодействие с целью системы может быть зарегистрирована, вызывая тревогу защитными устройствами, такими как брандмауэры, вторжение системы обнаружения (IDS), системы предотвращения вторжений (IPS) и обнаружения конечных точек системы реагирования (EDR). По мере того, как полезность данных для злоумышленника возрастает, возрастает и риск обнаружения; это показано на рисунке ниже:

Для повышения эффективности активной разведки, в предоставлении подробной информации, наше внимание будет сосредоточено на использовании самых скрытных методов, поскольку их будет труднее всего обнаружить. В этой главе Вы узнаете о следующем:

• Методы скрытого сканирования

• Внешняя и внутренняя инфраструктура, обнаружение хостов и перечисление

• Комплексная разведка приложений

• Перечисление внутренних хостов с помощью DHCP

• Перечисление сервисов в приложениях SaaS

• Полезные команды Microsoft Windows во время тестирования на проникновение

• Использование конфигураций по умолчанию

• Подсчет пользователей, использующих SNMP, SMB и rpcclient.

Методы скрытого сканирования

Наибольший риск активной разведки — обнаружение целью. Использование времени и данных тестировщика, исходный IP-адрес и дополнительную информацию, цель может идентифицировать в процессе разведки.

Поэтому используются методы скрытности, чтобы свести к минимуму шансы обнаружения. При приеме на работу, применяя скрытность для поддержки разведки, тестер, имитирующий действия хакера, будет делать следующее:

• Маскировать сигнатуры инструмента, чтобы избежать обнаружения и, таким образом, вызвать тревогу.

• Скрыть атаку в легитимном трафике

• Изменить атаку, чтобы скрыть источник и тип трафика

• Сделать атаку невидимой, используя нестандартные типы трафика или шифрование.

Методы скрытого сканирования могут включать некоторые или все из следующих действий:

• Настройка исходного стека IP и параметров идентификации инструмента

• Изменение параметров пакета (Nmap)

• Использование прокси с анонимными сетями (ProxyChains и сеть Tor)

Настройка исходного стека IP и параметров идентификации инструмента

Прежде чем специалист по тестированию на проникновение (или злоумышленник) начнет тестирование, мы должны убедиться, что все ненужные службы на Kali отключены. Это делается для предотвращения обнаружения. Скажите, что локальный DHCP демон включен, но не требуется. DHCP может взаимодействовать с целевой системой, который затем можно было бы регистрировать и отправлять сигналы тревоги администраторам цели. Другие услуги, которые требуют обновления, могут установить сетевое соединение с сервером лицензирования или сообщения об ошибке сервисов, поэтому лучше отключить все те сервисы, которые не требуются на время тестирования и включать только то, что требуется для выполнения данной задачи.

Некоторые коммерческие инструменты и инструменты с открытым исходным кодом (например, платформа Metasploit) маркируют свои пакеты, с идентифицирующей последовательностью. Хотя это может быть полезно при послетестовом анализе системного события, журналы (где события, инициированные конкретным инструментом тестирования, можно напрямую сравнить с журналом событий, чтобы определить, как сеть обнаружила атаку и отреагировала на нее), также могут вызвать определенные системы обнаружения вторжений. Протестируйте свои инструменты на лабораторной системе, чтобы определить пакеты, которые помечены, либо измените тег, а также используйте инструмент с осторожностью. Самый простой способ идентифицировать теги — применить инструмент к вновь созданному виртуальному образу, как цели, и просмотрите системные журналы на наличие имени инструмента. Кроме того, используйте Wireshark, для захвата трафика между злоумышленником, и целевыми виртуальными машинами, а затем поиском захвата пакетов (pcap) для любых ключевых слов, которые можно отнести к инструменту тестирования (название инструмента, производитель, номер лицензии и др.).

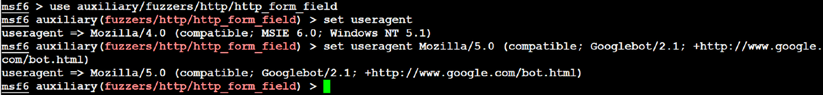

Пользовательский агент в среде Metasploit можно откорректировать, изменив поле http_form_field. В меню msfconsole выберите вариант использования auxiliary/fuzzers/http/http_form_field, а затем установите новый заголовок пользовательского агента, как показано на рисунке ниже:

В этом примере, в качестве агента пользователя, был выбран индексирующий spider Google, Googlebot-Image. Это обычное автоматизированное приложение, которое посещает и индексирует веб-сайты и редко привлекает внимание владельца сайта.

Пентестеры также могут использовать плагины, такие как переключатель пользовательского агента Firefox: https://addons.mozilla.org/en-GB/firefox/addon/uaswitcher/

Другой альтернативой является переключатель пользовательского агента Chrome: https://chrome.google.com/webstore/detail/user-agent-switcher-for-c/djflhoibgkdhkhhcedjiklpkjnoahfmg

Чтобы определить законные заголовки агента пользователя, обратитесь к примерам по адресу: http://www.useragentstring.com/

Изменение параметров пакета

Наиболее распространенный подход к активной разведке состоит в том, чтобы провести сканирование цели, отправить определенные пакеты, а затем использовать возвращенные пакеты для получения информации. Самым популярным инструментом этого типа является Network Mapper (Nmap). Чтобы эффективно использовать Nmap, его необходимо запускать с правами root. Это типично для приложений, которые манипулируют пакетами, поэтому мы будем использовать sudo, для всех запросов Nmap.

При попытке свести к минимуму обнаружение, некоторые методы скрытности включают следующее:

• Атакующие приближаются к цели с определенной целью и посылают минимальное количество пакетов, необходимых для определения цели. Например, если Вы хотите подтвердить наличие веб-хостинга, Вам сначала нужно определить, какой порт 80 или 443, по умолчанию открыт для веб-сервисов.

• Избегайте сканирования, которое может соединиться с целевой системой и привести к утечке данных. Не пингуйте цель или используйте синхронизацию (SYN) и нестандартное сканирование пакетов, например, подтверждение (ACK), завершено (FIN) и сброшено (RST).

• Рандомизируйте или подделывайте настройки пакетов, такие как исходный IP-адрес и адрес порта, а также MAC-адрес.

• Отрегулируйте время, чтобы замедлить прибытие пакетов на целевой узел.

• Измените размер пакета, фрагментируя пакеты или добавляя случайные данные, чтобы запутать устройства проверки пакетов.

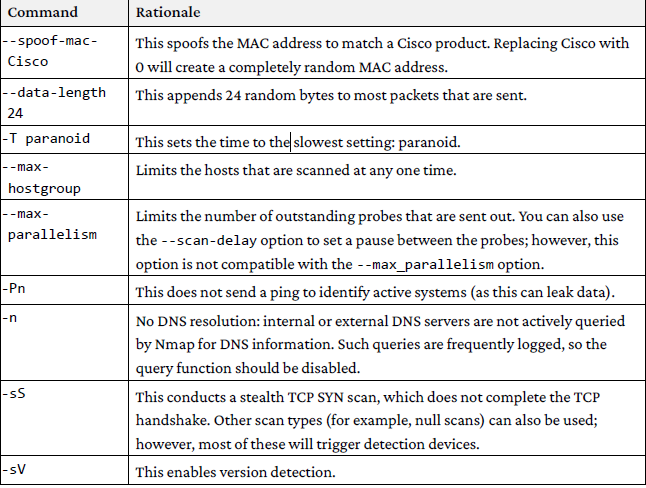

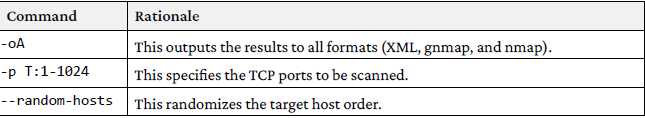

Например, если Вы хотите провести скрытое сканирование и свести к минимуму обнаружение, можно использовать следующую команду nmap:

# nmap --spoof-mac Cisco --data-length 24 -T paranoid --max-hostgroup 1 --max-parallelism 10 -Pn 10.10.10.100/24 -v -n -sS -sV -oA output -p T:1-1024 --randomize-hosts

Вместе эти параметры создают очень медленное сканирование, которое скрывает истинную личность источника. Однако, если пакеты слишком необычны, сложная модификация действительно может привлечь внимание к цели; поэтому многие тестировщики и злоумышленники используют анонимные сети, чтобы свести к минимуму обнаружение.

Злоумышленники также могут использовать метод приманки или зомби, выполнив следующие команды: -D коммутатор, и приманка может быть с любыми IP-адресами; RND:10 — это любой набор из 10 случайных IP-адресов, якобы является источником атаки. Когда мы используем переключатель –sI в Nmap, цель должна получать оповещения с IP-зомби на цель:

nmap -n –D Decoy1,decoy2,decoy3 targetIP

nmap –D RND:10 targetIP

nmap -sI [Zombie IP] [Target IP]

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.