#22 Kali Linux для продвинутого тестирования на проникновение. Использование прокси с анонимными сетями. Tor. ProxyChains.

Здравствуйте, дорогие друзья.

В этом разделе мы рассмотрим два важных инструмента, используемых злоумышленниками для сохранения анонимности в сети. В этом разделе мы сосредоточимся на Tor и Privoxy. Tor (www.torproject.org ) — это реализация луковичного роутинга третьего поколения, с открытым исходным кодом, обеспечивающая свободный доступ к анонимной прокси-сети. Луковая маршрутизация позволяет достигать онлайн анонимности, за счет шифрования пользовательского трафика и его последующей передачи через серию луковых маршрутизаторов.

На каждом маршрутизаторе уровень шифрования удаляется для получения информации о маршрутизации, и сообщение затем передается следующему узлу. Его уподобляют процессу постепенного отшелушивания лука, отсюда и название. Он защищает от атак анализа трафика, защищая источник и назначение IP-трафика пользователя.

В этом примере Tor будет использоваться с Privoxy, некэширующим веб-прокси, которая находится в середине приложения, которое взаимодействует с Интернетом, и использует расширенную фильтрацию, для обеспечения конфиденциальности и удаления рекламы, вместе с любыми потенциально враждебными данными, отправляемыми тестеру.

Чтобы установить Tor, выполните следующие действия.

1. Выполните команды apt-get update и apt-get upgrade, а затем используйте следующую команду:

sudo apt install tor

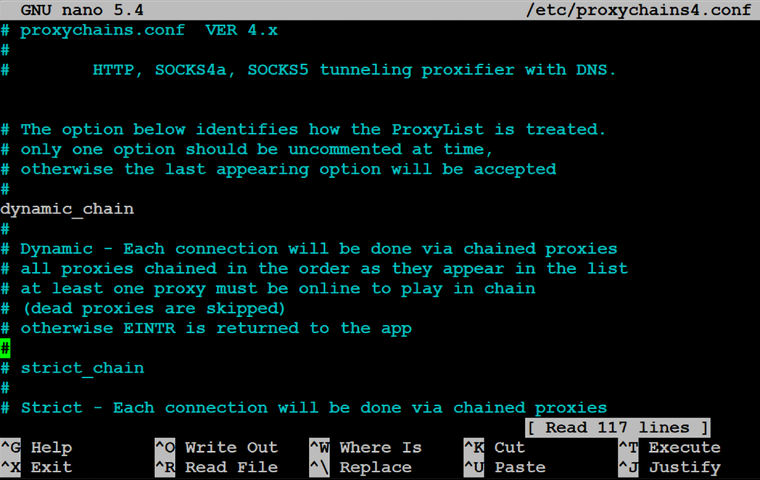

2. После установки Tor отредактируйте файл proxychains4.conf, расположенный в каталоге /etc. Этот файл диктует количество и порядок прокси, которые тестовая система будет использовать на пути к сети Тор. Прокси-серверы могут быть отключены или сильно загружены (вызывая медленные или латентные соединения); если это произойдет, в ProxyChain будет сбой из-за отсутствия ожидаемой ссылки. Поэтому отключите использование strict_chain, и включите dynamic_chain, что гарантирует, что соединение будет маршрутизироваться, как показано на рисунке ниже:

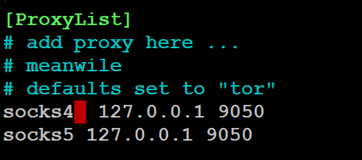

3. Отредактируйте раздел [ProxyList], чтобы убедиться, что прокси socks5 присутствует, как показано на рисунке ниже:

Открытые прокси можно легко найти в Интернете (например, https://www.proxynova.com/proxy-server-list/ ), и добавить в файл proxychains.conf. Тестировщики могут воспользоваться этим, чтобы еще больше скрыть свою личность. Например, если есть отчеты, что определенная страна или блок IP-адресов были ответственны за последние атаки. Ищите открытые прокси из этого места, и добавляйте их в свой список или в отдельный конфигурационный файл.

4. Чтобы запустить службу Tor из окна терминала, введите следующую команду:

# sudo service tor start

5. Убедитесь, что Tor запущен, используя следующую команду:

# sudo service tor status

Важно убедиться, что сеть Tor работает и предоставляет анонимное подключение.

6. Сначала подтвердите исходный IP-адрес. В терминале введите следующую команду:

# firefox www.whatismyip.com

Это запустит браузер Iceweasel, и откроет его на сайте, который предоставляет исходный IP-адрес, связанный с этой веб-страницей.

7. Запишите IP-адрес, а затем вызовите маршрутизацию Tor, используя следующую ProxyChains команду:

# proxychains firefox www.whatismyip.com

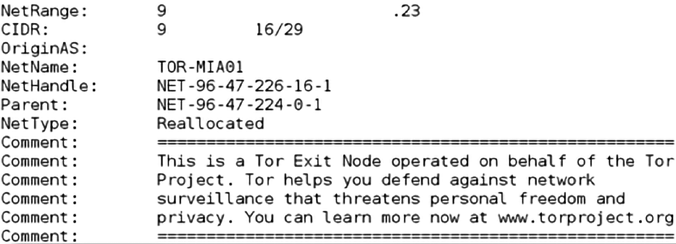

В данном конкретном случае IP-адрес был идентифицирован как xx.xx.xx.xx. Whois-поиск этого IP-адреса из окна терминала указывает, что передача сейчас выходит с выходного узла Tor, как показано на рисунке ниже:

Вы также можете убедиться, что Tor работает правильно, зайдя на https://check.torproject.org.

Хотя связь теперь защищена с помощью сети Tor, возможна утечка DNS, и это происходит, когда Ваша система делает DNS-запрос, чтобы предоставить Вашу личность интернет-провайдеру. Вы можете проверить наличие утечек DNS на сайте www.dnsleaktest.com.

Большинство командных строк можно запустить из консоли, используя прокси-цепочки для доступа к сети Tor.

При использовании Tor необходимо помнить о следующих моментах:

• Tor предоставляет услугу анонимизации, но не гарантирует конфиденциальность. Владельцы выходных узлов могут перехватывать трафик, и могут иметь доступ к учетным данным пользователя.

• Сообщается, что правоохранительные органы использовали уязвимости в пакете браузера Tor, для эксплуатации систем и получения информации о пользователях.

• ProxyChains не обрабатывает трафик протокола пользовательских дейтаграмм (UDP).

• Некоторые приложения и службы не могут работать в этой среде, в частности, Metasploit и Nmap могут сломаться. Скрытое SYN-сканирование Nmap выходит из ProxyChains, и вместо этого вызывается сканирование соединения; это может привести к утечке информации к цели.

• Некоторые браузерные приложения (Flash/ActiveX или HTML5) могут использоваться для получения вашего IP-адреса.

• Злоумышленники также могут использовать случайную цепочку. С этой опцией ProxyChains будет случайным образом выбирать IP-адреса из нашего списка (локальный Ethernet IP, например, 127.0.0.1, 192.168.x.x или 172.16.x.x), и использовать их для создания нашей ProxyChain. Это означает, что каждый раз, когда Вы используете ProxyChains, цепочка прокси будет выглядеть иначе, чем цель, что усложнит ее для отслеживания нашего трафика от его источника.

• Для этого аналогичным образом отредактируйте файл /etc/proxychains4.conf и закомментируйте его динамические цепочки и раскомментируйте random_chain, так как мы можем использовать только одну из всех вариантов за раз.

• Кроме того, злоумышленники могут раскомментировать строку с chain_len, которая затем определит количество IP-адресов в цепочке при создании случайной цепочки прокси.

Злоумышленники могут использовать эту технику для установления квалифицированной анонимности, а затем оставаться анонимно в сети.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.