#23 Kali Linux для продвинутого тестирования на проникновение. Разведка DNS и сопоставление маршрутов. Recon-ng framework.

Здравствуйте, дорогие друзья.

После того, как тестировщик определил цели, которые присутствуют в Интернете и содержат интересующие элементы, следующим шагом является определение IP-адресов и маршрутов к цели. Разведка DNS связана с идентификацией того, кому принадлежит конкретный домен или серия IP-адресов (своего рода информация, полученная с помощью whois, хотя она была полностью изменена, при помощи общих данных по Применению Регламента о защите (GDPR) в Европе, с мая 2018 г.). Информация о DNS определяет фактические доменные имена и IP-адреса, назначенные цели, а также маршрут между тестером на проникновение — или злоумышленником — и конечной целью.

Этот сбор информации является полуактивным, так как часть информации доступна бесплатно, из открытых источников, таких как dnsdumpster.com, в то время как другая информация доступна из третьих сторон, таких как регистраторы DNS. Хотя регистратор может собирать IP-адреса и данные, касающиеся запросов, сделанных злоумышленником, он редко предоставляет их конечной цели. Информация, которая могла непосредственно отслеживаться целью, например, журналы DNS-сервера, редко просматривается или сохраняется. Поскольку необходимую информацию можно запросить, используя определенный систематический и методический подход, ее сбор может быть автоматизирован.

Обратите внимание, что информация DNS может содержать устаревшие или неверные записи. Чтобы свести к минимуму неточную информацию, необходимо запрашивать информацию с разных исходных серверов, и использовать разные инструменты для перекрестной проверки результатов. Просмотрите результаты и вручную проверьте любые подозрительные результаты.

Команда whois (после GDPR)

Команда whois была первым шагом в определении IP-адреса в течение многих лет, пока GDPR не вступил в силу. Раньше команда whois использовалась для запросов к базам данных, в которых хранится информация о зарегистрированных пользователях интернет-ресурса, такая как доменное имя или IP-адрес.

В зависимости от запрашиваемой базы данных в ответе на запрос whois будут указаны имена, физические адреса, номера телефонов и адреса электронной почты (полезны для облегчения атаки социальной инженерии), а также IP-адреса и имена DNS-серверов. После 25 мая 2018 г. зарегистрированных лиц нет; однако злоумышленники могут понять, какой сервер whois отвечает, и извлекает данные домена, включая доступность, право собственности, создание, сведения об истечении срока действия и серверов имен.

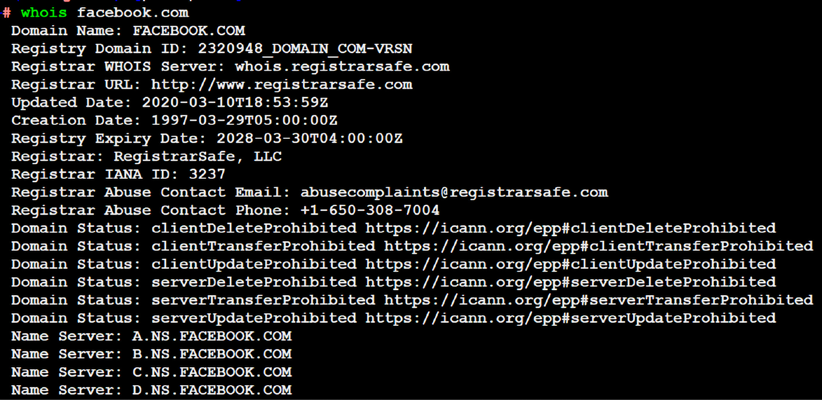

На рисунке ниже, показан запуск команды whois для домена facebook.com:

Использование всесторонней разведки приложения

Хотя Kali содержит несколько инструментов для облегчения разведки, многие из них содержат функции, которые перекрываются, и импорт данных из одного инструмента в другой обычно представляет собой сложный ручной процесс. Большинство тестировщиков выбирают подмножество инструментов и вызывают их с помощью скриптов.

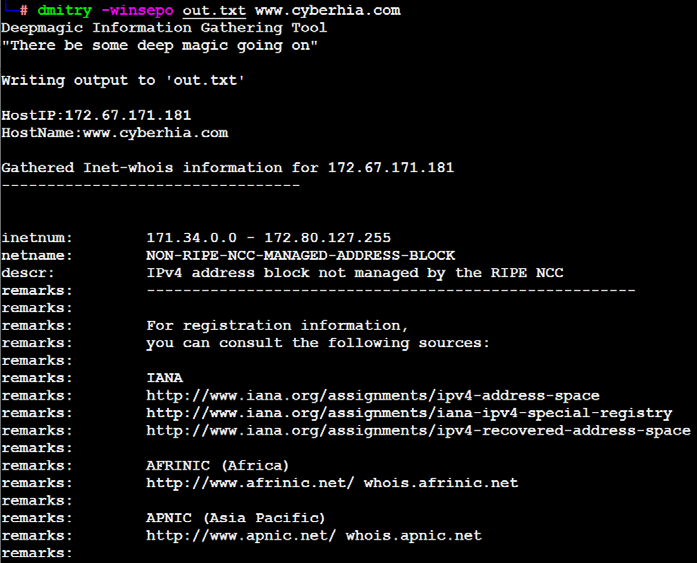

Комплексные инструменты, ориентированные на разведку, изначально были инструментами командной строки с определенным набором функций; одним из наиболее часто используемых был Deep Magic Information Gathering Tool (DMitry). DMitry может выполнять поиск whois, получать информацию о netcraft.com, искать ее для поддоменов и адресов электронной почты, а также выполнять сканирование TCP. К сожалению, его нельзя было расширить, помимо этих функций. На рисунке ниже показано, как запустить DMitry на сайте www.cyberhia.com. Следующая команда может использоваться для перечисления обратного поиска DNS в IP, Whois, поддомена, адреса электронной почты и детали открытого порта:

sudo dmitry -winsepo out.txt www.cyberhia.com

Обратите внимание, что некоторая представленная здесь информация может принадлежать хостинговой компании, которая обеспечивает защиту DNS. Например, если наша цель размещает серверы имен из Cloudflare или сети доставки контента AWS (CDN).

Недавние достижения позволили создать всеобъемлющие приложения фреймворков, сочетающие в себе пассивную и активную разведку. В следующем разделе мы более подробно рассмотрим recon-ng.

Recon-ng framework

Recon-ng framework — это фреймворк, с открытым исходным кодом для ведения разведки (пассивной и активной), который недавно добавил совершенно новую площадку для плагинов. Каркас похож на Metasploit и на набор инструментов социального инженера (SET); recon-ng использует модульную структуру. Каждый модуль представляет собой настраиваемый интерпретатор команд, предварительно сконфигурированный для выполнения конкретной задачи.

Фреймворк recon-ng и его модули написаны на Python, что позволяет пентестерам легко создавать или изменять модули, для облегчения тестирования. Инструмент recon-ng также использует сторонние API, для проведения некоторой оценки; эта дополнительная гибкость означает, что некоторые виды деятельности, осуществляемые разведкой, могут быть отслежена этими сторонами. Пользователи могут указать пользовательскую строку агента пользователя или прокси, чтобы свести к минимуму оповещение целевой сети.

Recon-ng устанавливается по умолчанию в новых версиях Kali. Все данные, собранные recon-ng, помещаются в базе данных, что позволяет создавать различные отчеты по сохраненным данным. Пользователь может выбрать один из модулей отчетов, для автоматического создания либо отчета CVS, либо отчета HTML.

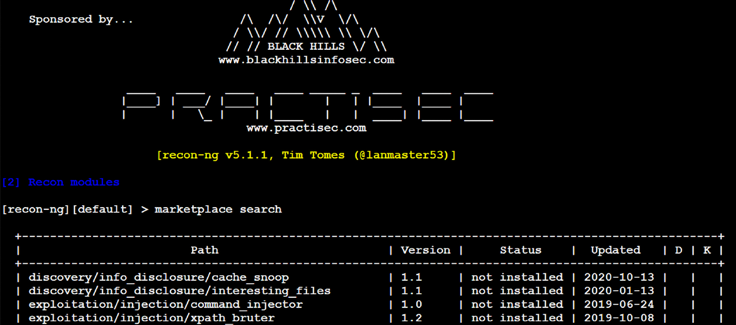

Чтобы запустить приложение, введите recon-ng в командной строке; для просмотра доступных модулей введите поиск на рынке по приглашению recon-ng>, как показано на рисунке ниже:

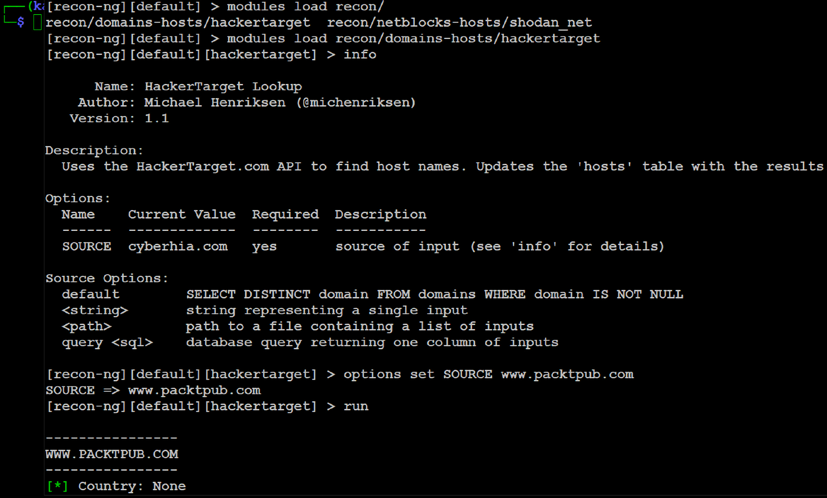

Чтобы установить любой модуль, мы просто запустим marketplace install modulename и загрузим конкретный модуль, далее, введите модули загрузки, за которыми следует имя модуля. Нажатие клавиши Tab при вводе, будет автозаполнением команды. Если модуль имеет уникальное имя, Вы можете ввести уникальную части имени, и модуль будет загружен без ввода полного пути. Ввод информации предоставит Вам информацию о том, как работает модуль и где получить Ключи API, если требуется. После загрузки модуля используйте команду options set, чтобы установить параметры, а затем введите run для выполнения, как показано на рисунке ниже:

Как правило, тестировщики полагаются на recon-ng, для выполнения следующих задач:

• Сбор хостов и контактов, с использованием нескольких источников, таких как haveibeenpwned, mangle, mailtester, censys и shodan.

• Определение географического местоположения хостов и отдельных лиц с помощью Flickr, Shodan, geocode, Ютуба и Твиттера.

• Идентификации информации о хосте с помощью netcraft и связанных модулей.

• Идентификации информации об учетной записи и пароле, которая ранее была скомпрометирована, и просочилась в Интернет (модули pwnedlist внутри доменов-учетных данных — domain_ ispwned, account_creds, domain_creds,leaks_lookupиleaks_dump).

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.