#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

Здравствуйте, дорогие друзья.

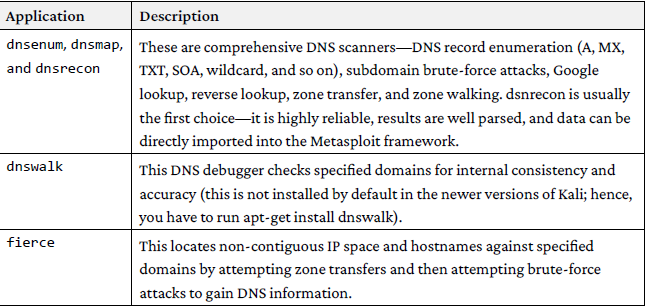

Адрес интернет-протокола (IP) — это уникальный номер, используемый для идентификации устройств, которые подключены в частную сеть или общедоступный Интернет. Сегодня Интернет, в основном, основан на версии 4, известный как IPv4. Kali включает в себя несколько инструментов для облегчения разведки DNS, как показано в таблице ниже:

Во время тестирования большинство исследователей изо всех сил стараются подтвердить, что все возможные цели были обнаружены, определены, а затем запускают как минимум два комплексных инструмента (например, dnsenum и dnsrecon) для создания максимального количества данных, и обеспечения определенной степени перекрестной проверки.

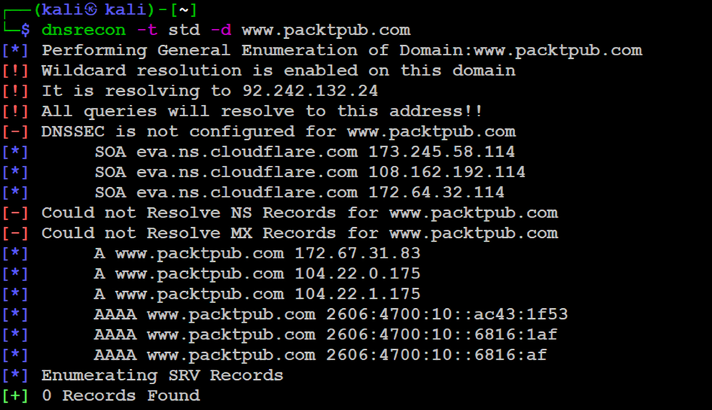

На рисунке ниже, dnsrecon используется для генерации стандартного поиска записей DNS, а поиск относится к записям SRV. Выдержка из результатов показана для каждого случая:

dnsrecon позволяет пентестеру получить запись SOA, серверы имен (NS), почту хостов обменника (MX), серверов, отправляющих электронные письма с использованием Sender Policy Framework (SPF), и используемые диапазоны IP-адресов.

IPv6

Хотя IPv4, кажется, допускает большое адресное пространство, свободно доступные IP-адреса были исчерпаны несколько лет назад, вынуждая использовать NAT, для увеличения количества доступных адресов.

Более постоянное решение было найдено в принятии улучшенной схемы IP-адресации, IPv6. Хотя он составляет менее пяти процентов интернет-адресов, его использование растет, и тестеры на проникновение должны быть готовы к устранению различий между IPv4 и IPv6.

В IPv6 адреса источника и получателя имеют длину 128 бит, что дает 2128 возможных адресов, а это 340 ундециллионов адресов!

Увеличенный размер адресуемого адресного пространства представляет некоторые проблемы для тестировщиков на проникновение, особенно при использовании сканеров, которые проходят через доступное адресное пространство в поисках активных серверов. Однако, некоторые функции протокола IPv6 упростили обнаружение, особенно использование ICMPv6, для определения активных локальных адресов канала.

При начальном сканировании важно учитывать IPv6 по следующим причинам:

• В инструментах тестирования существует неравномерная поддержка функциональности IPv6, поэтому тестер должен проверять каждый инструмент, для определения его производительности и точности в IPv4, IPv6 и смешанных сетях.

• Поскольку IPv6 — относительно новый протокол, целевая сеть может содержать неверные настройки, и утечку важных данных; тестер должен быть готов распознавать и использовать эту информацию.

• Старые сетевые средства управления (брандмауэры, IDS и IPS) могут не обнаруживать IPv6. В таких случаях, тестеры на проникновение могут использовать туннели IPv6 для поддержания скрытой связи с сетью и эксфильтрации необнаруженных данных.

Использование инструментов, специфичных для IPv6

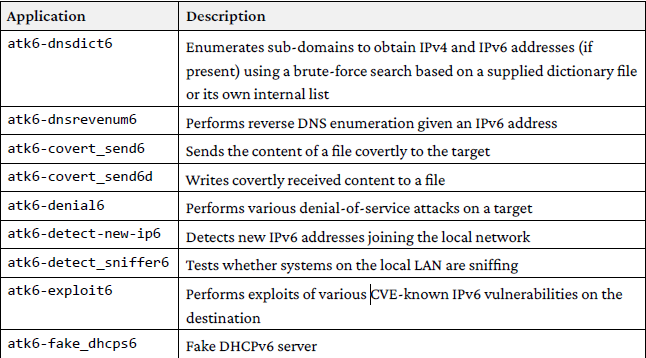

Kali включает в себя несколько инструментов, разработанных для использования преимуществ IPv6 (сканеры, такие как Nmap, теперь поддерживают IPv6), и некоторые из них подробно описаны здесь. Инструменты, которые относятся к IPv6, в значительной степени были получены из набора инструментов для атак THC-IPv6. Этот инструмент можно установить, запустив следующую команду:

sudo apt install thc-ipv6

В таблице ниже представлен список инструментов, которые используются для разведки IPv6:

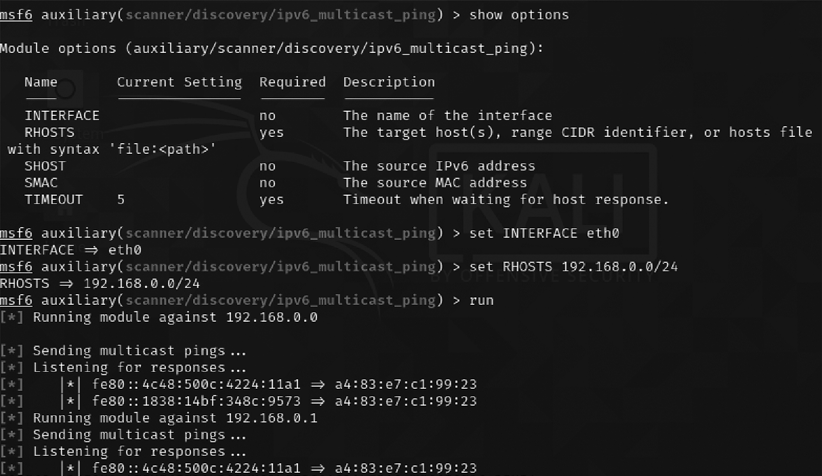

Metasploit также можно использовать для обнаружения хостов IPv6. auxiliary/scanner/discovery/ipv6_multicast_ping модуль обнаружит все машины с поддержкой IPv6 с физическим (MAC) адресом, как показано на рисунке ниже:

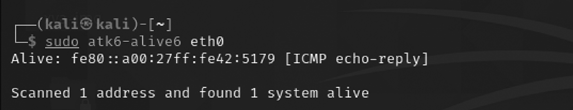

Пакет sudo atk6-alive6 IPv6 обнаружит активные адреса в том же сегменте, как показано на рисунке ниже:

Отображение маршрута к цели

Отображение маршрута изначально использовалось в качестве диагностического инструмента, позволяющего просмотреть маршрут, по которому IP-пакет следует от одного хоста к другому.

Используя поле Time To Live (TTL) в IP-пакете, каждый переход от одной точки к другой вызывает Сообщение ICMPTIME_EXCEEDED от принимающего маршрутизатора, уменьшающее значение поля TTL на 1.

Пакеты подсчитывают количество переходов и выбранный маршрут. От злоумышленника, и с точки зрения тестировщика, данные traceroute дают следующие важные данные:

• Точный путь между злоумышленником и целью

• Подсказки относительно внешней топологии сети.

• Идентификация устройств управления доступом (брандмауэры и маршрутизаторы с фильтрацией пакетов), которые могут фильтровать атакующий трафик

• Если сеть неправильно сконфигурирована, может оказаться возможным идентифицировать внутреннюю адресацию.

С помощью веб-трассировщика (www.traceroute.org) можно отследить различные сайты географического происхождения в целевую сеть. Эти виды сканирования будут часто идентифицировать более одной сети, подключенной к цели, представляющей собой информацию, которая может быть упущена при проведении только одной команды traceroute из местоположения, близкого к цели. Traceroute также может идентифицировать многосетевые хосты, которые соединяют две или более сети. Эти хосты являются важной целью для злоумышленников, потому что они резко увеличивают поверхность атаки, ведущую к цели.

В Kali traceroute — это программа командной строки, которая использует пакеты ICMP, для отображения маршрута; в Windows, программа tracert.

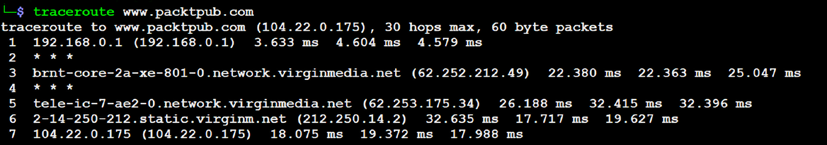

Если Вы запустите traceroute из Kali, Вы, скорее всего, увидите, что большинство переходов отфильтровано (данные отображаются как: * * *). Например, трассировка от текущего местонахождения автора до packtpub получит результат, показанный на рисунке ниже:

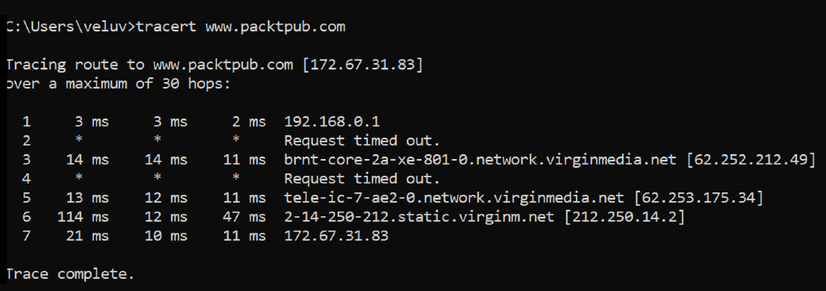

Однако если бы тот же запрос был запущен с помощью tracert из командной строки Windows, мы бы получили вывод, показанный на рисунке ниже:

Мы не только получаем полный путь, но также видим, что www.google.com переходит в другой IP-адрес, и это указывает на то, что балансировщики нагрузки действуют (Вы можете подтвердить это, используя скрипт Kali lbd; однако эта активность может быть зарегистрирована целевым сайтом).

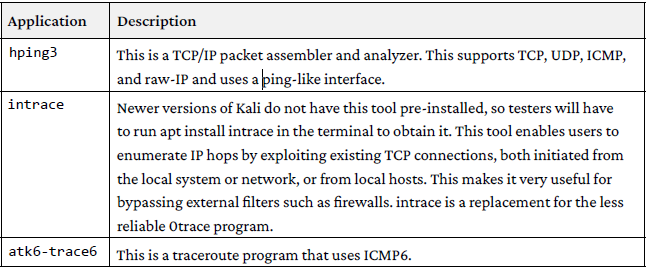

Причина разных данных пути заключается в том, что по умолчанию traceroute использует дейтаграммы UDP, а утилита tracert для Windows использует эхо-запрос ICMP (тип ICMP 8). Поэтому при заполнении traceroute с помощью инструментов Kali, важно использовать несколько протоколов, чтобы получить максимально полный путь, и обходить устройства фильтрации пакетов. Kali предоставляет набор инструментов для завершения трассировки маршрута, как указано в таблице ниже:

hping3 — один из самых полезных инструментов, поскольку он дает контроль над типом пакета, источником пакета, и пакета назначения. Например, Google не разрешает пинг-запросы. Однако, можно пропинговать сервер, если Вы отправляете пакет как запрос TCP SYN.

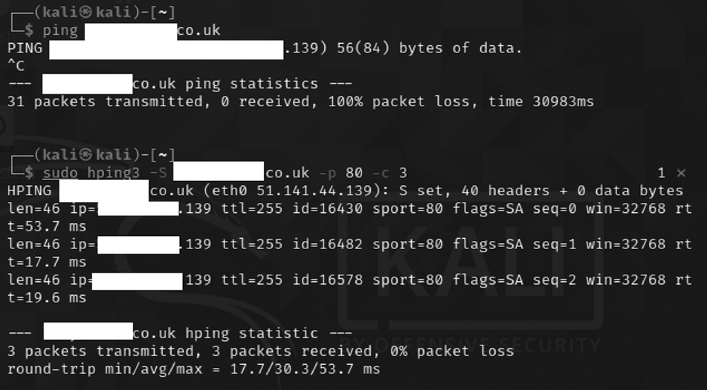

В следующем примере тестер пытается проверить связь с целевым доменом из командной строки. Данные не возвращаются; целевой домен явно блокирует команды ping на основе ICMP. Однако, следующая команда вызывает hping3, предписывая ему сделать следующее:

• Отправить ping-подобную команду в целевой домен, используя TCP с установленным флагом SYN (-S).

• Направить пакет на порт 80; легитимные запросы такого типа редко блокируются (— р. 80)

• Установить счетчик отправки трех пакетов адресату (-c 3)

Для выполнения предыдущих шагов используйте команды, показанные на рисунке ниже:

Команда hping3 успешно определяет, что цель находится в сети, и предоставляет некоторую основную маршрутную информацию.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.