#43 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET). Социально-инженерные атаки.

Здравствуйте, дорогие друзья.

В последней версии инструментария Social Engineering Toolkit, удалены поддельные SMS и полноэкранный режим. Ниже приводится краткое описание атак социальной инженерии. Вектор целевой фишинговой атаки позволяет злоумышленнику создавать сообщения электронной почты и отправлять их для целевых жертв, с прикрепленными эксплойтами. Векторы атак на веб-сайты используют несколько атак, в том числе следующие:

1. Метод атаки Java-апплета: подделка сертификата Java и предоставление основанной на Metasploit полезной нагрузке. Это одна из самых успешных атак, и она эффективна против Windows, Linux и macOS.

2. Метод эксплойта браузера Metasploit: он доставляет полезную нагрузку Metasploit с использованием атаки iFrame.

3. Метод атаки сборщика учетных данных: он клонирует веб-сайт и автоматически перезаписывает его параметры POST, позволяющие злоумышленнику перехватывать и собирать учетные данные пользователя; это перенаправляет жертву обратно на исходный сайт, когда сбор информации завершен.

4. Метод атаки Tabnabbing: заменяет информацию на неактивной вкладке браузера клонированной страницы, которая ссылается на злоумышленника. Когда жертва входит в систему, учетные данные отправляются злоумышленнику.

5. Метод атаки веб-взлома: при этом типе, используются замены iFrame, чтобы сделать выделенные URL-ссылки легитимными; однако при нажатии на нее всплывает окно и законная ссылка затем заменяется вредоносной ссылкой.

6. Веб-метод с несколькими атаками: позволяет злоумышленнику выбрать некоторые или всего несколько атак, которые могут быть запущены сразу, в том числе следующие:

• Метод атаки Java-апплета

• Метод эксплойта браузера Metasploit

• Метод атаки сборщика учетных данных

• Метод атаки Tabnabbing

• Метод атаки Web Jacking

7. Метод атаки HTA: когда злоумышленник представляет поддельный веб-сайт, который автоматически позволяет загружать HTML-приложения в формате .HTA.

В качестве первого примера сильных сторон SET мы увидим, как его можно использовать для получения удаленной оболочки: соединение из скомпрометированной системы обратно в систему злоумышленника.

Тестеры, выполняющие атаку Tabnabbing, могут столкнуться со следующим сообщением об ошибке:

[!] Что-то пошло не так, вывод ошибки: модуль ‘urllib‘ не имеет атрибута «urlopen». Это известная проблема текущей версии. Однако альтернативным методом является выбор метода веб-атаки с несколькими атаками и затем выполните атаку Tabnabbing.

Метод веб-атаки на сборщик учетных данных

Учетные данные, как правило, имя пользователя и пароль, дают человеку доступ к сетям, вычислительным системам и данным в целом. Злоумышленник может использовать эту информацию косвенно (войдя в учетную запись Gmail жертвы и отправляя электронные письма, для облегчения атаки на доверенные соединения, скажем), или непосредственно против учетной записи пользователя. Эта атака особенно актуальна, учитывая широкое повторное использование учетных данных; пользователи обычно повторно используют пароли в нескольких местах. Особенно ценятся учетные данные лица с привилегированным доступом, например, к системе или базе данных администратора, который может дать злоумышленнику доступ к нескольким учетным записям и хранилищам данных.

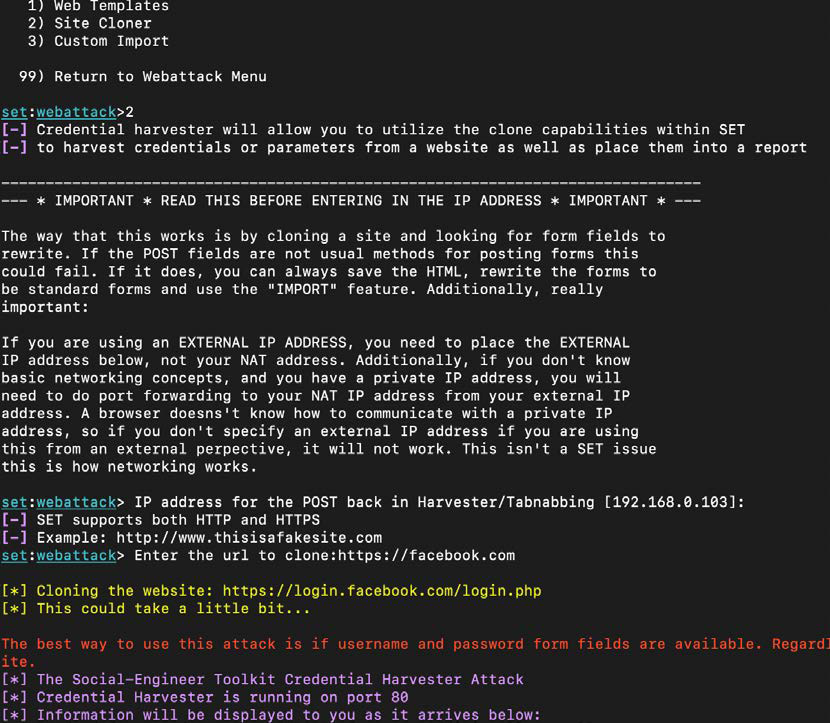

Атака SET по сбору учетных данных использует клонированный сайт для сбора данных. Чтобы запустить это атаки, выберите 2) Векторы атаки на веб-сайт в главном меню, затем 3) Сборщик учетных данных, а затем выберите 2) Site Cloner.

В этом примере мы будем следовать пунктам меню, чтобы клонировать веб-сайт, такой как Facebook, как показано на рисунке ниже:

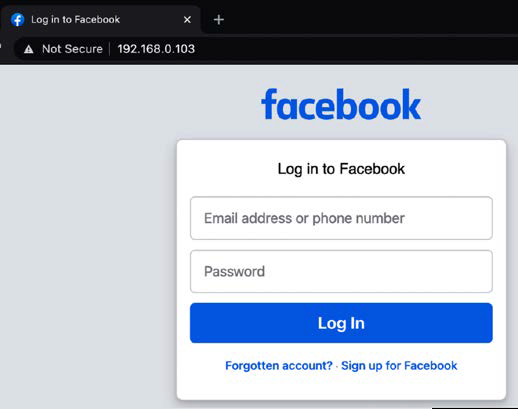

Опять же, IP-адрес злоумышленника должен быть отправлен предполагаемой цели. Когда цель нажимает на ссылку или вводит IP-адрес, им будет представлена клонированная страница, похожая на обычную страницу входа в систему Facebook, как показано на рисунке ниже, и им будет предложено ввести имя пользователя и пароль:

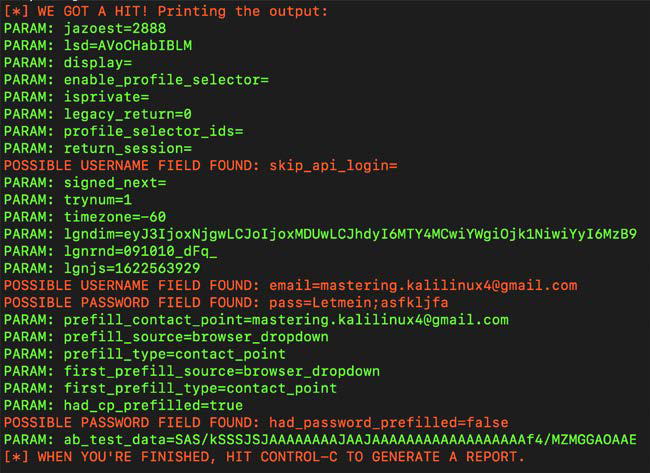

Как только это будет сделано, пользователи будут перенаправлены на обычный сайт Facebook, где они могут быть зарегистрированы. В фоновом режиме их учетные данные для доступа будут собираться и пересылаться к нападающему. Злоумышленник увидит следующую запись, показанную на рисунке ниже:

Когда злоумышленник закончит сбор учетных данных, нажатие Ctrl + C создаст два отчета, в каталоге /SET/reports в форматах XML и HTML. Обратите внимание, что адрес в строке URL не является действительным адресом для Facebook; большинство пользователей узнают, что что-то не так, если они видят адрес. Успешный эксплойт требует от злоумышленника подготовки жертвы подходящим предлогом или историей, чтобы она приняла необычный URL-адрес.

Например, отправьте электронное письмо целевой группе нетехнических менеджеров, чтобы объявить, что местный сайт Facebook теперь размещается ИТ-отделом, чтобы уменьшить задержки в системе электронной почты.

Атака по сбору учетных данных — отличный инструмент для оценки безопасности корпоративной сети. Чтобы быть эффективной, организация должна сначала обучить всех сотрудников тому, как распознавать и ответить на фишинговую атаку. Примерно через две недели отправьте общекорпоративное электронное письмо, содержащее очевидные ошибки (неправильное имя генерального директора или адресный блок, который содержит неправильный адрес) и ссылку на программу, собирающую учетные данные.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).