#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

Здравствуйте, дорогие друзья.

SET был создан и написан Дэвидом Кеннеди (@ReL1K), основателем trustsec, и он поддерживается активной группой сотрудников (www.social-engineer.org). Это фреймворк на основе Python, с открытым исходным кодом, специально разработанный для облегчения атак социальной инженерии.

Инструмент был разработан с целью достижения безопасности путем обучения. Значительное преимущество SET — это его взаимосвязь с платформой Metasploit, которая обеспечивает необходимые полезные нагрузки для эксплуатации, шифрования, для обхода антивирусного программного обеспечения и модуль прослушивания, который подключается к скомпрометированной системе, когда отправляет оболочку злоумышленнику.

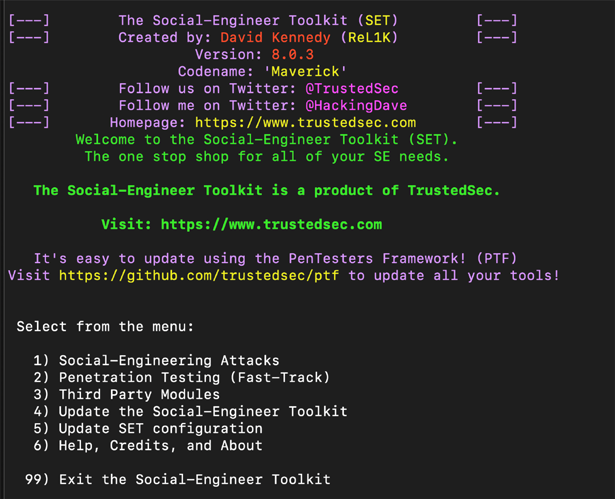

Чтобы открыть SET в дистрибутиве Kali, перейдите в Приложения | Инструменты социальной инженерии | social engineering toolkit или введите sudo setoolkit в командной строке. Вам будут представлено главное меню, как показано на рисунке ниже:

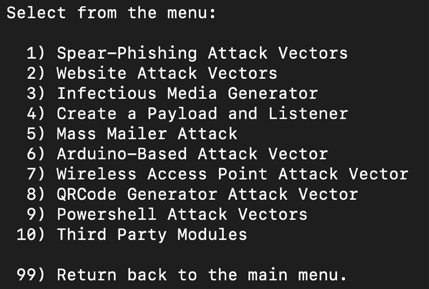

Если Вы выберете 1) Social-Engineering Attacks, то Вам будет представлено следующее подменю, как показано на рисунке ниже:

Параметры меню атаки, следующие:

1. Векторы целевой фишинговой атаки: этот модуль позволяет злоумышленнику создавать сообщения электронной почты, и шаблоны, чтобы отправлять их целевым жертвам, с прикрепленными эксплойтами.

2. Векторы атак на веб-сайты: один из комплексных режимов, который позволяет злоумышленникам использовать несколько подмодулей для выполнения различных веб-атак — мы рассмотрим некоторые модули в ближайших разделах.

3. Инфекционный медиа-генератор: создает файл autorun.inf и полезную нагрузку Metasploit. После записи или копирования на USB-устройство или физический носитель (CD или DVD) и вставки в целевой системе, он вызовет автозапуск (если автозапуск включен) и скомпрометирует систему.

4. Создайте полезную нагрузку и прослушиватель: этот модуль представляет собой быстрый метод создания полезной нагрузки метасплойта. Злоумышленник должен использовать отдельную атаку социальной инженерии, чтобы убедить цель для его запуска.

5. Атака массовых рассылок: чтобы иметь возможность отправлять массовые электронные письма с помощью Sendmail и подделывать адрес отправителя, и личности.

6. Вектор атаки на базе Arduino: программирует устройства на базе Arduino, такие как Teensy (https://www.pjrc.com/teensy/). Поскольку эти устройства регистрируются как USB-клавиатура, когда подключенные к физической системе Windows, они могут обойти систему безопасности, отключив автозапуск или другую защиту конечной точки.

7. Вектор атаки точки беспроводного доступа: это создаст фальшивую точку беспроводного доступа и DHCP-сервера в системе злоумышленника и перенаправление всех DNS-запросов злоумышленнику. Злоумышленник затем может запускать различные атаки, такие как апплет Java или атаку сборщика учетных данных.

8. Вектор атаки генератора QRCode: создает QR-код с определенным URL-адресом, связанным с атакой.

9. Векторы атак PowerShell. Это позволяет злоумышленнику создавать атаки, основанные на PowerShell, оболочку командной строки и язык сценариев, доступную в версиях Windows, начиная с Vista.

10. Сторонние модули: это позволяет злоумышленнику использовать инструмент удаленного администрирования. Tommy Edition (RATTE) и атаку Google Analytics со стороны Zonksec. RATTE является частью Java атака апплета; это инструмент удаленного доступа с текстовым меню, который может работать как изолированная полезная нагрузка.

SET также предоставляет пункт меню для быстрого тестирования на проникновение, который дает быстрый доступ к некоторым специализированным инструментам, поддерживающим идентификацию брутфорса и взлом пароля SQL в базе данных, а также некоторые индивидуальные эксплойты, основанные на Python, векторах атак SCCM, эксплуатацию DRAC/chassis компьютера Dell, перечисление пользователей и внедрение PsExec PowerShell. Меню также предоставляет опции для обновления SET и обновления конфигурации. Однако, этих дополнительных опций следует избегать, так как они не полностью поддерживаются Kali и могут вызывать конфликты с зависимостями.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.