#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

Здравствуйте, дорогие друзья.

Протокол динамической конфигурации хоста (DHCP) — это служба, которая динамически назначает IP-адреса к хостам в сети. Этот протокол работает на подуровне MAC уровня данных канального уровня стека протоколов TCP/IP. При выборе автоконфигурации, запрос будет отправлен на DHCP-серверы, а когда получен ответ от DHCP-сервера, широковещательный запрос отправляется клиентом DHCP-серверу, с запросом необходимой информации. Теперь сервер будет назначать системе IP-адрес, вместе с другими параметрами конфигурации, такими как маска подсети, DNS и шлюз по умолчанию.

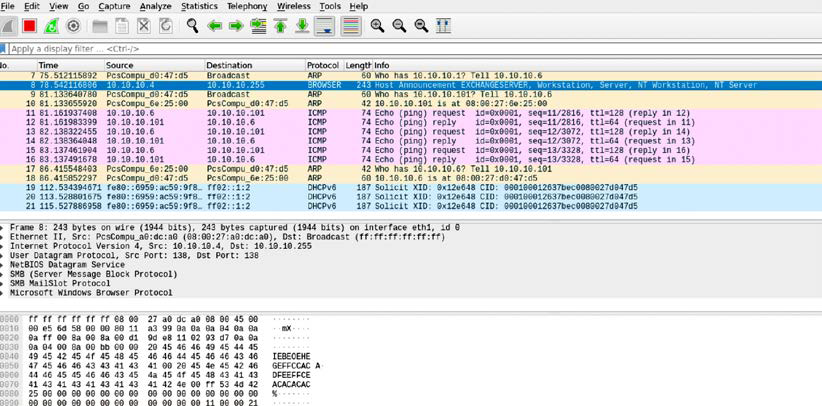

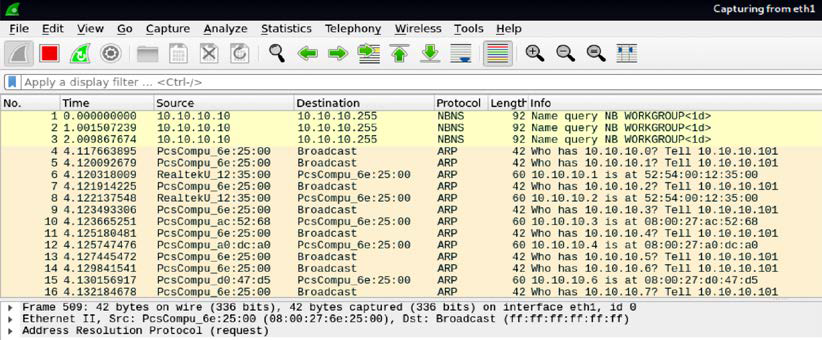

Сниффинг — отличный способ сбора пассивной информации, после подключения к сети. Злоумышленники могут запустить утилиту Wireshark, и Вы сможете увидеть трафик сети, т.к. показано на рисунке ниже:

Теперь мы увидим трафик по DNS, NBNS, BROWSER и другим протоколам, которые потенциально могут раскрывать имена хостов, информацию о VLAN, доменах и активных подсетях в сети. Мы будем обсуждать дополнительные атаки, специфичные для перехвата, в следующих разделах.

Идентификация и перечисление хостов внутренней сети.

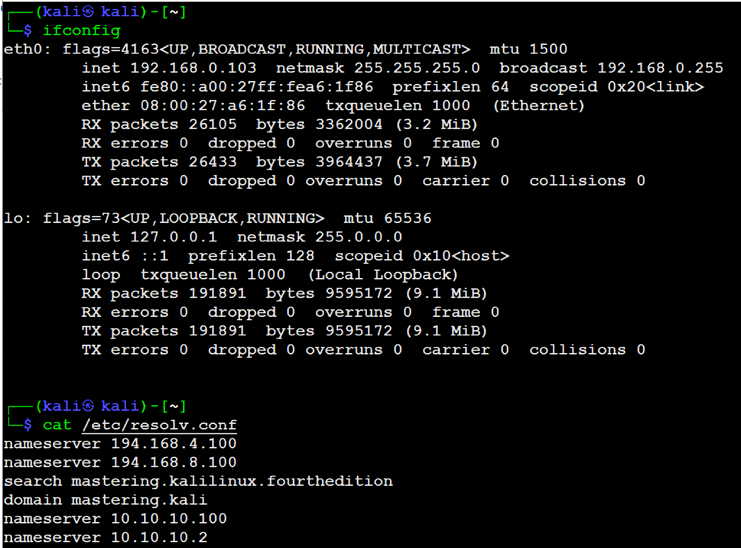

Если в системе злоумышленника уже настроен DHCP, он предоставит некоторую информацию. Это очень полезно для отображения внутренней сети. Информацию DHCP можно получить, набрав ifconfig в терминале Kali, как показано на рисунке ниже; Вы должны иметь возможность видеть подробную информацию:

• inet: Информация об IP-адресе, полученная сервером DHCP, должна предоставить нам как минимум одну активнаю подсеть, которую можно использовать для определения списка активных систем и служб, с помощью различных методов сканирования.

• маска сети: эту информацию можно использовать для расчета диапазонов подсетей. Из предыдущего скриншота, у нас есть 255.255.255.0, что означает CIDR /24, и мы, вероятно, можем ожидать 255 хостов в одной подсети.

• Шлюз по умолчанию: IP-информация шлюза даст возможность пропинговать другие аналогичные IP-адреса шлюза. Например, если IP-адрес шлюза по умолчанию — 10.10.10.1, используя ping-сканирование, злоумышленники могут перечислить другие похожие IP-адреса, такие как 10.10.20.1 и 10.10.20.1.

• Другой IP-адрес: информацию о DNS можно получить, открыв файл /etc/resolv.conf. IP-адреса в этом файле обычно адресованы во всех подсетях и доменах, и информация также будет автоматически добавлена во время процесса DHCP, и будет доступна в том же файле.

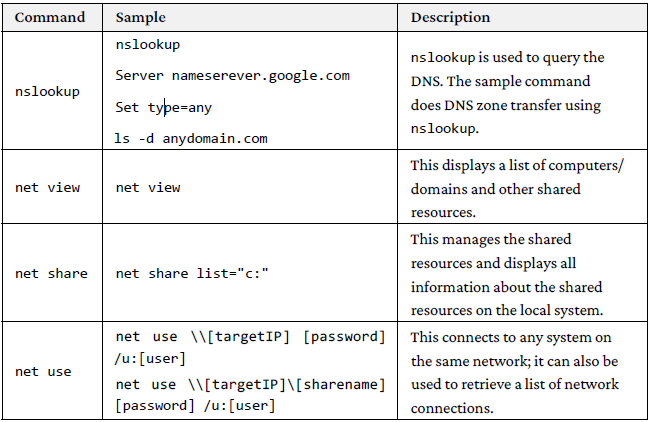

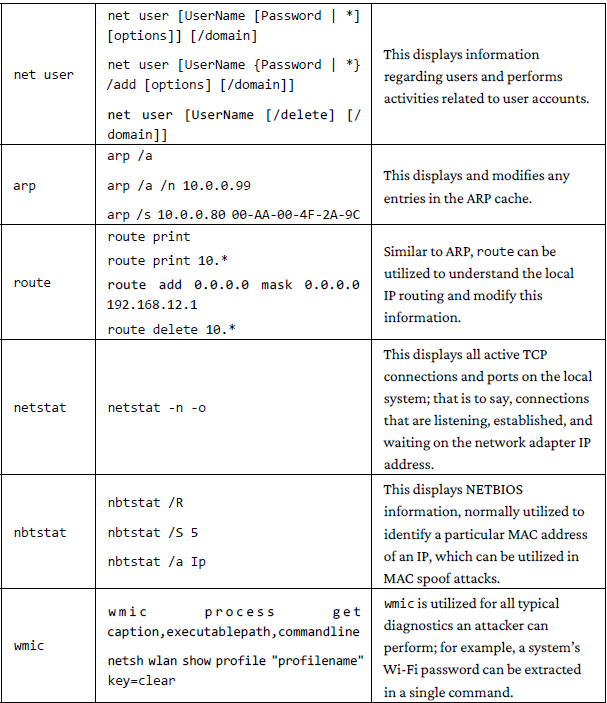

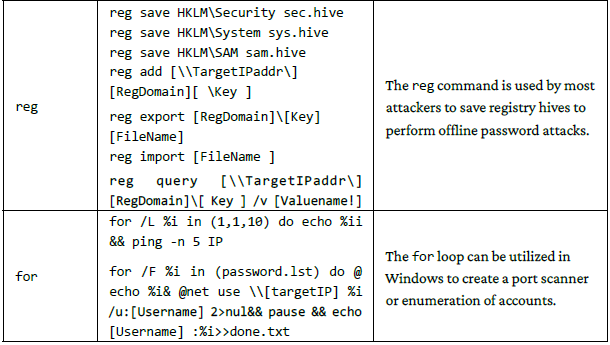

Собственные команды MS Windows

В таблице ниже приведен список полезных команд во время теста на проникновение или учений Red Team, даже когда есть только физический доступ к системе или удаленная оболочка для связи с целью. Однако это не исчерпывающий список:

ARP-broadcasting

Во время активной разведки внутренней сети, вся локальная сеть может быть просканирована с помощью nmap (nmap -v -sn IPrange) для перехвата широковещательных сообщений ARP. Кроме того, в Kali есть arp-сканирование (arpscan IP range), чтобы определить список хостов, работающих в той же сети. На рисунке ниже показан снимок экрана Wireshark, на котором показан трафик, генерируемый на целевом объекте, когда arp-scan запускается для всей подсети. Это считается не скрытым сканированием:

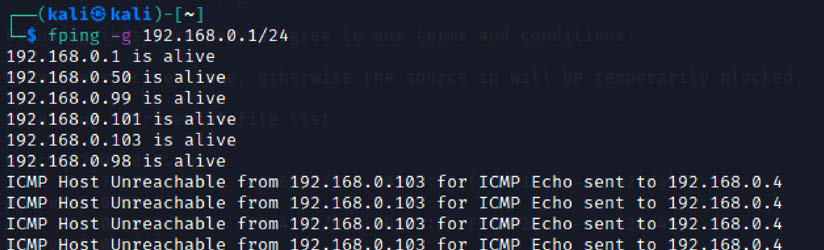

Проверка пинга

Проверка пинга — это процесс проверки связи всего диапазона сетевых IP-адресов или отдельных IP-адресов, чтобы узнать, отвечают ли они. Первый шаг злоумышленника в любом крупномасштабном сканировании, заключается в перечислении всех хостов, которые отвечают. Тестеры на проникновение могут использовать fping или nmap, или даже написать собственные сценарии Bash, для выполнения действия:

fping -g IPrange

nmap -sP IPrange

for i in {1..254}; do ping -c 1 10.10.0.$i | grep 'from'; done

Иногда злоумышленники могут столкнуться с препятствием, во время проверки связи из-за брандмауэра, который блокирует весь трафик ICMP. В случае блока ICMP мы можем использовать следующую команду для идентификации активных хостов, указав список номеров портов во время проверки связи:

nmap -sP -PT 80 IPrange

На рисунке ниже показаны все активные хосты, обнаруженные с помощью инструмента fping:

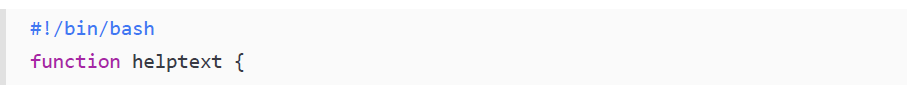

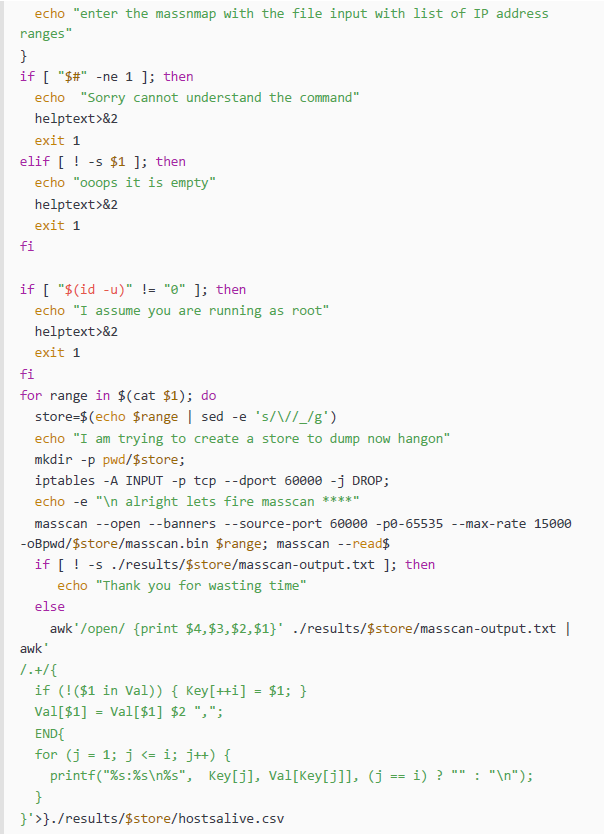

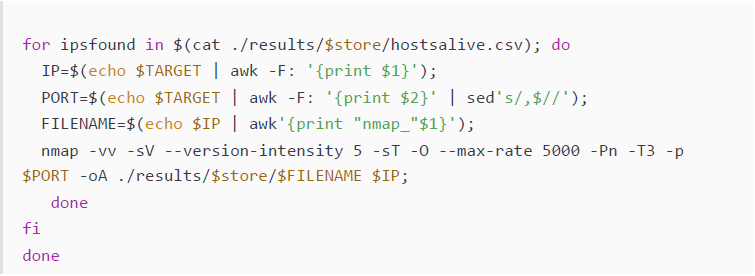

Использование скриптов для объединения сканирований masscan и nmap

Скорость и надежность masscan и nmap для подробного перечисления — отличная комбинация для использования в нашей целевой стратегии тестирования на проникновение. В этом разделе мы напишем фрагмент скрипта, который может сэкономить время и предоставить более точные результаты, чем те, которые можно использовать во время эксплуатации, при выявлении правильных уязвимостей:

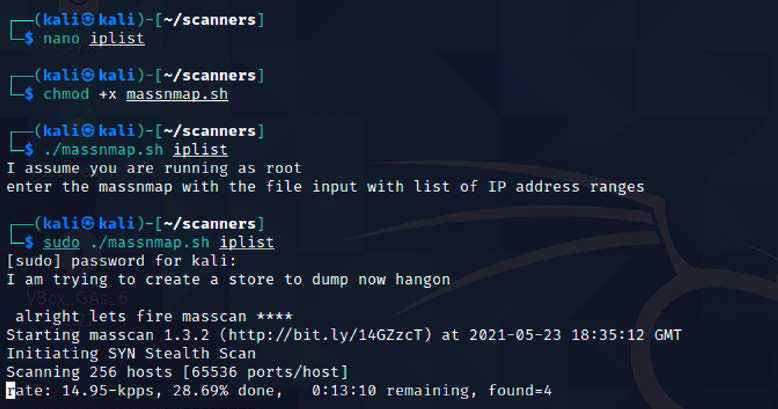

Теперь сохраните файл в anyname.sh, а затем chmod +x anyname.sh. Затем запустите ./anyname.sh. После выполнения предыдущего скрипта Вы должны увидеть следующее, как показано на рисунке ниже:

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.