#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

Здравствуйте, дорогие друзья.

Этап эксплуатации kill chain, является наиболее опасным для пентестера или злоумышленника, так как он напрямую взаимодействует с целевой сетью или системой. Существует высокая вероятность, что их деятельность будет зарегистрирована или их личность будет раскрыта. Опять же, скрытность должна быть использована для минимизации рисков тестировщика. Хотя ни одна конкретная методология или инструмент не могут быть обнаружены, так как существуют некоторые изменения конфигурации и специальные инструменты, которые усложняют обнаружение.

В предыдущих разделах мы обсуждали сканер Web Application Attack and Audit Framework (w3af). Это сканер безопасности веб-приложений, с открытым исходным кодом на основе Python, который больше не доступен в дистрибутиве Kali Linux, из-за отсутствия обновлений продукта.

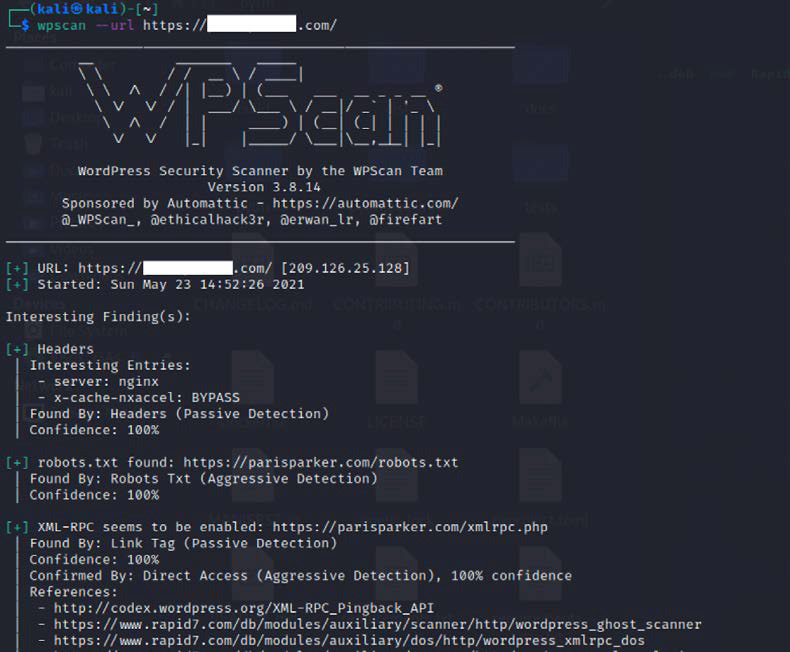

Kali также включает в себя некоторые сканеры уязвимостей для конкретных приложений, такие как WPScan и VoIP Hopper. Давайте рассмотрим WPScan, широко известный как сканер безопасности WordPress, который может использоваться злоумышленниками для автоматического обнаружения более 22 800 уязвимостей WordPress.

Это приложение написано на Ruby и предустановлено на Kali. Сканирование можно просто запустить, выполнив команду: wpscan --url target.com, как показано на рисунке ниже:

Моделирование угроз

Фаза пассивной и активной разведки составляет карту целевой сети и системы, и идентифицирует уязвимости, которые могут быть использованы для достижения цели злоумышленника. На этом этапе, тестировщики хотят немедленно запустить эксплойты и продемонстрировать, что они могут скомпрометировать цель. Однако незапланированное нападение может быть не самым эффективным средством достижения цели, и может пожертвовать скрытностью, что необходимо для ее достижения.

Специалисты по тестированию на проникновение внедрили (формально или неофициально) процесс, известный как моделирование угроз, который был первоначально разработан сетевыми планировщиками для разработки защитных мер противодействия против нападения.

Специалисты по тестированию на проникновение и злоумышленники использовали эту защитную методологию моделирования угроз, чтобы улучшить успех атаки. Моделирование наступательных угроз — это формальный подход, который объединяет результаты разведки и исследований, для разработки стратегии атаки. Злоумышленник должен рассмотреть доступные цели и определить типы целей, перечисленные ниже:

• Первичные цели: это первичные точки входа в любую организацию, и когда были скомпрометированы.

• Вторичные цели: Эти цели могут предоставлять информацию (элементы управления безопасностью, и политики ведения журналов, а также имена и пароли локальных и доменных администраторов) для поддержки атаки или разрешения доступа к основной цели

• Третичные цели: эти цели могут быть не связаны с целью тестирования или атаки, но их относительно легко скомпрометировать, и это может предоставить информацию или отвлечения внимания от фактической атаки

Для каждого типа цели Вы должны определить подход к использованию. Одна уязвимость может быть атакована с использованием методов скрытности, или несколько целей могут быть атакованы с использованием быстрого использования цели. Если реализуется масштабная атака, шум в обороне устройства управления часто приводит к тому, что он минимизирует ведение журнала на маршрутизаторе и брандмауэре.

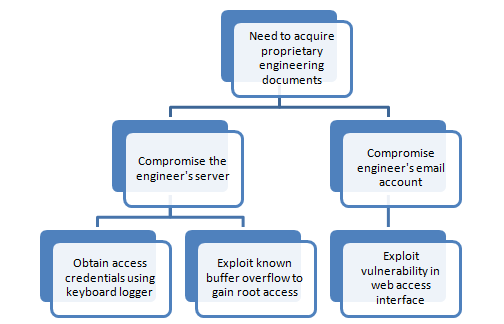

Подход, который будет использоваться, будет определять выбор эксплойта. Как правило, злоумышленники следуют методологии дерева атак, при создании модели угроз, показанную на рисунке ниже:

Подход с использованием дерева атак позволяет тестировщику легко визуализировать доступные варианты атак, а также альтернативные варианты, которые можно использовать, если выбранная атака не удалась. Первый шаг –это создание дерева атак, следующим шагом фазы эксплойта является идентификация эксплойтов, которые могут быть использованы для компрометации уязвимостей в цели. В предыдущем дереве атак, мы визуализировали задачу получения инженерной документации, которая имеет решающее значение для организаций, которые оказывают инжиниринговые услуги.

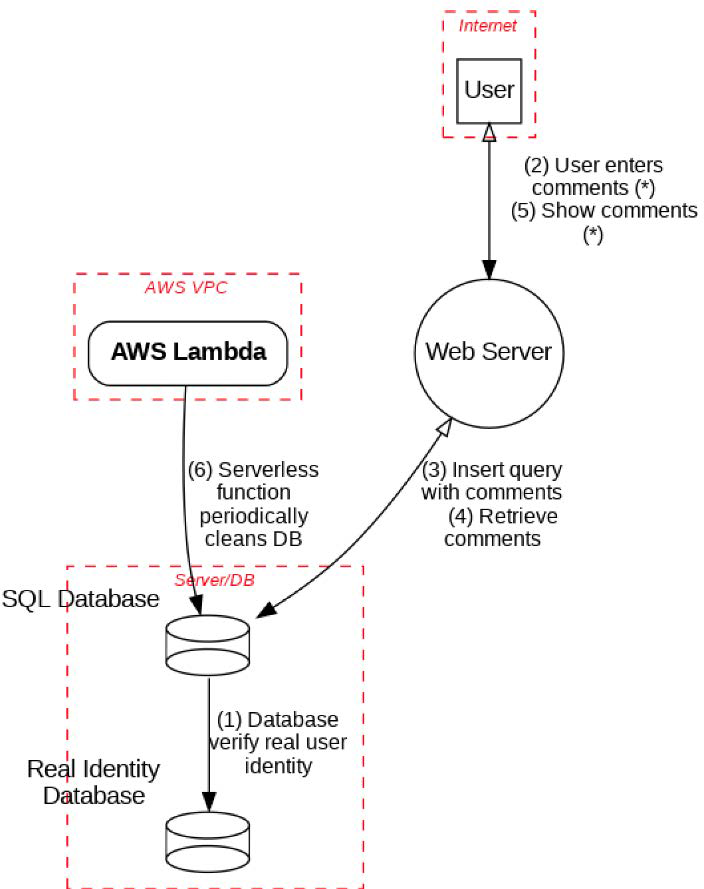

Тестеры на проникновение также могут использовать pytm, инструмент на основе Python, который может быть очень удобен, во время использования веб-приложений, помогая понять, как проникнуть в конкретную организацию со своих открытых серверов. Этот инструмент поставляется со 100 предопределенными веб-угрозами, которые также предоставляют возможность создать диаграмму потока данных (DFD), в течение нескольких минут, что может использоваться как типичные точки входа. Его можно скачать напрямую с GitHub или запустив git clone https://github.com/izar/pytm. После загрузки установите все зависимости на запустите программу:

|

1 2 3 4 5 6 |

git clone https://github.com/izar/pytm cd pytm sudo pip3 install –r requirements.txt sudo python3 setup.py install sudo python3 tm.py -–list sudo python3 tm.py --dfd | dot -Tpng -o sample.png |

Тестеры на проникновение должны видеть DFD, сгенерированную для веб-сервера в облаке, с помощью pytm, как показано на рисунке ниже:

Эта DFD может использоваться злоумышленниками для определения правильных точек входа в приложение, а также для определения уязвимых мест, и использования ими.

Резюме

В этом разделе мы сосредоточились на нескольких инструментах и методах оценки уязвимостей. Мы выучили, как написать собственный скрипт уязвимости для Nmap, с помощью NSE, и как использовать инструмент, который может преобразовать результаты активной разведки в определенное действие, которое устанавливает доступ для тестера к цели. Мы также узнали, как установить сканеры уязвимостей: OpenVAS, Nessus и Nexpose в Kali Linux, и использовать общедоступную версию Qualys в облаке.

Kali предоставляет несколько инструментов для облегчения разработки, выбора и активации эксплойтов, включая внутреннюю базу данных-эксплойта (searchsploit), а также несколько фреймворков, упрощающих использование и управление эксплойтами. Мы также изучили безопасность WordPress для конкретных приложений, сканер (WPScan), и обсудили основные принципы моделирования угроз. Кроме того, мы узнали как создать угрозу DFD, с помощью pytm, который помогает тестерам на проникновение идентифицировать большинство точек входа, и проникновение в веб-приложение.

В следующем разделе основное внимание уделяется самой важной части kill chain злоумышленника — фазы эксплуатации.

Физическая безопасность — это один из способов получить доступ к системам данных (если Вы можете загрузиться, у Вас есть root!). Физический доступ также тесно связан с социальной инженерией, искусством взлома людей и использования их доверием. Это часть атаки, в которой злоумышленники достигают своей цели. Типичные действия по эксплуатации включают горизонтальную эскалацию с использованием плохого контроля доступа, и вертикальной эскалации, путем кражи учетных данных пользователей.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.