#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

Здравствуйте, дорогие друзья.

Первым шагом в проведении атаки на беспроводную сеть является проведение разведки на точную целевую точку доступа и выделение других беспроводных сетей, которые могут повлиять на тестирование.

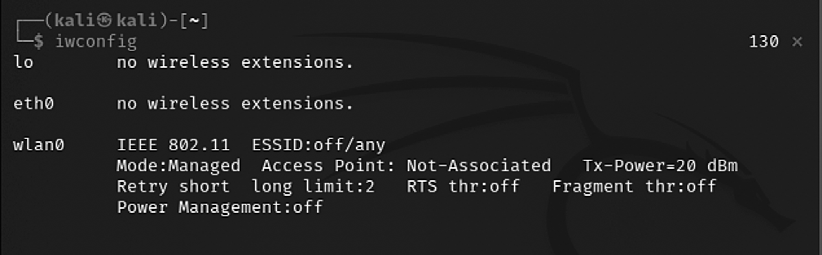

Если Вы используете беспроводную карту, подключенную через USB, для подключения к виртуальной машине Kali, убедитесь, что USB-соединение было отключено от операционной системы хоста и подключено к виртуальной машине. Если Вы используете VirtualBox, выберите виртуальную машину Kali Linux. Выберите категорию USB, затем щелкните значок USB с символом +, затем выберите беспроводной USB-адаптер или Bluetooth-адаптер. Это должно отключить USB от хоста, работающего в системе, и подключить его к Вашему VirtualBox. Аналогично, для VMware, щелкните виртуальную машину в главном меню. Далее щелкните на Съемные устройства, и выберите свое беспроводное устройство или устройство Bluetooth. Затем определите, какие беспроводные интерфейсы доступны, запустив iwconfig из командной строки, как показано на рисунке ниже:

Для определенных атак Вы можете увеличить выходную мощность адаптера. Это особенно полезно, если Вы находитесь рядом с законной беспроводной точкой доступа и хотите, чтобы цели подключались на ложную точку доступа, находящуюся под Вашим контролем, а не на законную точку доступа. Эти ложные или мошеннические точки доступа позволяют злоумышленнику перехватывать данные, и просматривать или изменять их по мере необходимости, для поддержки атаки. Злоумышленники будут часто копировать или клонировать законную беспроводную сеть, а затем увеличивать ее мощность передачи, по сравнению с легитимным сайтом, как средством привлечения жертв. Для увеличения мощности необходимо использовать следующую команду:

|

1 |

sudo iwconfig wlan0 txpower 30 |

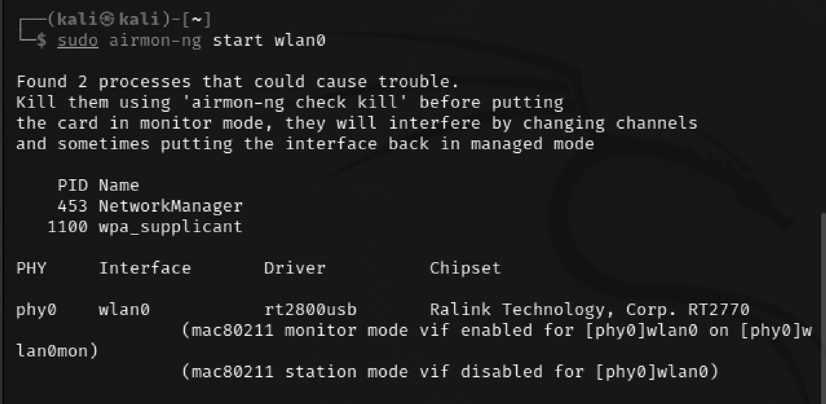

Многие атаки будут проводиться с использованием aircrack-ng, и связанных с ним инструментов. Для начала нам нужно перехватывать или отслеживать беспроводные передачи; поэтому следует настроить связь интерфейса Kali, с беспроводными возможностями, для режима мониторинга с помощью команды airmon-ng:

|

1 |

sudo airmon-ng start wlan0 |

Выполнение предыдущей команды показано на рисунке ниже:

Обратите внимание, что возвращаемое описание указывает на наличие некоторых процессов, которые могут вызвать проблемы. Наиболее эффективным способом борьбы с этими процессами является использование комплексного завершения команды следующим образом:

|

1 |

sudo airmon-ng check kill |

Чтобы просмотреть локальную беспроводную среду, используйте следующую команду:

|

1 |

sudo airodump-ng wlan0mon |

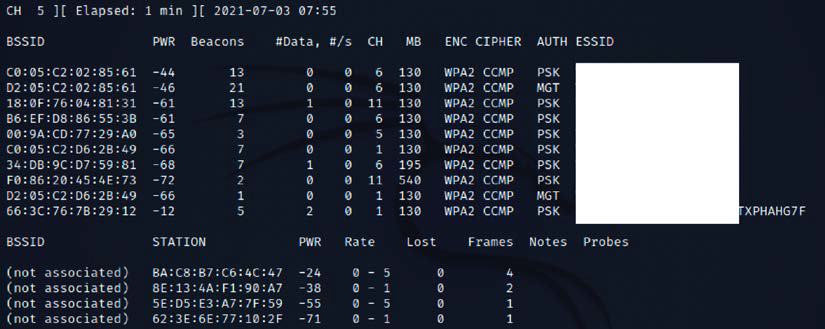

Предыдущая команда выводит список всех идентифицированных сетей, которые можно найти в пределах диапазона беспроводного адаптера в этот конкретный момент времени. Он предоставляет базовый идентификатор набора услуг (BSSID) беспроводных узлов в сети, определяемых MAC-адресами.

Адрес управления доступом к среде (MAC) однозначно идентифицирует каждый узел в сети. Он представляет собой шесть пар шестнадцатеричных цифр (от 0 до 9 и буквы A до F), которые разделены двоеточием или тире и обычно отображаются в следующем формате: 00:50:56:C0:00:01.

Он также показывает Вам индикацию относительной выходной мощности, информацию о пакетах данных, которые были отправлены, информация о пропускной способности, включая используемый канал и данные, информация о используемое шифрование и Extended Service Set Identifier (ESSID), который предоставляет имя беспроводной сети. Эта информация показана на рисунке ниже; несущественные ESSID были размыто:

Команда airodump циклически перебирает доступные беспроводные каналы 1-13, по умолчанию на 2.4 ГГц и определяет следующее:

• BSSID — уникальный MAC-адрес, идентифицирующий беспроводную точку доступа или маршрутизатор.

• PWR или мощность каждой сети. Хотя airodump-ng неправильно показывает отрицательную мощность, это артефакт отчетности. Чтобы получить правильные положительные значения, откройте терминал и запустите airdriver-ng unload 36, а затем запустите airdriver-ng load 35.

• CH показывает канал, который используется для вещания.

• ENC показывает используемое шифрование — это OPN или открытое, если шифрование не используется, или WEP. или WPA/WPA2, если используется шифрование. CIPHER и AUTH обеспечивают дополнительное шифрование.

• ESSID — это общее имя беспроводной сети, состоящее из точек доступа, которые использует один и тот же SSID.

В нижней части окна терминала Вы увидите станции, пытающиеся подключиться, или которые подключены к беспроводной сети. Прежде чем мы сможем взаимодействовать с любой из этих (потенциальных) целевых сетей, мы должны подтвердить, что наш беспроводной адаптер способен к внедрению пакетов. Для этого выполните следующую команду из приглашения оболочки терминала:

|

1 |

sudo aireplay-ng -9 wlan0mon |

Здесь -9 указывает на инъекционный тест. Это даст возможность вводить пакеты в целевую сеть Wi-Fi.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.