#56 Kali Linux для продвинутого тестирования на проникновение. WPA3. Bluetooth-атаки.

Здравствуйте, дорогие друзья.

Хотя принятие третьего поколения WPA (WPA3) было введено в январе 2018 г., на замену WPA2, для устранения недостатков WPA2, он не получил широкого распространения. Этот стандарт использует 192-битную криптографическую стойкость, а WPA3-Enterprise работает с AES-256 в режиме GCM с SHA-384 (алгоритм безопасного хеширования), в качестве кода аутентификации сообщения на основе хэша (HMAC), и по-прежнему требует использования CCMP-128 (сообщение о цепочке блоков шифрования в режиме счетчика), который представляет собой AES-128 (американский стандарт шифрования) в режиме CCM и используется как минимальный алгоритм шифрования в WPA3-Personal.

В отличие от предварительного общего ключа WPA2 (PSK), WPA3 использует одновременную аутентификацию (SAE), также известный как Dragonfly. Одна довольно интересная статья, написанная Мэти Ванхоф (https://papers.mathyvanhoef.com/usenix2021.pdf) описывает недостатки дизайна стандарта IEEE 802.11 в отношении фрагментации кадров, агрегации и атак Forge. Хотя доступных эксплойтов нет, есть проблемы, связанные с WPA3-Personal и протоколом аутентификации SAE, который он использует.

Bluetooth-атаки

В прошлом, казино было взломано с помощью термометра в аквариуме, что показывает важность защиты устройств, являющихся частью Интернета вещей (IoT). Bluetooth не исключение, и устройства Bluetooth Low Energy (BLE) широко используются потребителями и корпорациями, следовательно, злоумышленникам важно понимать, как их исследовать и атаковать.

Важными частями уровней протокола Bluetooth являются следующие:

• Протокол управления логическим каналом и адаптации (L2CAP): обеспечивает интерфейс данных между протоколами данных высокого уровня и приложениями.

• Протокол радиочастотной связи (RFCOMM): эмулирует функции для интерфейсов последовательной связи, таких как EIA-RS-232 на компьютере.

Bluetooth имеет три режима безопасности:

• Режим безопасности 1 – это небезопасный режим, встречающийся в старых моделях телефонов/устройств.

• Режим безопасности 2 — в этом режиме обеспечивается безопасность на уровне обслуживания; например, некоторый доступ требует авторизации и аутентификации, для подключения и использования службы.

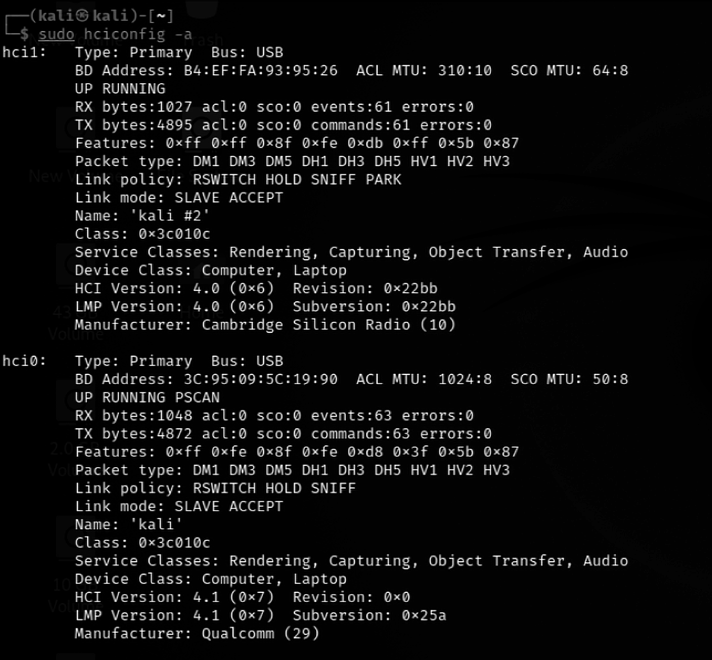

• Режим безопасности 3 — в этом режиме обеспечивается безопасность на уровне канала, в то время как сам Bluetooth использует доверенные и недоверенные устройства. В Kali Linux предварительно установлены драйверы устройств (BlueZ, набор инструментов для управления Bluetooth устройств), для поддержки устройств Bluetooth. Подобно использованию iwconfig для идентификации беспроводных адаптеров, мы используем sudo hciconfig -a в терминале, чтобы убедиться, что наши устройства Bluetooth подключены и активны. При выполнении этой команды, Вы должны увидеть информацию о конфигурации для hci0 или hci1 адаптера или оба, как показано на рисунке ниже:

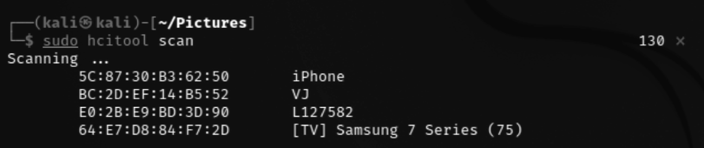

Следующим шагом будет выполнение разведки любых доступных Bluetooth-устройств в радиусе действия, с помощью запуска команды sudo hcitool scan в терминале. Это должно вывести нам список устройств, с которыми наш адаптер может связаться и получить ответы, как показано на рисунке ниже:

Подобно Wireshark, злоумышленники также могут использовать инструмент hcidump, для дальнейшей отладки пакетов, которые отправлены и получены устройствами.

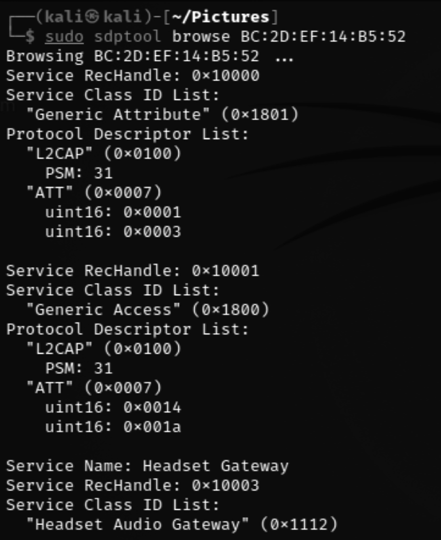

Теперь, когда у нас есть целевые устройства, следующим шагом будет определение того, какой тип служб они используют, и поддерживают. Этого можно добиться, используя sdptool, предварительно установленный вместе с Kali. Следующая команда предоставляет нам список сервисов, которые поддерживает целевое устройство, как показано на рисунке ниже:

|

1 |

sudo sdptool browse <MAC address of the target> |

После получения этих сведений злоумышленники могут выполнять более сложные атаки, такие как bluesnarf (компрометация устройства для доступа к его списку контактов, SMS, электронной почте или даже личным фотографиям) или bluejacking (отправка анонимных сообщений на другие доступные Bluetooth-устройства). Поскольку эти атаки зависят от конкретных моделей мобильных устройств, мы не будем рассматривать их в этом разделе. Злоумышленники могут выполнить DoS-атаку с помощью утилиты l2ping. Это делается просто, запустив sudo l2ping –s 100 <MAC address> на устройстве, и как только цель не работает, Вы можете использовать одну из тактик социальной инженерии, чтобы притвориться ИТ-специалистом.

Резюме

В этом разделе мы рассмотрели различные задачи, необходимые для успешной атаки на любую беспроводную сеть, а также настройку беспроводного модема и разведку точек доступа, с помощью таких инструментов, как aircrack-ng. Мы также изучили основы Bluetooth, а также полный набор инструментов aircrack-ng, которые используются для выявления скрытых сетей, обхода аутентификация MAC и компрометации WPA, WPA2 и WPA-Enterprise. Мы также увидели, как мы можем использовать автоматизированный инструмент Wifite для быстрого захвата рукопожатия и взлома паролей в автономном режиме или с хорошим словарем, с использованием нескольких вариантов. Затем мы глубоко погрузились в настройку поддельной точки доступа с помощью Wifiphisher и научились выполнять DoS-атаки на беспроводные сети, и Bluetooth-устройства.

В следующем разделе мы сосредоточимся на том, как оценить веб-сайт, используя методологию, которая специфична, к этому типу доступа, тем самым проводя разведку и сканирование, необходимые для определения уязвимостей, которые могут быть использованы. Посмотрим, как злоумышленники воспользуются этими уязвимостями. Наконец, мы сможем провести самые важные атаки на веб-приложение, а затем использовать этот доступ с помощью веб-оболочки, чтобы полностью скомпрометировать веб-службы. Мы также рассмотрим конкретные сервисы, и почему, а также как они уязвимы для DoS-атак.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.

#52 Kali Linux для продвинутого тестирования на проникновение. Атака на WPA и WPA2. Брут-форс атака.