#57 Kali Linux для продвинутого тестирования на проникновение. Эксплуатация веб-приложений. Методология взлома веб-приложений.

Здравствуйте, дорогие друзья.

В предыдущих разделах мы рассмотрели kill chain злоумышленника, особый подход, используемый для компрометации сети и устройства, и раскрыли данные или препятствовали доступу к сетевым ресурсам. В разделе «Продвинутая социальная инженерия и физическая безопасность» мы рассмотрели различные пути нападения, начиная с физических атак и социальной инженерии. В разделе «Беспроводная связь и Bluetooth — Атаки», мы видели, как беспроводные сети могут быть скомпрометированы.

С внедрением технологий мы можем увидеть на рынке несколько виртуальных банков. Эти банки не имеют физической инфраструктуры; они просто состоят из простых веб/мобильных приложений.

Веб-службы распространены повсеместно, и большинство организаций разрешают удаленный доступ к этим службам, почти, с постоянной доступностью. В этом разделе мы сосредоточимся на одной из наиболее распространенных атак маршрутов через веб-сайты, веб-приложений и веб-сервисов. Тестерам на проникновение и злоумышленникам, эти веб-приложения раскрывают серверные службы в сети, действия на стороне клиента пользователей, получающих доступ к веб-сайту, и связь между пользователями и данных веб приложений/службами.

В этом разделе основное внимание будет уделено взгляду злоумышленника на веб-приложения, службы и эксплуатацию на стороне клиента.

К концу этого раздела Вы узнаете о следующем:

• Методология взлома веб-приложений

• Дорожная карта хакера

• Сканирование уязвимостей веб-приложений/сервисов

• Атаки на приложения

• Использование уязвимостей в криптографии и веб-сервисах

• Поддержание доступа к скомпрометированным системам с веб-бэкдорами

• Атаки на клиентские веб-приложения

• Фреймворк межсайтового скриптинга, и BeEF Framework

Методология взлома веб-приложений

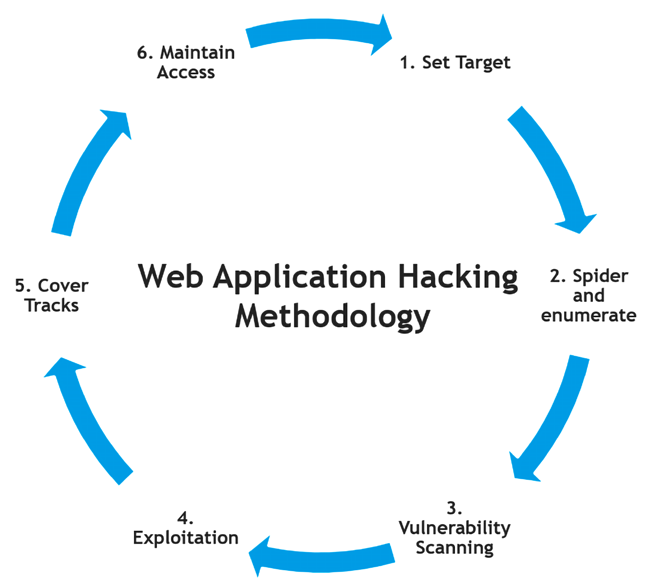

Систематическое и целенаправленное тестирование на проникновение всегда начинается с правильной методологии. На рисунке ниже показан типичный взлом веб-приложения:

Методология разделена на шесть этапов: установка цели, поиск и перечисление, сканирование на уязвимости, эксплуатация, заметание следов и сохранение доступа. Они подробно объясняются следующим образом:

1. Установите цель. Очень важно установить правильную цель во время теста на проникновение, так как злоумышленники будут больше сосредотачиваться на конкретных уязвимых системах, чтобы получить доступ на системном уровне.

2. Поиск и перечисление: на этом этапе злоумышленники определили список веб-приложений, и углубляются в конкретные версии технологий и их соответствующие уязвимости. Задействовано несколько методов, для сканирования всех веб-страниц, выявления технологий и поиска. Это все, что необходимо для перехода к следующему этапу.

3. Сканирование уязвимостей. На этом этапе собираются все известные уязвимости с использованием общеизвестных баз данных уязвимостей, содержащие общедоступные эксплойты или известную общую безопасность неправильной конфигурации.

4. Эксплуатация: на этом этапе тестировщики на проникновение могут использовать известные и неизвестные уязвимости, включая бизнес-логику приложения. Например, если приложение уязвимо для доступа к интерфейсу администратора, злоумышленники могут попытаться получить доступ к интерфейсу, выполняя различные типы атак, такие как подбор пароля или брутфорс атаки, а также используя определенные уязвимости интерфейса администратора (например, Java Management eXtensions (JMX) на интерфейс администратора без необходимости войти в систему, развернуть файлы и запустить удаленную веб-оболочку или выполнить команды напрямую, используя открытую конечную точку интерфейса прикладного программирования (API)).

5. Сокрытие: на этом этапе злоумышленники стирают все следы взлома. Например, если система была скомпрометирована уязвимостью загрузки файлов, и удаленные команды были выполнены на сервере, злоумышленники попытаются очистить журнал сервера приложений, веб-журнал сервера, системные журналы и другие журналы. После того, как следы заметены, злоумышленники гарантируют отсутствие журналов, которые могли бы раскрыть происхождение их эксплуатации.

6. Сохранение доступа. Злоумышленники потенциально могут установить бэкдор, а также продолжить повышение привилегий или использовать системы в качестве зомби для проведения более целенаправленных внутренних атак.

Это может включать распространение программ-вымогателей на файлы, которые находятся в общем доступе на сетевых дисках, или даже (в случае более крупных организаций) добавление системы-жертвы в домен.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.

#52 Kali Linux для продвинутого тестирования на проникновение. Атака на WPA и WPA2. Брут-форс атака.

#56 Kali Linux для продвинутого тестирования на проникновение. WPA3. Bluetooth-атаки.