#16 Руководство по подготовке сертифицированного этичного хакера (CEH). Снифферы.

Здравствуйте, дорогие друзья.

В этой главе Вы узнаете о сниффинге, и о том, как используется эта техника. Вы получите представление о протоколах, которые могут быть уязвимы для сниффинга, и как обнаруживать типы атак сниффинга. В этой главе Вы также познакомитесь с мерами противодействия сниффингу. Вы также узнаете о разных видах социальной инженерии, плюс контрмеры по защите пользователей от нападения.

К концу этой главы Вы сможете

1. Определять типы сниффинга и протоколы, уязвимые для сниффинга.

2. Распознавать типы сниффинг-атак.

3. Определять методы обнаружения сниффинга.

4. Определять меры противодействия сниффингу.

5. Определять различные типы социальной инженерии и контрмеры социальной инженерии.

Снифферы

Снифферы — это программы, которые отслеживают данные в сети. Программы мониторинга используют снифферы для получения метрик и используются для анализа, а сниффер не перехватывает и не изменяет данные. В качестве альтернативы, сниффинг используется для кражи паролей, электронных писем и файлов в сети.

В этой главе Вы познакомитесь с основными понятиями сниффинга и как снифферы используются при взломе. Это важно для понимания администратору, и нужно знать о снифферах и быть в курсе различных инструментов и методов защиты сетей.

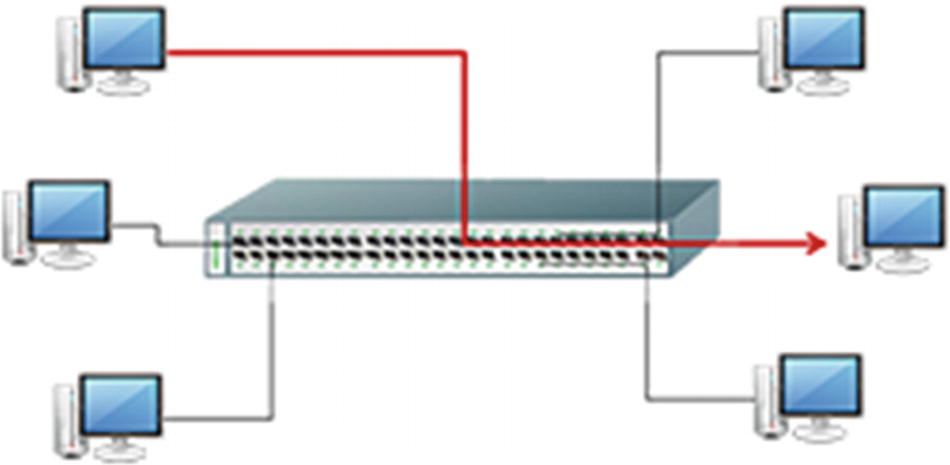

Коммутируемый Ethernet

В сети Ethernet, у Вас может быть два типа сред. Во-первых, все хосты могут быть подключены к одной и той же шине, где они конкурируют за пропускную способность. В противном случае хосты подключаются к коммутатору. Конечно, использование переключателя является более безопасным, поскольку коммутатор отправляет пакеты только на тот компьютер, трафик для которого, был предназначен. Коммутируемые сети встречаются гораздо чаще. Смотрите рисунок ниже.

Типы снифферов

Большинство инструментов сниффера хорошо работают в среде, на основе концентратора. Злоумышленник может получить доступ к сети и использовать пассивный анализ путем компрометации физической безопасности организации или использования троянской программы, для установки анализатора пакетов. Сниффинг может быть классифицирован как пассивный или активный.

Пассивный сниффинг: использование коммутатора в сети является мерой противодействия против пассивного сниффинга. В коммутируемой сети при наличии пассивного сниффера, он может видеть только те данные, которые идут на машину и с машины, на которой он установлен. Пассивный анализ распространен в сетях с концентраторами, где данные собираются со всех машин. Активный сниффинг-переключатель отслеживает MAC-адрес на каждом порту и вводит трафик в локальную сеть, чтобы включить сниффинг трафика.

Активный сниффинг: Активный сниффинг-коммутатор активно отслеживает MAC-адреса, и адрес на каждом порту и вводит трафик в локальную сеть, чтобы включить процесс сниффинга. Активные снифферы можно классифицировать как протоколы разрешения адресов: (ARP) спуфинг, MAC flooding и дублирование MAC-адресов.

- Результатом спуфинга ARP является то, что на целевой машине есть запись для шлюза, поэтому весь трафик, предназначенный для шлюза, теперь будет проходить через атакующую систему.

- Если коммутатор переполнен MAC-адресами, то он переходит в «режим отказоустойчивости» и начинает широковещательную передачу пакетов на все порты коммутатора, как это делает концентратор.

- Дублирование MAC-адресов происходит, когда сеть прослушивается для MAC-адресов, адресов клиентов, которые связываются с портом коммутатора и повторно используют один из адресов.

Протоколы, уязвимые для прослушивания

Протоколы, которые отправляют пароли и данные в открытом виде по сети, уязвимы для сниффинга. Не допускайте требования имени пользователя и пароля — это усыпит Вас ложным чувством безопасности.

Протоколы, уязвимые для перехвата, включают

- Telnet

- Простой сетевой протокол (SNMP)

- Протокол передачи сетевых новостей (NNTP)

- Почтовый протокол (POP)

- Протокол передачи гипертекста (HTTP)

- Протокол передачи файлов (FTP)

- Протокол доступа к сообщениям в Интернете (IMAP)

Электронное наблюдение

Есть приложения для сниффинга в качестве легального инструмента. Электронное наблюдение, с разрешения судебного административного приказа использует прослушивание телефонных разговоров для сбора данных, используя поставщика услуг цели, например. Посреднические устройства для обработки и использования инструментов включают Wireshark и Tcpdump.

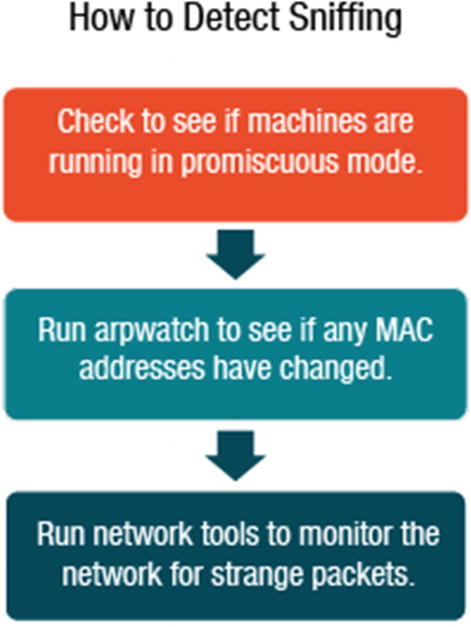

Как обнаружить сниффинг?

Сниффер не оставляет следов, так как не передает данные. Иногда машина, которая занимается сниффингом, находится в неразборчивом режиме. Неразборчивый режим позволяет сетевому устройству перехватывать и читать каждый сетевой пакет. Вы можете запустить arpwatch, чтобы увидеть, есть ли какие-либо измененные MAC-адреса, и запущены ли сетевые инструменты для мониторинга сети на наличие странных пакетов. См. Рисунок ниже.

Есть несколько методов, которые можно использовать для обнаружения сниффинга. Обзор каждого метода для получения подробной информации.

- Метод Ping: Исследователь, использующий метод Ping, изменяет MAC-адрес, адрес подозрительного компьютера в таблице маршрутов, а затем отправляет эхо-запрос с IP-адресом и измененным MAC-адресом. Система с сниффером отвечает на этот пинг.

- Метод ARP: система, которая отвечает на нешироковещательный IP-адрес.

- Метод исходного маршрута: в свободном исходном маршруте указан IP-адрес системы, через который проходят пакеты, чтобы достичь машины назначения. Если машина с IP-адресом в маршруте со свободным источником выходит из строя, пакет не может добраться до пункта назначения. Если исследователь отключает один из компьютеров в пределах пути, и пакеты все еще достигают пункта назначения, это скорее всего означает, что на целевом компьютере запущен сниффер.

- Метод-приманка: метод-приманка использует сервер-приманку с фиктивными учетными данными записи пользователей, и клиента со сценарием для подключения к серверу. С системы обнаружения вторжений (IDS), исследователь может видеть, когда злоумышленник пытается войти в систему.

- Метод обратного DNS: некоторые снифферы выполняют обратный поиск DNS для определения доменного имени, связанное с конкретным IP-адресом компьютера, выполняющим обратный поиск DNS, и отвечающим на пинг, который распознает его как сниффер.

- Метод задержки: с помощью метода задержки исследователь вычисляет время отклика эхо-запросов, чтобы определить, какая система обладает избыточной нагрузкой. Компьютер, на котором запущен сниффер, имеет время отклика и зависит от более высокой нагрузки.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?