#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

Здравствуйте, дорогие друзья.

Ряд вредоносных программ содержат черты вирусов, червей, троянов и руткитов. Эти вредоносные программы написаны по ряду причин, включая розыгрыши, финансовую выгоду или распространение политических сообщений.

В этой главе Вы узнаете о различных способах заражения системы трояном, конкретные контрмеры, о которых нужно знать, и как распознать вирус, включая методы обнаружения вирусов и меры противодействия.

К концу этой главы Вы сможете:

1. Объяснить, как троян заражает систему.

2. Определить порты, используемые троянскими программами, и меры противодействия троянским программам.

3. Определять симптомы вируса.

4. Описать, как работает вирус.

5. Определять типы вирусов, методы обнаружения вирусов и контрмеры.

Троянские кони

Трояны — это вредоносные программы, способные нанести значительный ущерб как аппаратному, так и программному обеспечению системы. Бэкдоры — это способы доступа к устройству без соблюдения обычно требуемой безопасности и процедуры аутентификации.

Законный путь связи в сети или внутри системы компьютера, передающей данные, относится к открытому каналу. Канал, который передает информацию и нарушает политику безопасности, называется скрытым каналом. Чтобы создать скрытый канал, можно использовать открытый канал, и манипулировать им. Троянец представляет собой простой тип скрытого канала.

Троянский конь или просто троян — это вредоносное ПО, которое на первый взгляд кажется нормальной, полезной программой, но на самом деле содержит вирус. Во времена Троянской войны, греки использовали троянского коня, чтобы получить доступ к городу Троя. Точно так же, троянский конь проникает в компьютер жертвы незамеченным и имеет тот же уровень привилегий, что и жертва.

Троянец крадет конфиденциальную информацию, хранит нелегальные материалы и используется в качестве FTP-сервера для пиратского программного обеспечения. Троянец работает в скрытом режиме, и может изменить реестр или другие методы автозапуска.

Бэкдор — это метод, используемый для обхода обычных методов аутентификации в системе. Существует множество способов, с помощью которых троян может проникнуть в систему, включая приложения для обмена мгновенными сообщениями, кэш интернет-ретрансляции, вложений, физический доступ, ошибки браузера и программного обеспечения электронной почты, совместное использование файлов, подделка программы и бесплатное ПО, а также доступ к подозрительным сайтам.

Индикаторы троянской атаки

Важно знать о симптомах, указывающих на троянскую атаку.

- CD-ROM компьютера открывается/закрывается автоматически

- Экран компьютера мигает или перевернут

- Настройки фона/обоев меняются автоматически

- Настройки цвета меняются автоматически

- Антивирус автоматически отключается

- Изменение даты и времени

- Указатель мыши исчезает

- Внезапно появляются всплывающие окна.

Если система испытывает какой-либо из упомянутых симптомов, присмотритесь к тому, что именно происходит с этой системой.

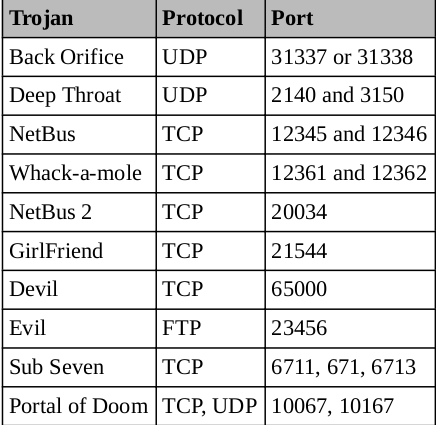

Порты, используемые троянами

Базовое понимание состояния активного соединения и портов используемых троянами, позволит Вам определить, была ли система скомпрометирована. Просмотрите Таблицу ниже, которая отображает порты, используемые троянскими программами.

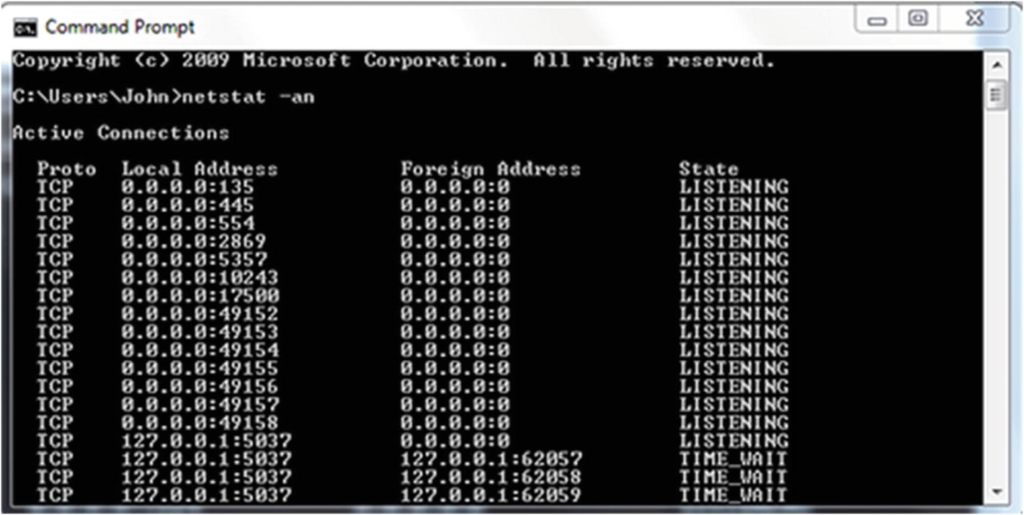

Команда Netstat

Команду netstat можно использовать, чтобы определить, какие порты Вы слушаете. На рисунке ниже показаны результаты команды netstat, указывающие на активные соединения и определение прослушиваемых портов.

Типы троянов

Трояны можно разделить на категории в зависимости от того, как они функционирую:

- Трояны удаленного доступа обеспечивают полный контроль над системой жертвы.

- Трояны, отправляющие данные, могут установить кейлоггер и могут предоставить доступ к конфиденциальным данным.

- Деструктивные трояны будут удалять файлы в целевой системе. DoS-атака троянца позволяет злоумышленнику начать распределенную атаку типа «отказ в обслуживании».

- Прокси-троянцы превращают целевой компьютер в прокси-сервер, т. е. компьютер, доступный злоумышленнику.

- FTP-трояны открывают порт 21, позволяя злоумышленнику подключиться через FTP.

- Другие трояны могут отключать антивирусное программное обеспечение, создавать туннели ICMP или позволяют злоумышленникам обходить брандмауэры.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.