#8 Руководство по подготовке сертифицированного этичного хакера (CEH). Инструменты командной строки. SNMP-перечисление.

Здравствуйте, дорогие друзья.

В операционную систему Windows встроено несколько инструментов командной строки. Рекомендуется взглянуть на их различные параметры и переключатели.

- netstat отображает сетевые подключения, таблицы маршрутизации и сетевую статистику протоколов.

- nbstat — это диагностический инструмент для NetBios, который используется для устранения неполадок и проблем с разрешением имен NetBios.

SNMP-перечисление

Простой протокол управления сетью (https://networkencyclopedia.com/simple-network-management-protocol-snmp/) используется для обслуживания и управления маршрутизаторами, концентраторами и коммутаторами. Это протокол прикладного уровня. Злоумышленник заинтересован в Главной Информационной Базе (Master Information Base — MIB), потому что именно там сохраняются данные, описывающие отслеживаемые ресурсы.

- MIB настраивается с ресурсами, которые необходимо отслеживать.

- Строка сообщества по умолчанию состоит из символов PUBLIC.

- Злоумышленник ищет целевой хост с включенным SNMP и строкой сообщества.

- Для перечисления будут видны встроенные объекты SNMP.

Крайне важно, чтобы Вы не устанавливали управление и мониторинг компонентов, если он не будет использоваться. Важно перечисление SNMP, и контрмеры следующие:

- Ограничить доступ к общим ресурсам нулевого сеанса.

- Удалить агент SNMP или отключить службу SNMP.

- Изменить строку сообщества.

- Применить параметр безопасности групповой политики.

Обнаружение хостов с помощью командной строки Windows

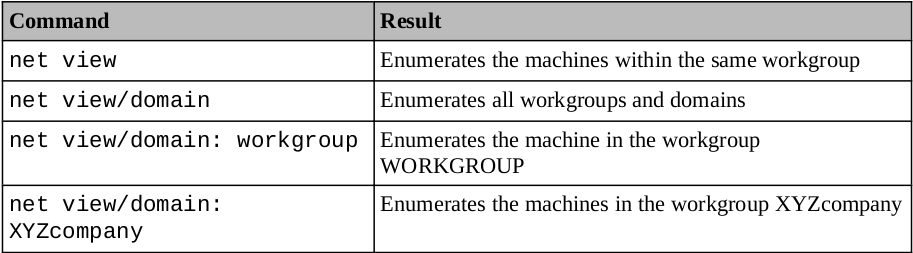

Такие инструменты, как nmap, zenmap, tcpdump и Wireshark, позволяют перечислять хосты, но есть некоторые команды, встроенные в Windows, которые также можно использовать. Таблица ниже включает список команд, используемых во время перечисления хостов Windows.

Обнаружение хостов с помощью Metasploit

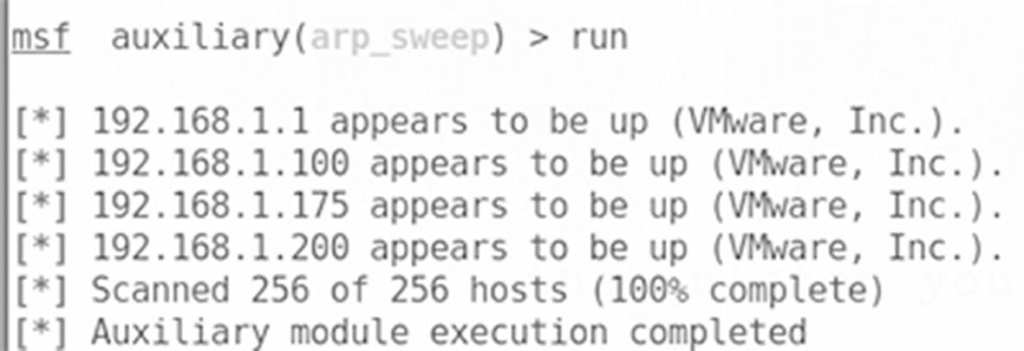

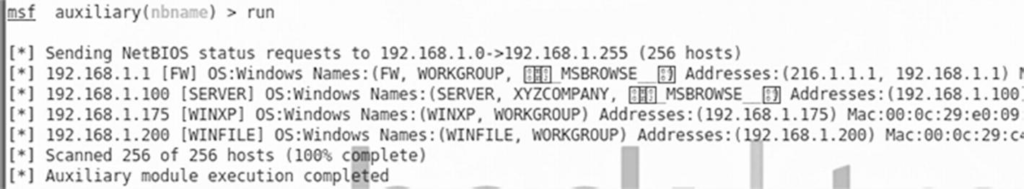

В Metasploit есть большое количество сканеров. Воспользуйтесь поиском сканера с помощью команд, чтобы вывести их список. Развертка ARP может быть нацелена на сеть, т.к. показано на рисунке ниже. Сканер Netbios может получить список имен компьютеров, как показано на рисунке ниже.

Использование Cain

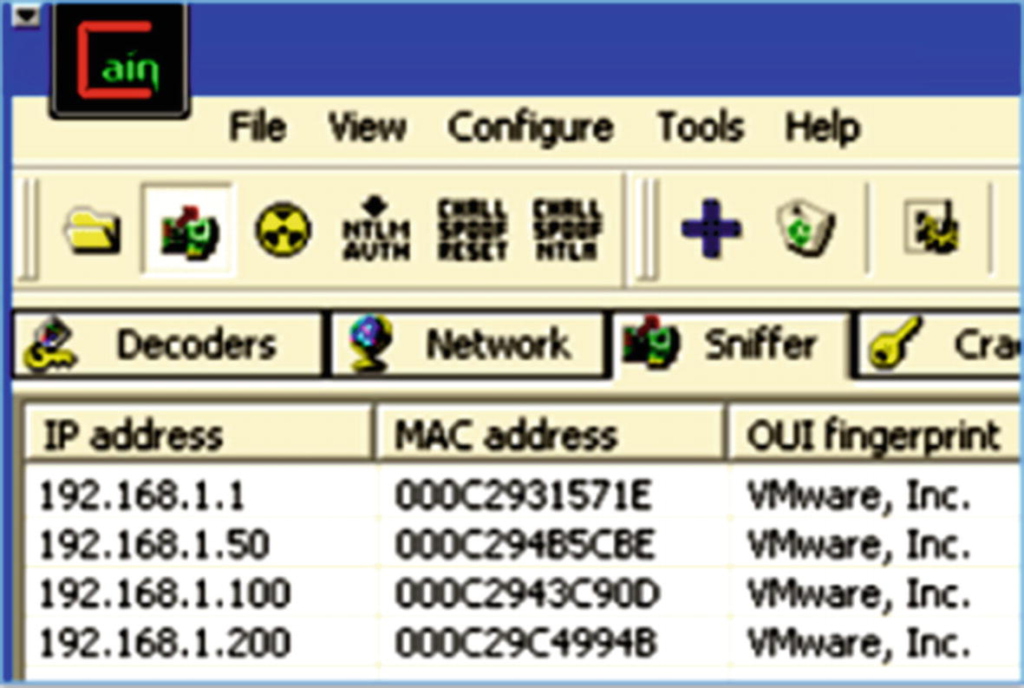

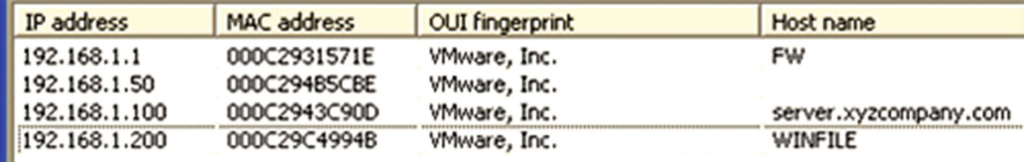

Cain — программа для восстановления паролей (https://resources.infosecinstitute.com/topic/password-cracking-using-cain-abel/) для различных типов паролей таких как сеть, компьютер, беспроводная сеть и т. д. Вы можете сканировать все хосты в подсети с помощью сканера MAC-адресов (рисунок ниже). Выбрав Resolve Host Name, отобразятся результаты (рисунок ниже).

Резюме

Перечисление — это часть процесса тестирования, требующая разрешения от организации. В этой главе Вы узнали о конкретных методах перечисления, как установить нулевую сессию и различные контрмеры перечисления. Вы также узнали о различиях между активным и пассивном перечислении.

Ресурсы

- NetBIOS:

https://searchnetworking.techtarget.com/definition/NetBIOS

- Simple Network Management Protocol:

- Cain:

https://resources.infosecinstitute.com/topic/password-cracking-using-cain-abel/

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).