#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

Здравствуйте, дорогие друзья.

В этой главе Вы узнаете о взломе системы, который включает в себя способы распознавать различные виды атак на пароли, использовать инструменты для взлома паролей и обнаруживать меры противодействия взлому паролей. Взлом системы предполагает использование руткитов и дополнительных инструментов, которые заметают следы злоумышленников, которые также будут обсуждаться в этой главе.

К концу этой главы Вы сможете

— Определять различные типы атак на пароль.

— Использовать инструмент для взлома паролей.

— Определять различные меры противодействия взлому паролей.

— Определять различные способы скрытия файлов.

— Узнать, как обнаружить руткит.

— Определять инструменты, которые можно использовать для сокрытия следов злоумышленников.

Атаки на пароли: пассивные онлайн-атаки

После завершения этапов перечисления и сканирования злоумышленник пытается обнаружить учетные записи пользователей или хосты со слабой конфигурацией безопасности. Взлом системы включает в себя взлом паролей, использование кейлоггеров и шпионских программ. Установка руткитов и использование стеганографии тоже попадает в категорию взлома системы.

Пароли являются наиболее часто используемой формой аутентификации. Бывают четыре типа атак на пароли: пассивные, активные, автономные и нетехнические.

- Пассивные: при пассивной атаке взлома пароля, злоумышленник сниффит сетевой трафик, чтобы узнать, раскрыта ли какая-либо информация о пароле.

- Сниффинг сети работает только в общем домене коллизий, когда злоумышленник запускает сниффер на одной из систем локальной сети.

- Атаки «человек посередине» перехватывают обе стороны соединения. Это распространено в telnet и беспроводных технологиях, и их трудно реализовать из-за порядковых номеров TCP и скорости. Повторные атаки захватывают пакеты с помощью сниффера, извлекают информацию, а затем помещают пакеты обратно на сервер.

- Активные: подбор пароля является одним из наиболее эффективных активных приемов атак на онлайн-приложения. Информация, полученная в ходе разведки и перечисления теперь может быть полезной. Пример активной онлайн атаки включает подбор пароля. Подбор пароля происходит, когда злоумышленник создает большие словари, включающие слова из иностранных языков, и часто используемых паролей. В этом примере, злоумышленники сканируют профили пользователей в поисках улик.

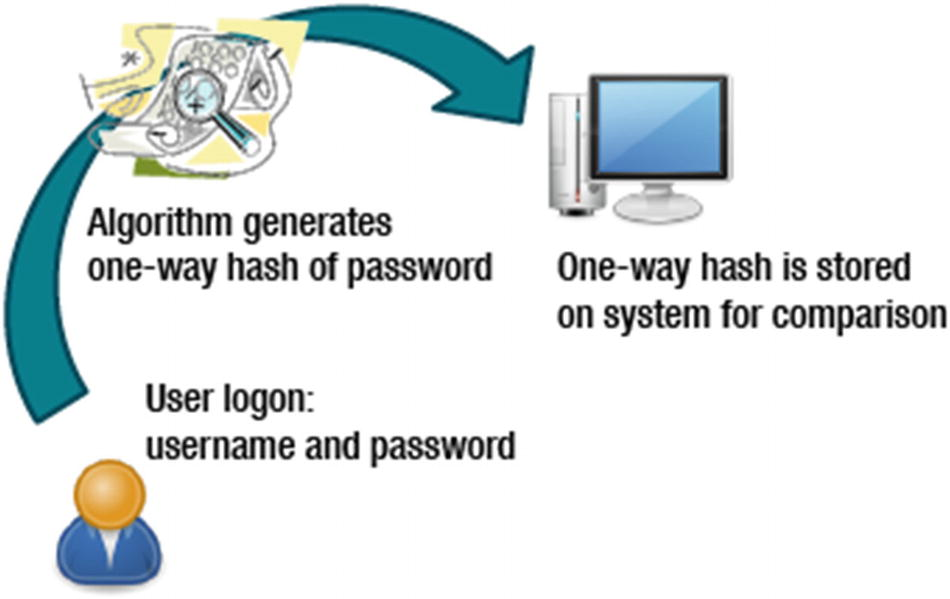

- В автономном режиме: Пароли никогда не должны храниться в виде обычного текста, и для защиты используется хеширование. Ряд оффлайн-атак, подробно описанных ниже, доступны для использования.

- Предварительно вычисленные хэши проверяют имена пользователей и пароли для входа в систему по общесистемному списку. Файл, содержащий список, всегда должен быть зашифрован, потому что, если файл имеет зашифрованный пароль в читаемом формате, хэш-функция может быть идентифицирована злоумышленником.

- Атака по словам представляет собой сочетание атак методом грубой силы и атак по словарю, которые использует все возможные комбинации слов в словаре.

- Атака на основе правил имеет место, если у злоумышленника есть какой-либо пароль (т. е. что пароль содержит двузначное число).

- В сетевой распределенной атаке, используется сеть, и неиспользованная вычислительная мощность для расшифровки паролей. Машины работают с клиентами DNA, и могут получить доступ к диспетчеру DNA, который установлен в центральном расположении.

- Радужная атака происходит, когда хеш-таблица паролей (известная как радужная таблица) создается и сохраняется в памяти. Радужную таблицу можно использовать для извлечения открытого пароля из зашифрованного текста.

- Нетехнические: Атаки на пароли не обязательно означают, что используется какая-то технология. Иногда атака на пароль может быть результатом внимательного наблюдения или манипулирования другими. Примеры нетехнических атак включают, серфинг с клавиатуры и социальной инженерии.

Пример атаки на пароль

Злоумышленнику нужно получить только копию одностороннего хэша, хранящегося в системе, чтобы начать успешную атаку на пароль.

Нулевые сеансы

Нулевые сеансы можно установить, подключившись к общему ресурсу без предоставления имени пользователя или пароля. Нулевой сеанс позволяет неаутентифицированному хосту собирать такие данные, как политики паролей, имена пользователей на локальных компьютерах и политики блокировки учетной записи.

Общие ресурсы могут быть перечислены с помощью команды Net View\\имя_целевого_компьютера. Порт 139 или 445 должен быть открыт для нуля, и сессия будет успешной.

В Windows Networking нулевые сеансы существуют, чтобы разрешить

- Доверенные домены для перечисления ресурсов

- Компьютеры вне домена для проверки подлинности и перечисления пользователей

- Учетная запись SYSTEM для проверки подлинности и вывода списка ресурсов

Нулевые сеансы NetBIOS разрешают доступ на чтение и запись в Windows NT/2000 и доступ на чтение для XP и 2003. Меры по предотвращению включают брандмауэры, отключение Netbios через TCP/IP, добавление

RestrictAnonymous=1 до

HKLM\SYSTEM\CurrentControlSet\Control\LSA. Утилиты, такие как, Desktop Sentry позволяют Вам видеть, кто подключен к Вашей машине, и предоставят Вам имя пользователя и IP-адрес.

Дополнительные сведения см. в статье Уязвимость нулевого сеанса.

(http://msdn.microsoft.com/en-us/library/ms913275(v=winembedded.5).aspx)

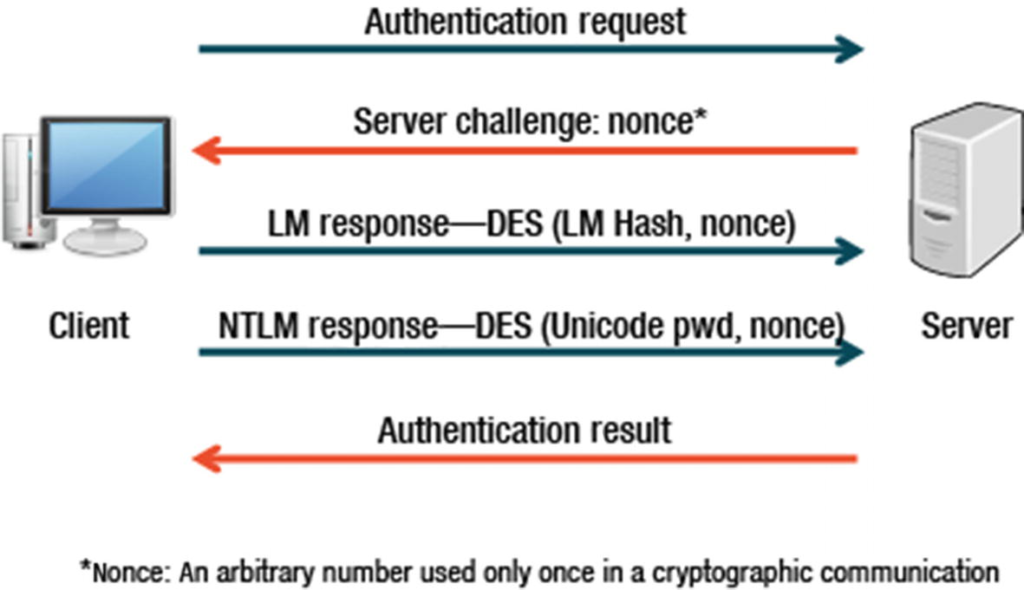

Аутентификация

Системы на базе Windows используют аутентификацию типа «вызов-ответ», и протокол для проверки запросов на удаленный доступ к файлам. Kerberos заменил

NTLM как протокол аутентификации по умолчанию в среде окружения Active Directory. NTLM по-прежнему используется в ситуациях, когда контроллера домена нет в наличии.

1. Сетевой путь к серверу устанавливается клиентом.

2. Сервер отвечает сообщением о вызове, которое используется для установления личности клиента.

3. Клиент отвечает на вызов одним или обоими из двух хешированных значений пароля (которые хранятся на сервере). Если значение хеша захвачено злоумышленником, то он может аутентифицироваться, не зная пароль.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#8 Руководство по подготовке сертифицированного этичного хакера (CEH). Инструменты командной строки. SNMP-перечисление.