#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

Здравствуйте, дорогие друзья.

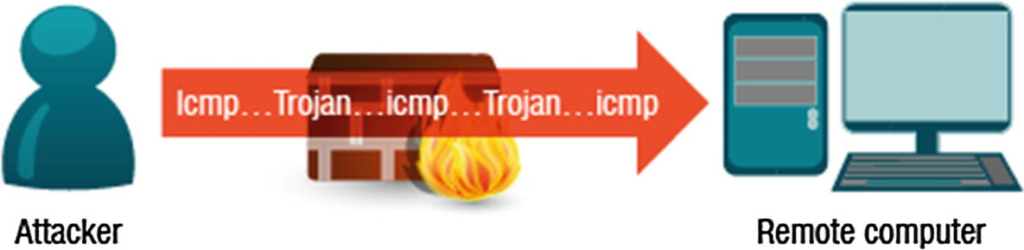

Произвольные данные вводятся в эхо-пакет, отправляемый на удаленное устройство через ICMP-туннелирование. Таким же образом удаленная машина отвечает за: вставку ответа в еще один пакет ICMP и возврат. С использованием пакетов эхо-запроса ICMP, клиент осуществляет всю связь, в то время как прокси-сервер использует пакеты эхо-ответа. Эта уязвимость существует потому, что RFC для управления пакетами ICMP допускает произвольную длину данных для любого эхо-ответа или эхо-сообщения ICMP-пакетов.

Скрывая реальный трафик, туннелирование ICMP можно использовать для того, чтобы обойти правила брандмауэра. Обфускация подразумевает, что Вы скрываете настоящий смысл общения. Эта форма общения также может быть классифицируема как зашифрованный канал связи между двумя машинами, в зависимости от конфигурации программы туннелирования ICMP. Сеть администраторов не может идентифицировать такой трафик из своей сети без достаточно глубокой проверки пакетов или анализа журнала.

Инструменты, используемые для создания троянов

Некоторые из инструментов, которые можно использовать для создания троянов, перечислены здесь на основе категорий. Излишне говорить, что злоумышленнику нетрудно найти способ проникнуть в систему жертвы с помощью троянца.

- Инструменты бэкдора включают Tini, Icmd, NetBus и Netcat.

- Инструменты сокрытия включают Wrappers, EXE Maker, Pretator, Restorator, и Tetris.

- Инструменты удаленного доступа включают VNC, RemoteByMail и Atelier Web Remote Commander.

- Инструменты оболочки и туннелирования включают Windows Reverse Shell, Perl-Reverse-Shell, XSS Shell, XSS Tunnel и Covert Channel Tunneling Tool.

- Другие инструменты включают сервер SHTTPD, Trojan Horse Construction Kits, Rapid Hacker, SARS Trojan Notification, и T2W (Trojan to Worm).

Противодействие троянцам

Существует ряд контрмер, позволяющих снизить вероятность заражения, будучи жертвой. Заражения троянами можно избежать, внедрив перечислены меры.

1. Не скачивайте файлы с неизвестных сайтов.

2. Не используйте панели предварительного просмотра в программах.

3. Запустите антивирус, брандмауэр и программное обеспечение для обнаружения вторжений на вашем рабочем столе.

4. Удалите подозрительные драйверы устройств.

5. Сканируйте подозрительные открытые порты, запущенные процессы и записи реестра.

6. Запустите сканер троянов.

7. Во время загрузки полезных файлов не скачивайте другие программы.

Инструменты обнаружения

Чтобы обнаружить троян, просканируйте подозрительные открытые порты. Затем просканируйте подозрительные процессы, которые могут быть запущены. Просканируйте реестр. Используйте такой инструмент, как Wireshark для сканирования подозрительной сетевой активности. Наконец, запустите троян сканер. Еще несколько инструментов, которые можно использовать для обнаружения трояна: Netstat, fPort, TCPView, CurrPorts, PrcView, Msconfig, Autoruns и HijackThis.

Инструменты противодействия

Существует ряд доступных инструментов противодействия. Антитроянское ПО, предназначенное для обнаружения троянов, может запускаться вместе с антивирусной программой. Как и в случае с антивирусным программным обеспечением, антитроянское программное обеспечение также должно поддерживаться в актуальном состоянии.

- Программное обеспечение для защиты от троянов включает TrojanHunter, Comodo BOClean, Spyware Doctor и SPYWAREfighter.

- Инструменты бэкдора включают Tripwire, проверку системных файлов, MD5sum.exe и Защитник Microsoft Windows.

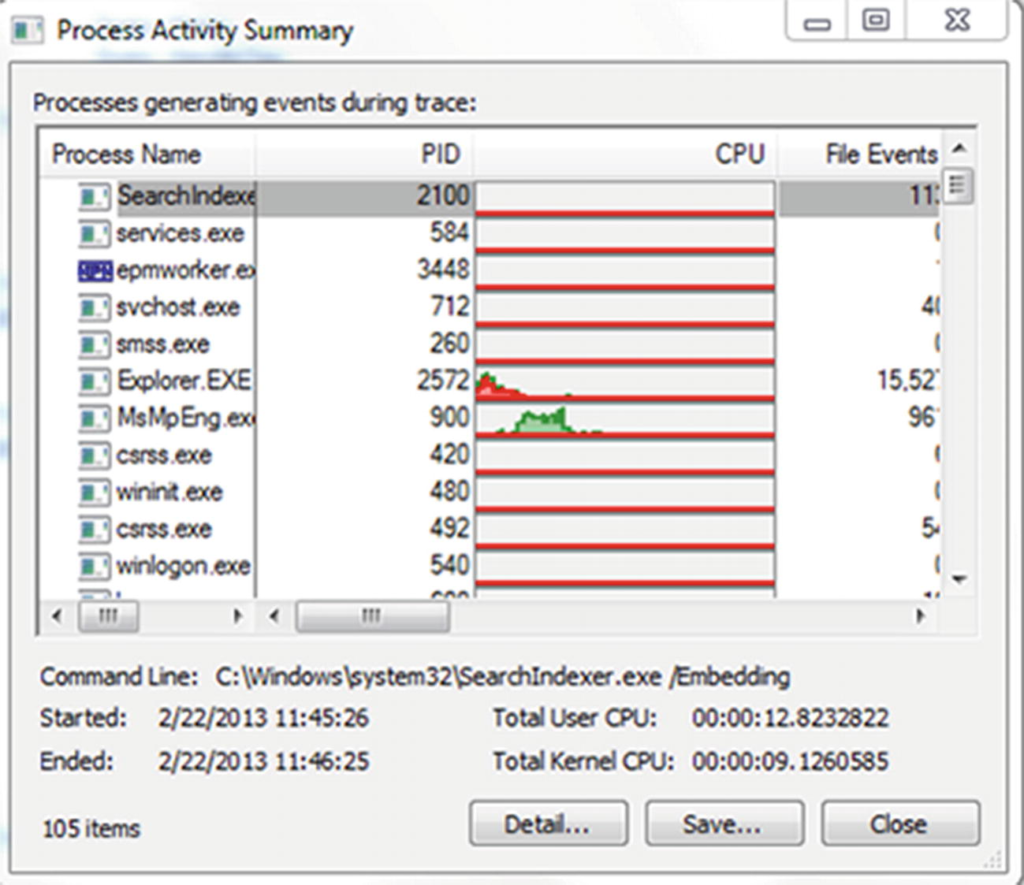

Process Monitor

Троянец может быть скрыт в любом количестве .exe-файлов, в операционной системе Microsoft. Для мониторинга можно использовать такой инструмент, как Process Monitor, и системные файлы процессов. Это бесплатная загрузка с сайта Microsoft, и Process Monitor показывает файловую систему в реальном времени, реестр и активность процессов или потоков.

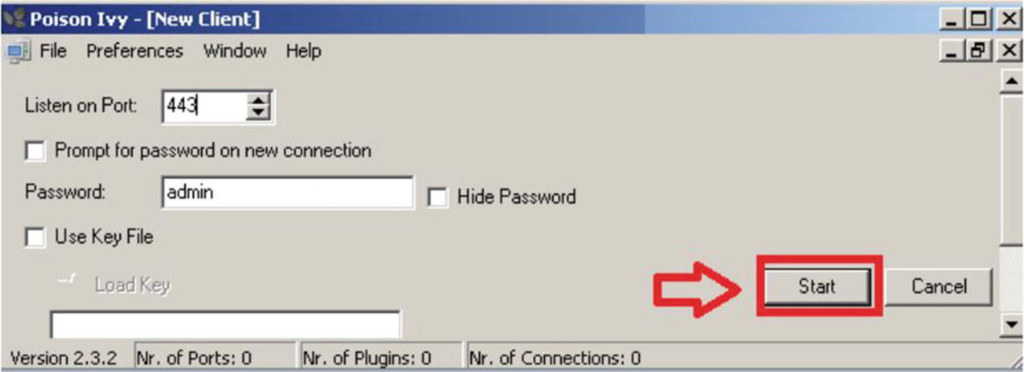

Вредоносный инструмент: Poison Ivy

Удобные вредоносные приложения, такие как Poison Ivy Remote Access Trojan, часто используются киберпреступниками, чтобы позволить им проводить много действий после эксплуатации, такие как загрузка вредоносных программ, выполнение программ, деактивация сервисов, нарушение процессов и кража информации.

Poison Ivy — очень опасный вредоносный инструмент, поскольку он позволяет хакерам установить постоянное соединение с машиной жертвы через зашифрованую связь. Poison Ivy использовался в качестве инструмента атаки во многих громких инцидентах, включая атаку на сеть RSA в 2011 году.

В лаборатории можно настроить клиент Poison Ivy, соблазнить жертву на запуск вредоносных файлов, и использовать компьютер-жертву с помощью Poison Ivy.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.