#11 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом пароля. Кейлоггеры. Руткиты. Стеганография.

Здравствуйте, дорогие друзья.

Взлом пароля

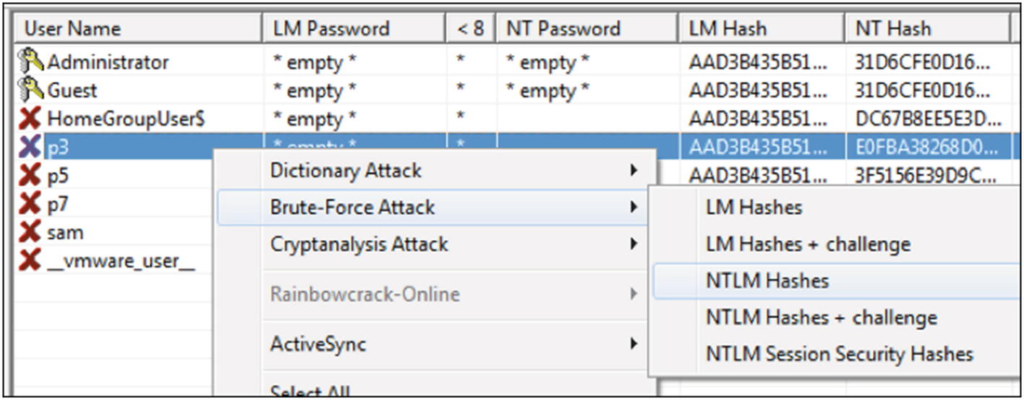

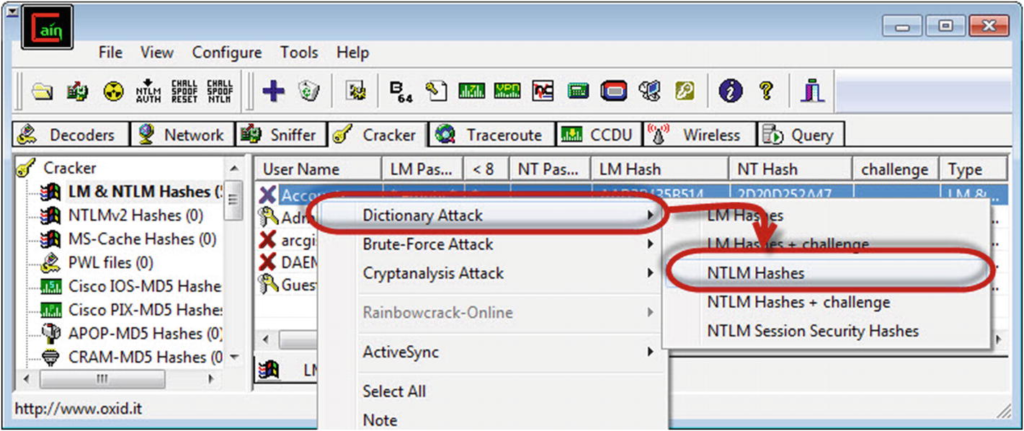

Другие инструменты на основе командной строки, которые можно использовать для создания дампа хэшей это: pwdump и fgdump. Windows хранит хэшированные пароли в файле SAM, в C:\Windows\System32\Config. Cain — программа, которая умеет сбрасывать эти хэши. Три способа взломать пароль — это атака по словарю, атаки криптоанализа и брутфорс.

Кейлоггеры

Кейлоггеры могут быть как аппаратными, так и программными. Кейлоггер фиксирует нажатия клавиш пользователя, записывает данные в файл и сохраняет, отправляет электронные письма или передает файл в соответствии с настройками. Пользователь обычно не подозревает о том, что за ним наблюдают, и атака может быть аппаратной или программной. Меры противодействия включают обновление антивирусного программного обеспечения, поиск подозрительных процессов и физическую проверку аппаратного обеспечения компьютера.

Скрытие файлов

Компьютерные файлы имеют такие атрибуты, как длина файла, время его создания, доступ и последнее изменение, а также если он скрыт, заархивирован или доступен только для чтения. Команда attrib используется для отображения или изменения атрибутов файла.

Файловая система Microsoft NTFS содержит ответвления, известные как альтернативные потоки данных, которые используются для хранения атрибутов автора или заголовка , а также эскиза изображения. API и инструменты командной строки можно использовать для создания и доступа к форку. Проводник Windows и команда DIR игнорируют форки.

Форк — это поток байтов, связанный с объектом файловой системы, и каждый файл имеет по крайней мере один форк. Форки могут содержать первичные данные, встроенные в файл, или просто метаданные

(www.2brightsparks.com/resources/articles/ntfs-alternate-data-stream-ads.html).

Руткиты

Обнаружение руткита сложно, потому что руткит может испортить программное обеспечение. Удаление затруднено или практически невозможно, если руткит находится в ядре. Переустановка операционной системы может быть единственным способом искоренить проблему.

Руткиты скрывают существование определенных процессов или программ от посторонних лиц, и обнаруживаются обычными методами (аудит, регистрация, IDS). Злоумышленник получает привилегированный доступ к компьютеру и он настроен на отслеживание трафика, генерации файлов журналов и создание бэкдоров, чтобы злоумышленник мог иметь постоянный доступ к системе. Злоумышленник может почти полностью скрыть файлы внутри системы, используя альтернативные потоки данных.

Ниже перечислены три шага, которые вы можете предпринять для обнаружения руткитов:

1. Запустите dir /s /b /ah и dir /s /b /a-h внутри потенциально зараженной ОС и сохраните результаты.

2. Загрузитесь с чистого компакт-диска, запустите dir /s /b /ah и dir /s /b /a-h. на том же диске и сохраните результаты.

3. Запустите чистую версию WinDiff с компакт-диска.

При обнаружении руткита можно принять контрмеры.

Реагирующей контрмерой является резервное копирование всех важных данных, за исключением двоичных файлов, и выполнение новой установки из надежного источника. Вы также можете использовать контрольную сумму кода. Другой вариант — загрузиться в безопасном режиме с помощью минимальных драйверов устройств, что делает скрытые файлы руткита видимыми.

Стеганография

Стеганография — это метод сокрытия данных за другими данными. Когда это достигается, биты неиспользуемых данных в изображении, звуке, тексте, аудио или видеофайле заменяются другими данными. Метод вставки младшего бита обычно используется для сокрытия данных. Младший бит каждого байта в образе может быть перезаписан с использованием двоичного представления скрытых данных. Инструмент стеганографии создает копию палитры изображения. Младший бит 8-битного двоичного числа каждого пикселя заменяется на один бит из скрытого сообщения, создавая новый цвет RGB в скопированной палитре, и изменение пикселя на 8-битное двоичное число нового RGB цвета.

Стегоанализ — это процесс обнаружения сообщений, скрытых с помощью стеганографии и извлечение данных. Стеганоаналитические инструменты используют метод обнаружения, извлечения или уничтожения.

Сокрытие следов

Злоумышленники убирают за собой, когда пытаются избавиться от улик. Руткиты могут полностью отключить ведение журнала и удалить все существующие журналы. Auditpol.exe может отключить аудит и очистить журнал событий, с помощью DumpEventLog, Event Viewer, ElSave и WinZapper. Другие инструменты, которые могут избавить от следов злоумышленника — это Evidence Eliminator, Traceless, Tracks Eraser Pro, Armor Tools и Zero Tracks.

Резюме

В этой главе Вы узнали, как злоумышленники взламывают пароли, и узнали меры противодействия этому. Теперь Вы понимаете различные способы скрытия файлов и причины, по которым злоумышленники устанавливают руткиты. Наконец, теперь Вы знаете, какие инструменты используют злоумышленники, чтобы замести следы.

Ресурсы

Null Session Vulnerability: http://msdn.microsoft.com/en-us/library/ms913275(v=winembedded.5).aspx

Forks:

www.2brightsparks.com/resources/articles/ntfs-alternate-data-stream-ads.html

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.