#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

Здравствуйте, дорогие друзья.

Хотя и вирусы, и черви являются вредоносными программами, которые могут вызывать повреждение компьютера, важно знать различия между ними. По мере продолжения этой главы основное внимание будет уделяться внимательному рассмотрению вируса против червя.

- Вирусу требуется хост, программа или файл, который позволяет ему распространяться от одного компьютера к другому. Вирус распространяется в результате действий человека, таких как открытие вложения или запуск программы.

- Червь самовоспроизводится. Действия человека не требуются. Червь распространяется от компьютера к компьютеру по сети с использованием дыр в системе.

Симптомы вируса

Распознавание симптомов вируса означает, что Вы можете действовать быстрее, чтобы ограничить повреждение Вашей системы или сети.

Симптомы, о которых следует знать, включают следующее:

1. Программы загружаются дольше.

2. Жесткий диск всегда заполнен.

3. Неизвестные файлы продолжают появляться.

4. Клавиатура или компьютер издают странные или гудящие звуки.

5. На мониторе компьютера отображается странная графика.

6. Имена файлов становятся странными, часто до неузнаваемости.

7. Размер программы постоянно меняется.

8. Память в системе, кажется, используется.

Ущерб от вирусов и червей можно разделить на три категории:

- Технические повреждения из-за таких ресурсов, как память, процессорное время и пропускная способность сети тратится впустую.

- Этический или юридический ущерб возникает из-за несанкционированной модификации данных, проблем с авторскими правами или правами собственности.

- Психологические повреждения, такие как проблемы с доверием и отсутствием знаний по данной тематике.

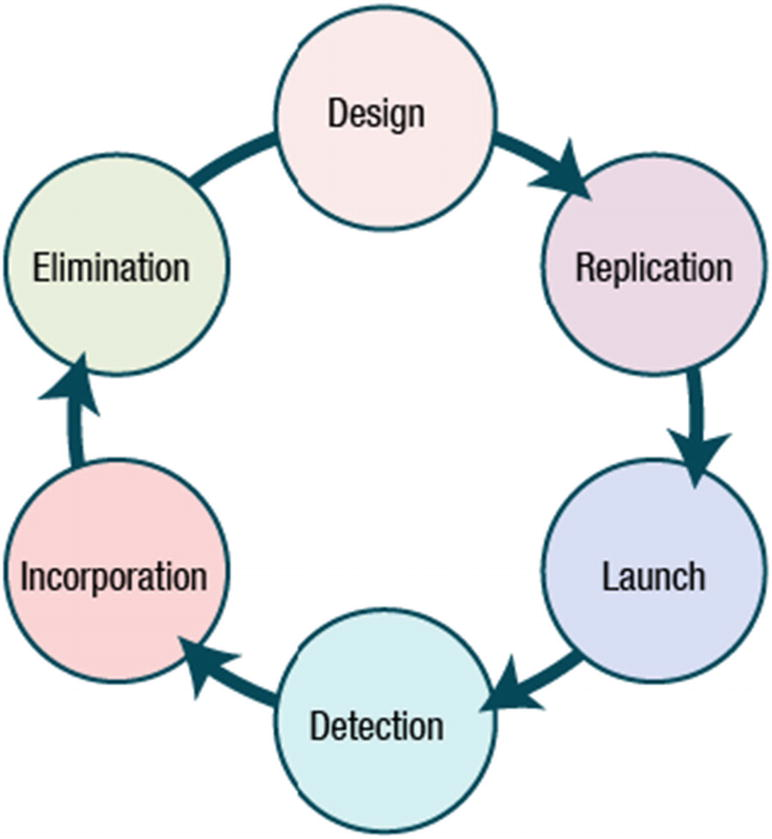

Этапы жизни вируса

Любой, обладающий базовыми знаниями в области программирования, может создать вирус. Существуют многочисленные инструменты для разработки вируса. Репликация происходит через определенный период времени. В случае с вирусом, для его запуска требуется действие человека. Вирус идентифицируется как угроза после того, как пользователь замечает один из симптомов, упомянутый ранее. Компании-разработчики антивирусного программного обеспечения включают исправления в свои продукты, чтобы пользователи могли устанавливать обновления и устранять вирусы. На рисунке ниже показаны стадии вируса на протяжении всей его жизни.

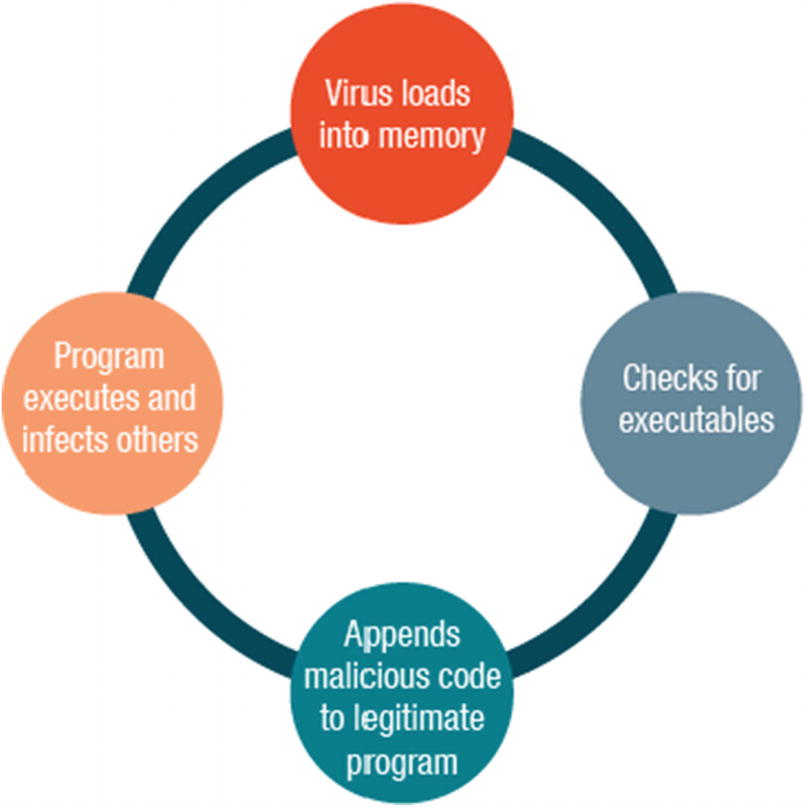

Фаза заражения

На самом деле вирус имеет две фазы. Первая фаза – инфекционная. Затем следует фаза атаки. После запуска вируса последовательность событий будет продолжаться до тех пор, пока пользователь не заметит симптомы и не примет меры. После запуска вируса, он может повредить файлы и программы своего хоста или выполнять задачи, не связанные с работающими приложениями.

Типы вирусов

Вирусы различаются в зависимости от того, как они добавляют себя в цель хоста, и как они действуют на целевую систему. Вот три вида вирусов:

- Вирус оболочки: В вирусе оболочки, код вируса образует слой вокруг кода целевой хост-программы, исходный код перемещается в новое место, и вирус принимает свою идентичность.

- Вирус надстройки: Вирус надстройки добавляет код в начало кода хоста, поэтому код вируса выполняется перед кодом хоста.

- Интрузивный вирус: интрузивный вирус перезаписывает свой код поверх кода хоста программного кода, поэтому исходный код не выполняется должным образом.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.