#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?

Здравствуйте, дорогие друзья.

Другой способ классификации вирусов основан на том, что они заражают. А общей целью является загрузочный сектор, то есть область на диске, которая выполняется при запуске компьютера.

Программные вирусы заражают исполняемые файлы программ или файлы с расширением .exe, .com или .sys, например. Многокомпонентные вирусы заражают программные файлы, которые, в свою очередь, влияют на загрузочный сектор. Сетевые вирусы используют команды и протоколы компьютерной сети для репликации.

Вирусы с исходным кодом более необычны из-за навыков, необходимых для их написания, и существует множество типов исходного кода. Макровирусы выполняют последовательность действий при запуске приложения.

Как вирусы заражают?

Вирусы также можно классифицировать в зависимости от того, как они заражают систему. Резидентный вирус с функцией «уничтожить и остаться» остается в памяти до тех пор, пока система перезапускается. Временный вирус имеет жизнь, которая зависит от его хозяина. Когда прикрепленная к нему программа завершается, вирус прекращает свою работу. Вирус-компаньон имеет то же имя файла, что и целевой файл программы. Как только выполняется конкретная программа, вирус заражает компьютер. Полиморфные вирусы изменяют свои характеристики, чтобы избежать антивирусных программ. Stealth вирусы изменяют и повреждают прерывания вызова службы во время их выполнения. Когда запрос на выполнение операции включает эти служебные вызовы, вирус прерывает и заменяет этот вызов.

Полостные вирусы заполняют пустые места в программе и этот вирус сложнее писать. Туннельные вирусы пытаются установиться под антивирусом программы путем перехвата обработчиков прерываний операционной системы и избежать обнаружения. Камуфляжные вирусы маскируются под подлинные приложений и легко отслеживаются антивирусными программами. Это также загрузочные вирусы на CD-ROM, которые могут проникнуть в систему, будучи загруженными на компакт-диск.

Самомодифицирующиеся вирусы

Антивирусные программы сканируют шаблоны или сигнатуру вируса, байт, который является частью вируса. Если найдено совпадение с образцом, антивирусная программа помечает этот файл как зараженный. Код самомодифицирующихся вирусов изменяется каждый раз. Шифрование с переменным ключом использует ключи шифрования, и каждый зараженный файл использует другую комбинацию ключей. Чтобы манипулировать свежим исполняемым файлом, вирусы с метаморфическим кодом переписывают себя, тогда как вирусы с полиморфным кодом заражают файл копией полиморфного кода, который зашифрован.

Самые опасные компьютерные вирусы

Найдите время, чтобы просмотреть некоторые из самых известных вирусов и червей.

1. Червь ILOVEYOU был VBScript-ом. Он распространялся с помощью почтовых клиентов Microsoft. Он использовал вложенный файл с именем LOVE-LETTER-FOR-YOU.TXT.vbs, который при открытии копировал себя в системный каталог Windows. Червь модифицировал реестр, чтобы он мог работать, когда система загружалась.

2. Вирус Мелиссы также распространялся через доступ к контактам жертвы в Microsoft Outlook. Этот вирус снижал безопасность настроек компьютера. Вирус был нацелен на шаблон документа Word. Мелисса перегрузил многие серверы из-за большого количества электронной почты, которую он сгенерировал.

3. SQL Slammer использовал уязвимость переполнения буфера в Microsoft SQL-сервер. Хотя червь не содержал деструктивной полезной нагрузки, это действительно произвело огромное количество сетевого трафика.

4. Нимда использовала пять различных методов заражения и стала самым распространенным интернет-червем, поражающим рабочие станции и серверы под управлением операционной системы Windows. Название «нимда» на самом деле обратное написание слова «админ».

5. Компьютерный червь Анны Курниковой использовал обещанную фотографию игры в теннис, и действовал как соблазн открыть вложение.

Расширения файлов

Проверка расширения неизвестного файла — хороший способ определить безопасность файла.

Знакомы ли вы с типами файлов в списке ниже?

.COM.INI

.LNK

.BIN

.ASP

.MP3

.CSS

.REG

.DLL

.VBS

.BAT

.SYS

Контрмеры

Вирусный сканер обязателен. После обнаружения нового вируса идентифицируются сигнатурные строки вируса. Ваше антивирусное программное обеспечение должно быть обновлено новыми подписями, чтобы сканировать файлы памяти и сектора системы. Хотя антивирусные сканеры могут проверять программы до того, как они выполняются и являются самым простым способом проверки нового программного обеспечения на наличие известных вирусов, они являются reactive solution.

Средства проверки целостности считывают и записывают интегрированные данные для разработки подписи, для этих файлов и системных секторов. Некоторые из них также способны анализировать типы изменений, которые вносят вирусы.

Перехват просматривает запросы к операционной системе на предмет действий, которые могут вызвать угрозу для программы. Если он находит запрос, всплывает перехватчик и запрашивает взаимодействие с пользователем, прежде чем продолжить.

Стандартная реакция на инцидент при работе с вирусом или червем такова:

Антивирусное программное обеспечение является обязательным для обнаружения атаки. Чтобы проследить процессы, полезны следующие утилиты:

- Handle.exe: отображает информацию об открытых дескрипторах для любого процесса в системе.

- Listdll.exe: показывает параметры командной строки и все связанные библиотеки DLL, которые используются.

- Fport.exe: сообщает обо всех открытых портах TCP/IP и сопоставляет их с application.

- Netstat.exe: отображает сетевые подключения и сетевой протокол статистики.

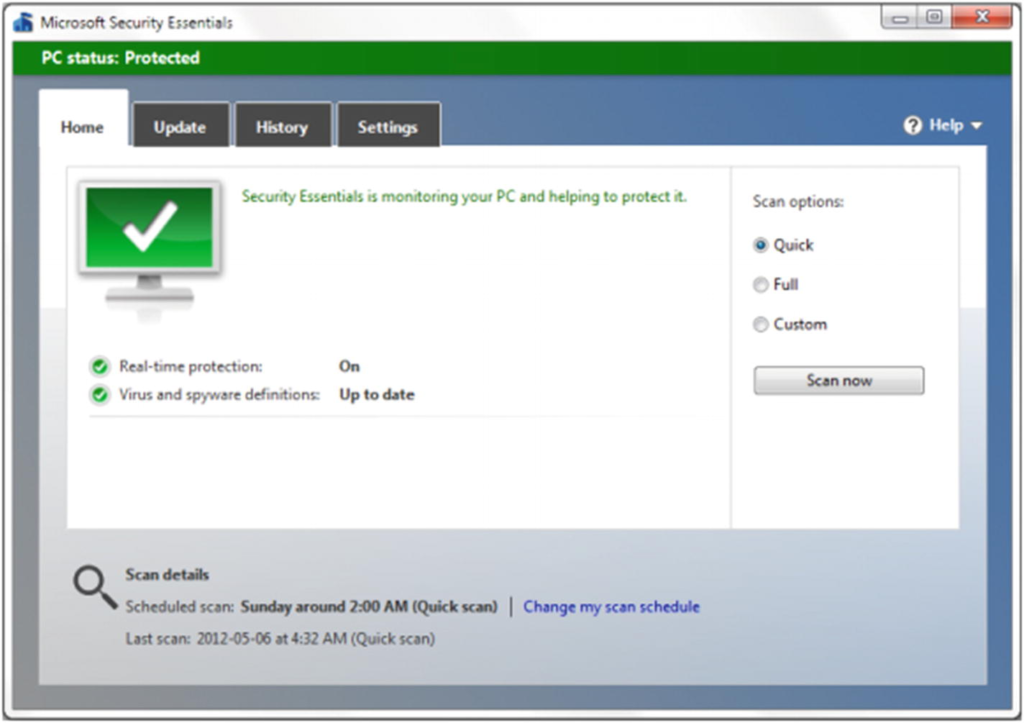

Антивирусное программное обеспечение

Необходимо установить, обновить и запустить антивирусное программное обеспечение (смотрите рисунок), которое наиболее эффективно. Доступно множество вариантов.

Использование вредоносных программ

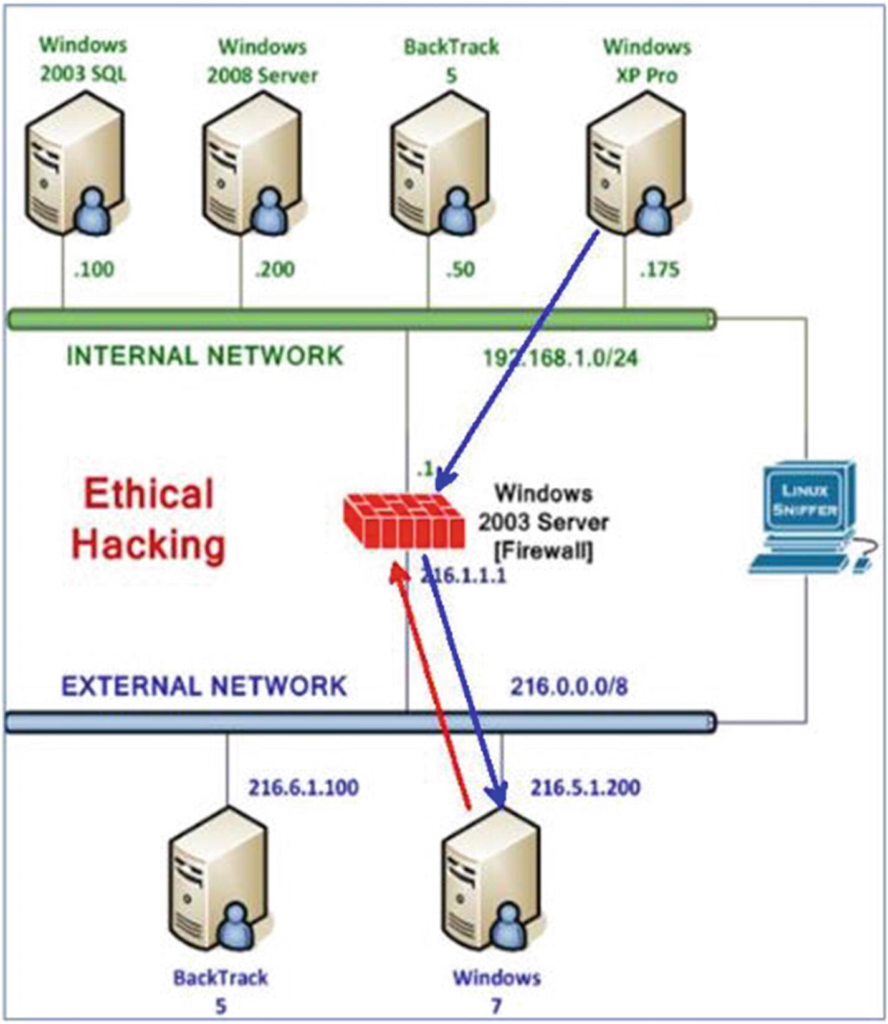

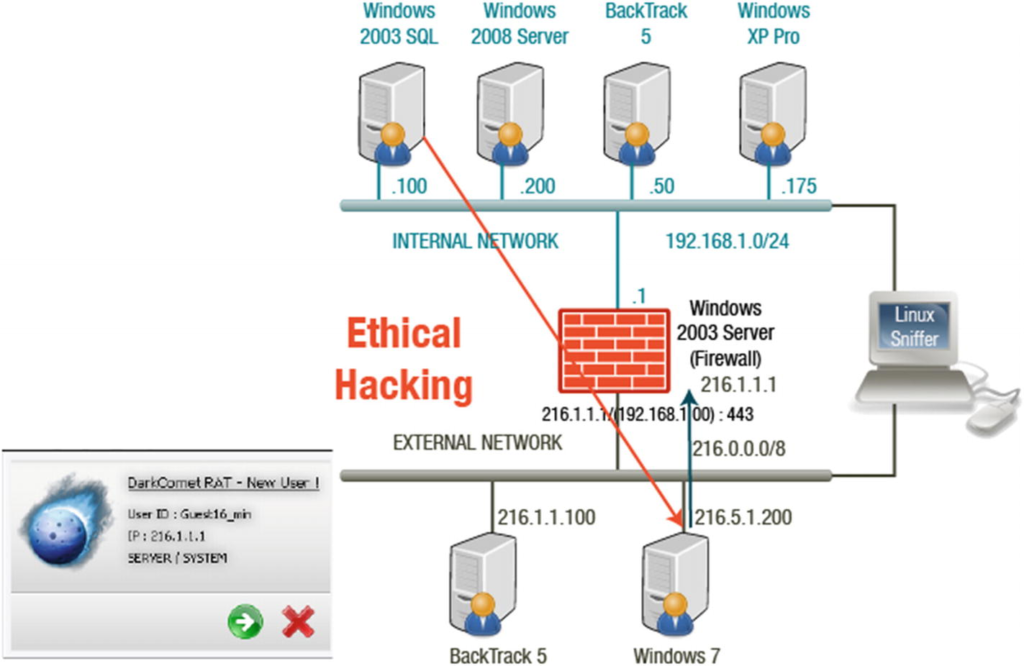

Хакеры часто используют вредоносные программы, такие как Dark Comet, для поддержания подключения к машине жертвы. Затем хакер может выполнить вредоносные задачи на компьютере жертве через это соединение.

На рисунке ниже, Windows 7 использует общедоступный IP-адрес в глобальной сети. Windows 2003 SQL находится за брандмауэром через NAT, а брандмауэр перенаправляет трафик на SQL.

На рисунке ниже, внедрение SQL обеспечивает соединение Dark Comet с жертвой.

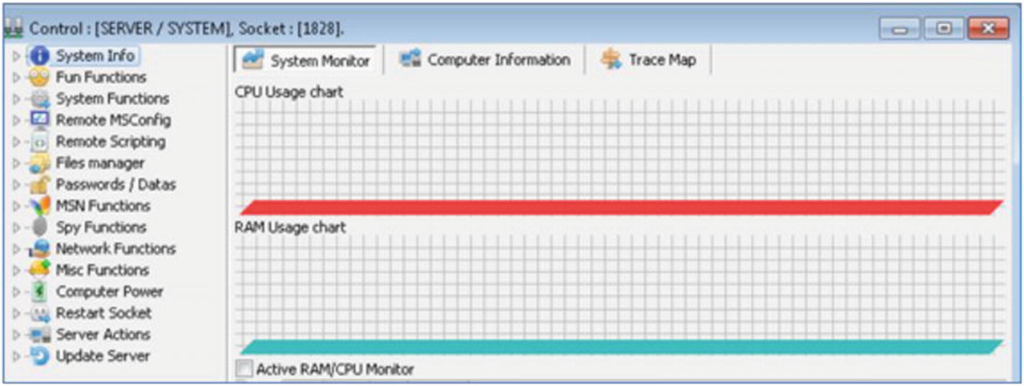

Использование соединения

Подключение к машине-жертве предлагает ряд возможных действий. Подключившись к цели, злоумышленник может манипулировать объектом компьютера, как если бы он сидел за клавиатурой (рисунок ниже).

Резюме

Вредоносные программы написаны в интересах злоумышленника, и созданы для множества причин. Эти программы содержат черты вирусов, червей, троянов и руткитов. В этой главе Вы узнали, как трояны заражают систему жертвы, меры противодействия и порты, используемые троянами. Вы можете теперь идентифицировать симптомы вируса, типы вирусов и методы обнаружения вирусов в контрмерах. Наконец, Вы понимаете, как работает вирус, и знакомы с концепциями бэкдоров и червей.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.