#19 Руководство по подготовке сертифицированного этичного хакера (CEH). Отказ в обслуживании (DoS).

Здравствуйте, дорогие друзья.

Примеры атак типа «отказ в обслуживании» (DoS) включают заполнение идентифицированной системы большим объемом трафика, и переполнением службы значительным количеством событий, чем она может обработать, или сбой стека TCP/IP из-за отправки поврежденных пакетов. В этой главе Вы научитесь распознавать и исследовать симптомы DoS-атаки и получать информацию о том, как распознать методы обнаружения и стратегии противодействия данного типа атак.

К концу этой главы Вы сможете

1. Определять характеристики DoS-атаки.

2. Анализировать симптомы DoS-атаки.

3. Распознавать техники DoS-атак.

4. Определить методы обнаружения и стратегии контрмер.

Атака отказа в обслуживании

Целью атаки типа «отказ в обслуживании» является не получение несанкционированного доступа к системе, а предотвращение доступа законного пользователя к этому ресурсу. DoS-атака может вызвать такие проблемы, как потребление ресурсов, изменение сетевых компонентов, потребление полосы пропускания, и уничтожение программ и файлов.

Типы атак

Выделяются несколько типов атак типа «отказ в обслуживании».

- Атака Smurf — это когда злоумышленник отправляет дополнительный ICMP-трафик на IP-адрес, и широковещательные адреса с поддельным исходным IP-адресом жертвы.

- Атака переполнения буфера отправляет избыточные данные в приложение, чтобы закрыть приложение и привести к сбою системы.

- Атака ping of death отправляет ICMP-пакет, размер которого больше, чем 65 536 байт.

- Атака teardrop манипулирует значением фрагментов, чтобы они перекрывались, вызывая у принимающей системы проблемы с повторной сборкой пакетов, что приводит к сбою, зависанию или перезагрузке.

- Атака SYN Flood использует трехстороннее рукопожатие TCP, никогда не отвечая на ответ сервера.

При скоординированной атаке на одну цель, атака распределенного отказа в обслуживании (DdoS), использует несколько скомпрометированных систем.

Ботнеты

Бот — это программное приложение, которое выполняет автоматизированные задачи и может быть использовано для доброкачественного сбора данных, интеллектуального анализа данных или для координации атаки отказа в обслуживании. Сеть ботов называется ботнетом. Ботнет может использоваться для выполнения всех перечисленных здесь задач:

- Распределенный отказ в обслуживании

- Спам

- Анализ трафика

- Атака на чат-сети IRC

- Установка рекламных дополнений

- Кейлоггинг

- Управление онлайн-опросами и играми

- Кража личных данных

Проведение DdoS-атаки

Основная цель DDoS-атаки — получение административного доступа к некоторому количеству компьютеров, чтобы превратить их в зомби. Зомби просыпаются по сигналу, активируя их с определенными данными. Использование зомби также затрудняет отслеживание первоначального злоумышленника. Злоумышленник создает вирус для отправки пакетов ping к цели. Они заражают большое количество компьютеров с этим вирусом для создания зомби, а затем запускают зомби, чтобы начать атаку.

Процесс проведения DDoS-атаки включает следующие этапы:

1. Создайте вирус для отправки ping-пакетов цели.

2. Заразите большое количество компьютеров этим вирусом, чтобы создать зомби.

3. Запустите зомби, чтобы начать атаку.

4. Зомби атакуют цель.

Распределенная атака типа «отказ в обслуживании»

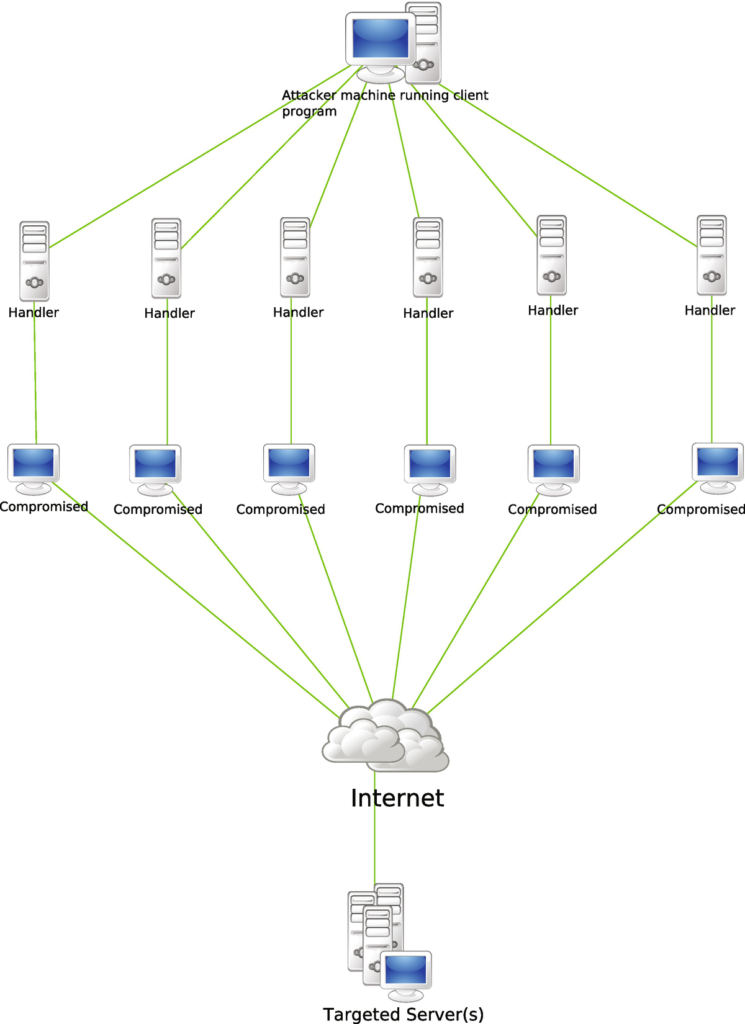

Обработчик часто называют мастером, а агент — демоном. Программное обеспечение обработчика устанавливается на маршрутизаторе или сетевом сервере, который скомпрометирован, тогда как программный агент установлен на скомпрометированной системе, который будет осуществлять атаку. Агенты могут быть настроены на соединение с одним обработчиком, как показано на рисунке ниже, или с несколькими обработчиками.

DDoS-атака на основе IRC аналогична, но устанавливается в сети сервера, и подключает злоумышленника к агентам с помощью канала связи IRC.

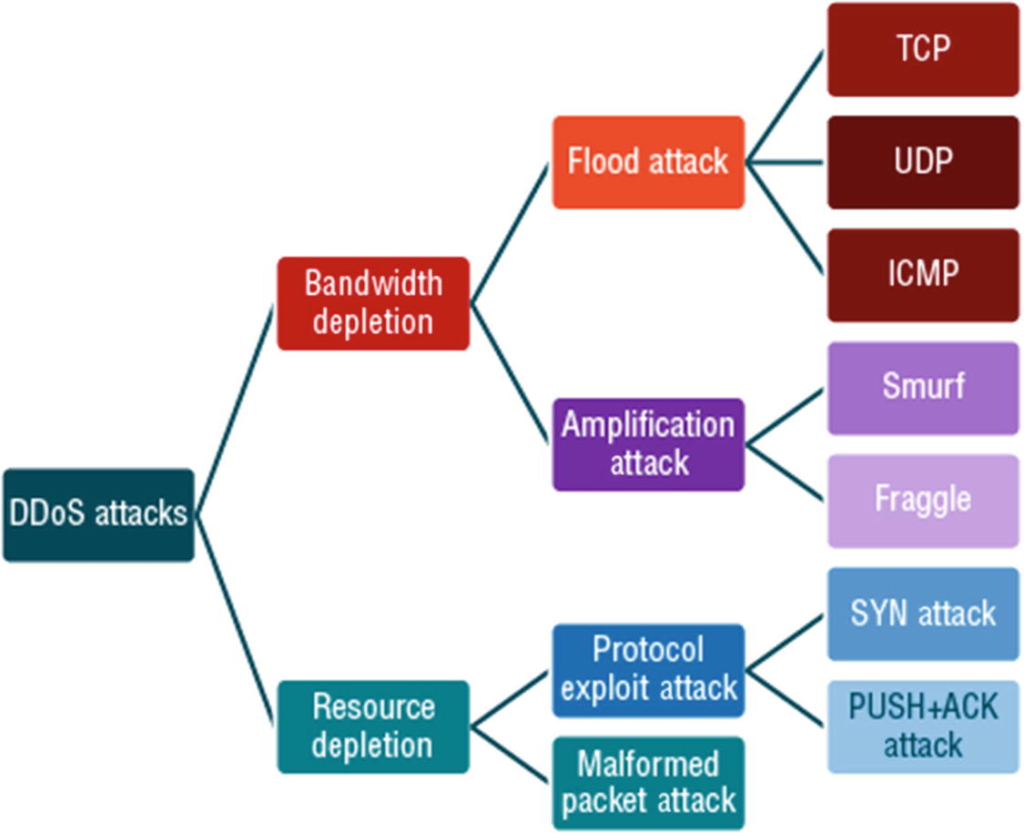

Классы атаки

DDoS-атаки либо истощают полосу пропускания, либо эксплуатируют и потребляют ресурсы. При флуд-атаках зомби засоряют жертв IP-трафиком, замедляя жертву или приводя к сбою системы. Атаки с усилением используют широковещательный IP-адрес подсети. Злоумышленник увеличивает трафик, отправляя широковещательную рассылку сообщения либо напрямую, либо с помощью агентов. Смотрите рисунок ниже.

Контрмеры

Понимание протоколов связи и трафика между обработчиками, клиентами и агентами является ключом к обнаружению обработчиков в сети и их отключению. Предотвращение вторичных жертв может быть достигнуто путем методов активной профилактики. Хранение антивирусных программ и программного обеспечения, а также обновленные исправления защитят от вставки вредоносного кода.

Исходящая фильтрация используется для сканирования заголовков IP-пакетов, покидающих сервер в сети. Установление правил, требующих, чтобы легитимные пакеты покидали сети организации, могут иметь правильный исходный IP-адрес, и могут помочь смягчить атаки.

Входная фильтрация — это метод наблюдения, контроля и фильтрации трафика, для входа в сеть, с целью гарантировать, что только законный трафик входит, а несанкционированный или злонамеренный трафик — нет.

Реплицированные серверы или увеличение пропускной способности обеспечивают балансировку нагрузки.

Дросселирование помогает маршрутизаторам управлять интенсивным входящим трафиком, поэтому сервер справится. Элементы управления минимальной и максимальной пропускной способностью могут использоваться для предотвращения падения сервера. Использование приманки, такой как honeypot может защитить ресурсы организации, предоставляя способ изучить приемы злоумышленника.

Инструменты, хранящие данные после атаки, могут быть использованы для анализа спец. характеристики трафика во время атаки. По этим данным корректировки можно обновить балансировку нагрузки и меры противодействия регулированию.

Инструменты, которые отслеживают трафик злоумышленника, могут быть использованы для реверса. Эта информация может быть использована для реализации различных методов фильтрации для блокировки трафика. Журналы событий помогают в расследовании.

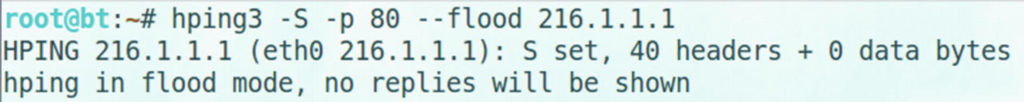

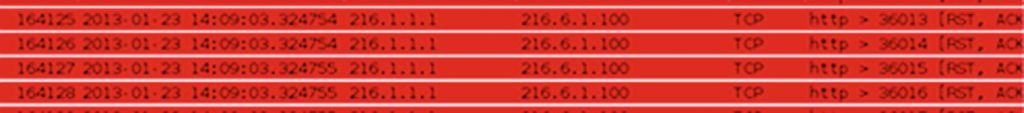

Выполнение DoS-атаки

Отказ в обслуживании — это хакерская атака, при которой отправляется большой объем трафика к хосту, и хост больше не имеет возможности отвечать на законные запросы пользователей (см. рисунки ниже).

НИКОГДА не используйте этот инструмент или эти команды за пределами изолированной виртуальной окружающей среды.

Резюме

В этой главе были рассмотрены атаки типа «отказ в обслуживании» и различные типы атаки, такие как Smurf, переполнение буфера, ping of death, teardrop или SYN флуд, включая различные симптомы, возникающие при DoS-атаке. Также были рассмотрены методы и меры противодействия, которые важны для системы безопасности.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?

#16 Руководство по подготовке сертифицированного этичного хакера (CEH). Снифферы.

#17 Руководство по подготовке сертифицированного этичного хакера (CEH). Социальная инженерия.