#17 Руководство по подготовке сертифицированного этичного хакера (CEH). Социальная инженерия.

Здравствуйте, дорогие друзья.

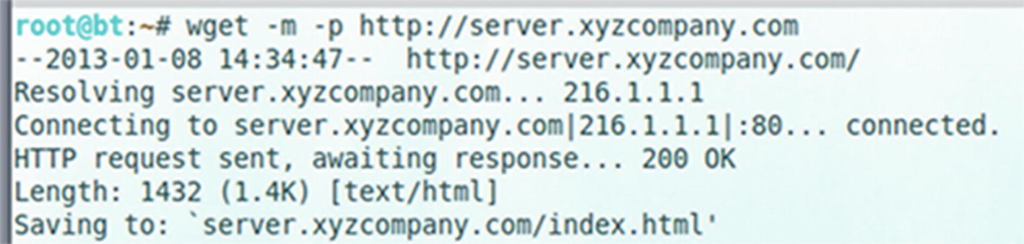

Wget

Злоумышленник часто копирует веб-сайт жертвы и использует его позже, когда выполняет целевые фишинговые атаки. Если человек заходит на один и тот же сайт каждый день, этот пользователь с меньшей вероятностью внимательно изучит URL-адрес. Wget — это один из инструментов, который можно использовать для копирования веб-сайта (рисунок ниже).

Атака Spearfish

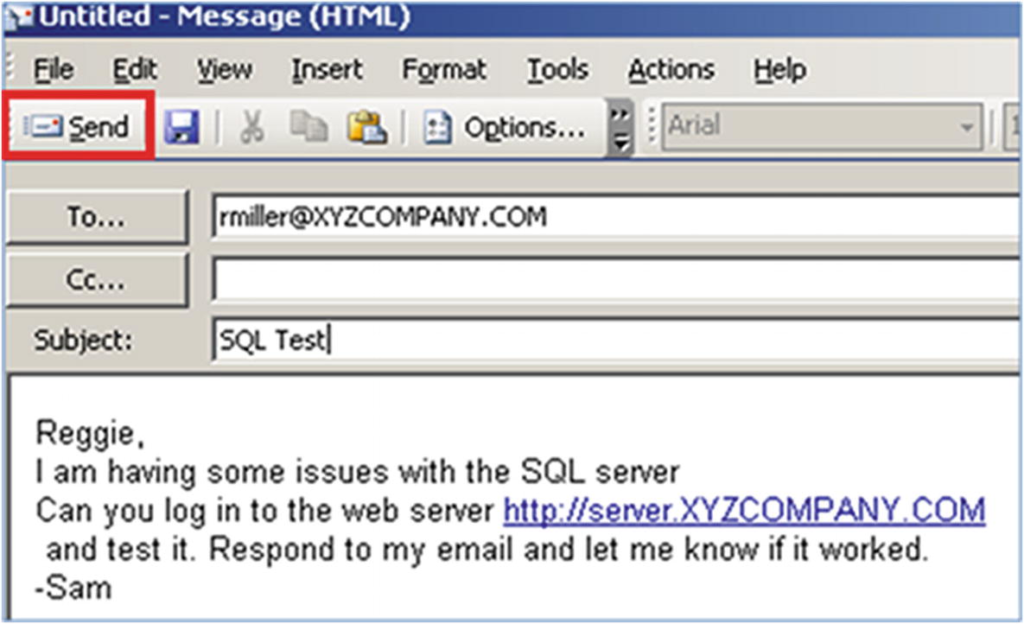

Скопированный веб-сайт существует на машине злоумышленника. Злоумышленник теперь использует целевой фишинг, чтобы заставить внутреннего пользователя перейти на сайт и ввести свои данные для входа.

В этом упражнении Вы попытаетесь атаковать методом spearfish, и убедить жертву заходить на скопированный веб-сайт с компьютера злоумышленника, а не с компьютера пользователя. Вы также будете использовать браузер жертвы, когда она подключается к Вашей атакующей машине. См. Рисунок ниже.

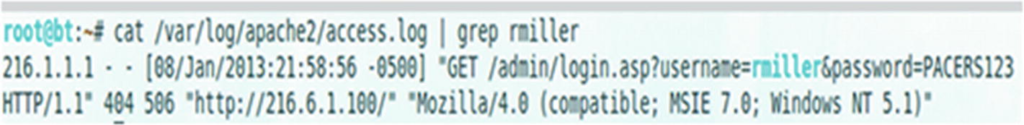

Просмотр учетных данных

Теперь у Вас есть имя пользователя и пароль жертвы. Если Вы проверите это имя пользователя и пароль на машине злоумышленника, Вы получите: «страница не может быть отображена». Важно знать, какой будет ответ, и это связано с тем, что данная информация может быть использована при дальнейшем общении с жертвой, во время последующих целевых фишинговых атак. См. рисунки ниже.

Социальная инженерия

Социальная инженерия использует свой «дар болтливости», чтобы заставить другого человека ослабить бдительность, так сказать, чтобы он разгласил информацию, которая обычно не разглашается или предпринимать действия, которые производить не нормально.

Социальная инженерия играет на желании большинства людей быть полезными. Сколько организаций Вы знаете, которые делают акцент на обслуживании клиентов? Полученная информация иногда может быть использована непосредственно в атаке, но в большинстве случаев она используется косвенно, как часть более сложной схемы.

Социальная инженерия может подразделяться на две категории. Первая: человек — основа, и вторая основывается на компьютере. Существует шесть видов человеческого поведения, которые являются положительными ответами на социальную инженерию:

1. Взаимность: будучи вынужденным действовать, когда человеку что-то дают, например, покупка продукта после получения бесплатного образца.

2. Последовательность: модели поведения одинаковы, что может произойти, когда, например, Вы задаете вопрос и ждете, пока кто-нибудь заполнит паузу.

3. Социальная проверка: делать то, что делают все остальные. Пример — если Вы посмотрите вверх на людной улице, другие тоже посмотрят вверх.

4. Нравится: Склонность говорить «да» тем, кто нам нравится, или тем, кто привлекателен. Модели используются в рекламе для привлечения внимания.

5. Власть: прислушиваться к советам тех, кто наделен властью, например, реклама, в которой говорится, что 4 из 5 врачей согласны.

6. Дефицит: чем его меньше, тем привлекательнее он становится, как популярные игрушки на Рождество.

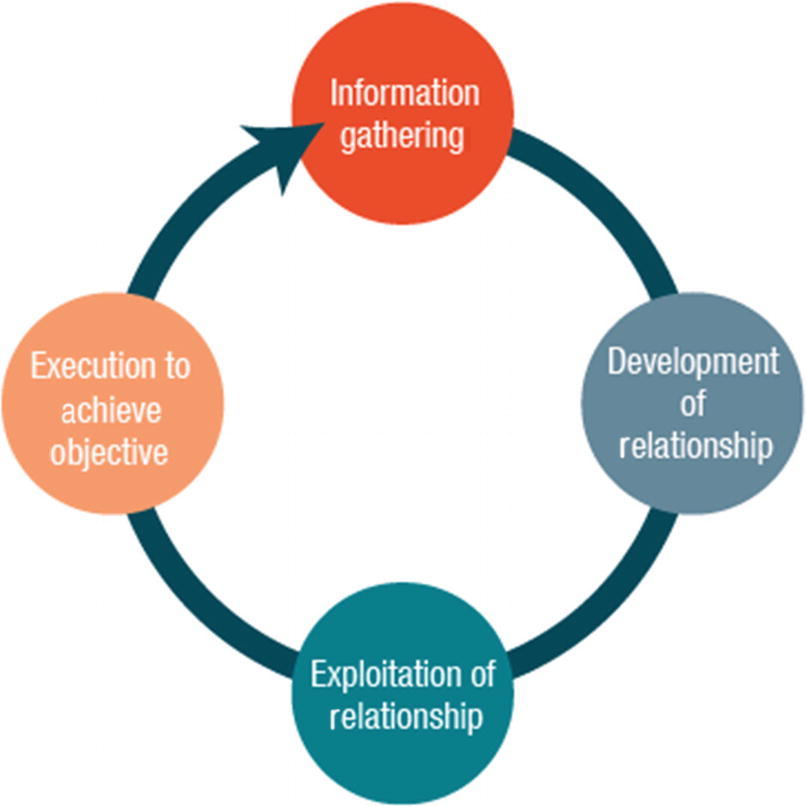

Цикл социальной инженерии

Цикл социальной инженерии состоит из четырех отдельных фаз: сбор информации, развитие отношений, использование отношений и исполнение для достижения цели. См. рис. ниже.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?

#16 Руководство по подготовке сертифицированного этичного хакера (CEH). Снифферы.