#18 Руководство по подготовке сертифицированного этичного хакера (CEH). Компьютерная социальная инженерия.

Здравствуйте, дорогие друзья.

Техники

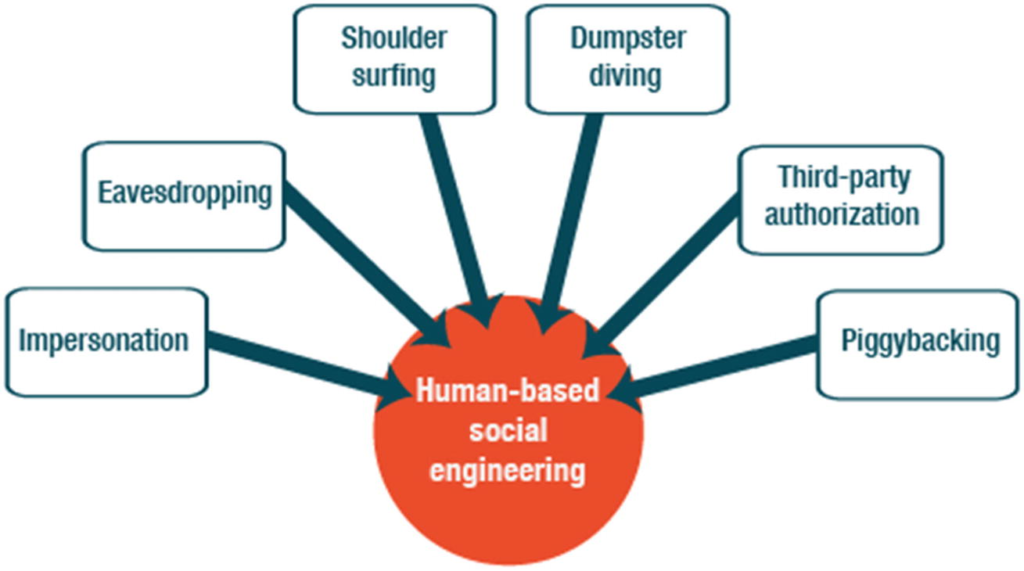

Человеческая социальная инженерия включает в себя взаимодействие между людьми и такие действия, как выдача себя за другое лицо, подслушивание, подглядывание через плечо, обследование мусорных контейнеров, стороннюю авторизацию и совмещение. Например, злоумышленник может выдать себя за сотрудника и стать ложной личностью. Злоумышленник может даже сделать еще один шаг вперед, приняв личность важного сотрудника, например, директора или члена высшего управления. Злоумышленник также может выдавать себя за сотрудника службы технической поддержки. Злоумышленники выдают себя за агентов, уполномоченных авторитетных лиц, для получения информации от их имени.

Компьютерная социальная инженерия

Компьютерная социальная инженерия зависит от программного обеспечения, для выполнения целенаправленного действия. Например, троянский конь — это вредоносное ПО, которое выглядит как нормальная, рабочая программа, но на самом деле внутри спрятан вирус. А бэкдор может использоваться для обхода обычных методов аутентификации на системе.

Ниже перечислены несколько других методов, которые могут использовать злоумышленники для запуска компьютерных атак социальной инженерии. Требуется только один недовольный сотрудник, чтобы отомстить организации, скомпрометировав компьютерную систему.

- Всплывающие окна

- Почтовые вложения

- Веб-сайты

- Мгновенный мессенджер

- Внутренняя атака

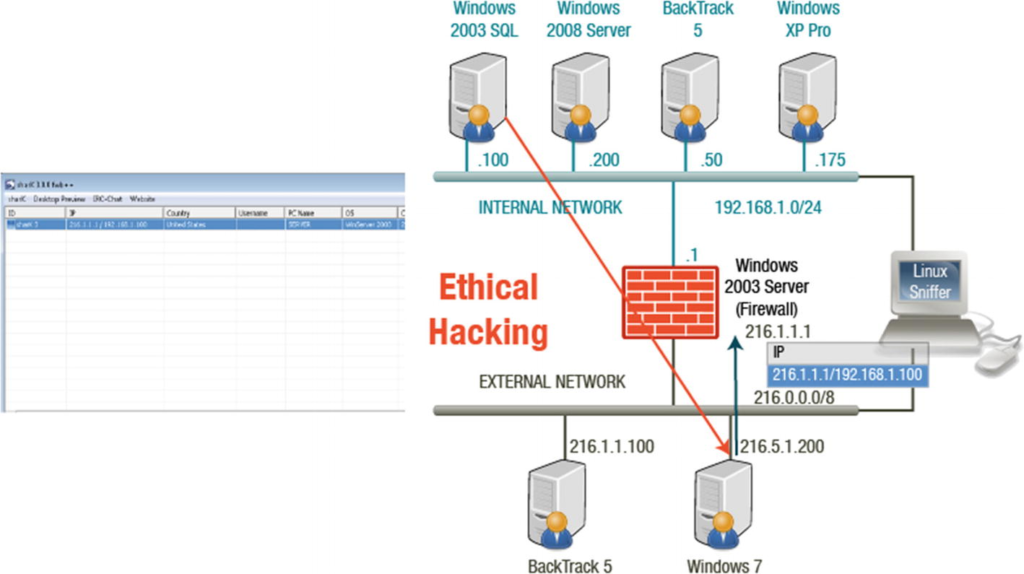

Shark

Полезная нагрузка вредоносного инструмента удаленного администрирования Shark закодирована с помощью IP-адреса, адреса и порта прослушивания атакующей машины. Злоумышленник использует украденные учетные данные для сопоставления межпроцессного внутреннего ресурса жертвы.

Затем злоумышленник использует psexec для выполнения вредоносной полезной нагрузки на удаленной системе компьютера. Это делается с учетными данными другого пользователя, что может привлечь внимание на этого человека, если сетевой трафик проверяется.

Рекомендации по профилактике

Организация может предпринять несколько шагов для предотвращения внутренней угрозы. Разделение обязанностей между различными сотрудниками, чтобы ни один сотрудник не имел контроль к критическим данным — это важная часть в аутсорсе обязанностей. Похожая концепция заключается в использовании обязанностей разных сотрудников в разное время. Политики контроля доступа также должны быть реализованы на всей организации, для ограничения несанкционированного доступа. Регистрация и аудит доступа являются превентивными мерами и установлением правовой политики и архивированием важных данных также помогут организации.

Общие меры защиты

Эффективная защита требует планирования со стороны руководства.

1. Руководству следует разработать набор целей безопасности и назначить сотрудников к этим целям.

2. Компания должна проводить оценку управления рисками.

3. Внедрение средств защиты, в рамках политики безопасности компании существенное. Сотрудники должны быть осведомлены о том, как обращаться с угрозами социальной инженерии, с помощью политик и осведомленности о безопасности.

Контрмеры

Конкретные контрмеры, которые организация может реализовать, включают: обучение, политику паролей, руководство по эксплуатации, физическую безопасность политики, классификацию информации, прав доступа, предысторию проверки, систему реагирования на инциденты, политику и процедуру. Пользователи должны уметь распознавать, какую информацию может использовать социальный инженер.

Резюме

В этой главе Вы изучили снифферы и социальную инженерию. Вы понимаете как злоумышленники используют сниффинг для кражи паролей, электронных писем и файлов из организаций и частных лиц. Вы также можете описать два типа социальных инженерно-технических приемов, и контрмеры для защиты организаций и лиц от нападения.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?

#16 Руководство по подготовке сертифицированного этичного хакера (CEH). Снифферы.

#17 Руководство по подготовке сертифицированного этичного хакера (CEH). Социальная инженерия.