#66 Kali Linux для продвинутого тестирования на проникновение. The Browser Exploitation Framework (BeEF).

Здравствуйте, дорогие друзья.

BeEF — это инструмент эксплуатации, ориентированный на конкретное клиентское приложение и веб-браузер. BeEF позволяет злоумышленнику внедрить код JavaScript в уязвимый HTML-код, используя такую атаку, как XSS или SQL-инъекция. Этот код эксплойта известен как хук. Компромисс достигается, когда хук выполняется браузером. Браузер (зомби) подключается обратно к приложению BeEF, который обслуживает команды или модули JavaScript для браузера.

Модули BeEF выполняют следующие задачи:

• Fingerprinting и рекогносцировка взломанных браузеров. Его также можно использовать как платформу для оценки наличия эксплойтов, и их поведения в разных браузерах.

Обратите внимание, что BeEF позволяет нам подключить несколько браузеров к одному и тому же клиенту, а также нескольких клиентов в домене, а затем управлять ими в течение стадии эксплуатации и постэксплуатации.

• Fingerprinting целевого хоста, включая наличие виртуальных машин.

• Обнаружение программного обеспечения на клиенте (только Internet Explorer), и получение списка в каталогах Program Files и Program Files (x86). Можно идентифицировать другие приложения, которые используются для укрепления нашего контроля над клиентом.

• Делать фотографии с помощью веб-камеры скомпрометированной системы; эти фотографии имеют большое значение для отчетов.

• Проведение поиска в файлах данных жертвы и кража данных, которые могут содержать учетные данные аутентификации (содержимое буфера обмена и файлы cookie браузера) или другую полезную информацию.

• Реализация регистрации нажатий клавиш браузера.

• Проведение сетевой рекогносцировки с использованием сетевых устройств ping и fingerprinting, а также сканирование открытых портов.

• Запуск атак из фреймворка Metasploit.

• Использование расширения туннельного прокси для атаки на внутреннюю сеть с использованием скомпрометированного веб-браузера.

Поскольку BeEF написан на Ruby, он поддерживает несколько операционных систем (Linux, Windows и macОS). Что еще более важно, в BeEF легко настраивать новые модули и расширять его функциональность.

Установка и настройка BeEF

BeEF не установлен по умолчанию в дистрибутивах Kali. Его можно скачать напрямую с https://github.com/beefproject/beef. Это приложение можно установить в три простых шага:

1. Запустите sudo git clone https://github.com/beefproject/beef в терминале.

2. Меняем папку с cd beef

3. Установите зависимости и все соответствующие пакеты, запустив sudo ./install из терминала.

4. Наконец, запустите sudo bundle install, чтобы установить соответствующие ruby gems, и пакеты.

Если тестировщики получают какие-либо сообщения об ошибках во время установки BeEF (шаг 3), особенно в отношении неудовлетворенных зависимостей, таких как libgcc-9-dev, то рекомендуется добавить следующие репозитории в /etc/apt/sources.list, затем запустить sudo apt update и, наконец, выполнить sudo ./install:

deb http://http.kali.org/kali kali-last-snapshot main nonfree contrib

deb http://http.kali.org/kali kali-experimental main non-free contrib

deb-src http://http.kali.org/kali kali-rolling main non-free contrib

По умолчанию BeEF не интегрирован с платформой Metasploit. Чтобы интегрировать BeEF, Вам необходимо выполнить следующие шаги:

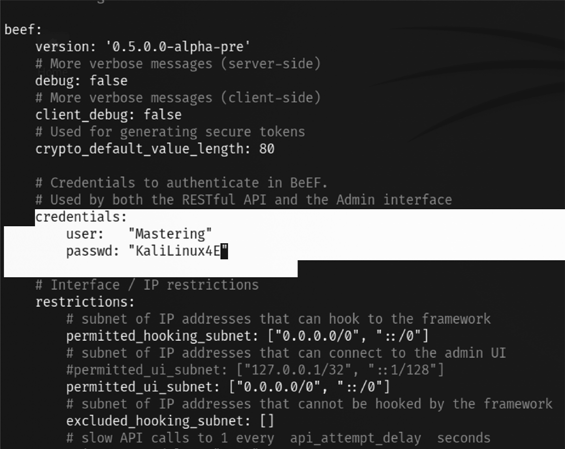

1. Отредактируйте основной файл конфигурации, расположенный в той же папке, куда Вы скачали/клонировали BeEF и откройте config.yaml с правами sudo для редактирования содержимого. Приложение BeEF не запустится, если имя пользователя и пароль не изменены, поэтому тестировщики изменяют учетные данные по умолчанию в качестве первого шага, как показано на рисунке ниже:

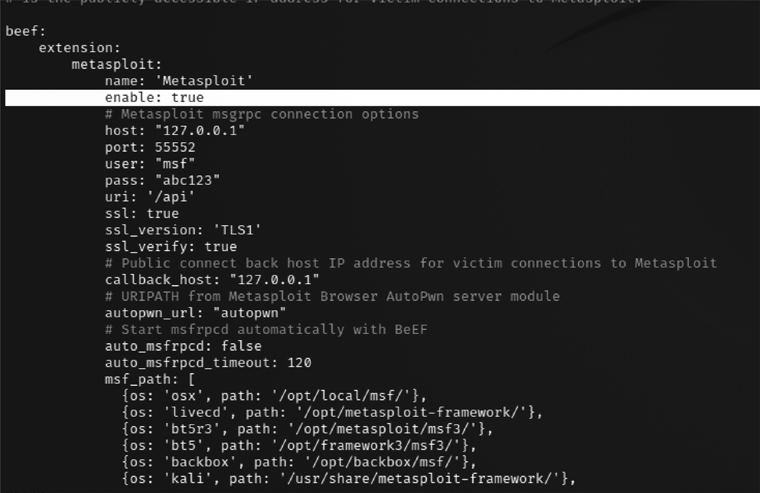

2. Отредактируйте файл, расположенный в /Beef/extensions/metasploit/config.yml. По умолчанию все установлено на локальный хост (127.0.0.1). Если Вы запускаете службу Metasploit через локальную сеть, Вам нужно будет отредактировать host, callback_host и os ‘custom’, строки пути для включения Вашего IP-адреса и местоположение платформы Metasploit. Правильно отредактированный config.yml показан на рисунке ниже:

3. Запустите msfconsole и загрузите модуль msgrpc, как показано на рисунке ниже. Убедитесь в том, что Вы также включаете пароль:

4. Запустите BeEF с помощью следующей команды из того же места, где находится приложение:

sudo ./beef

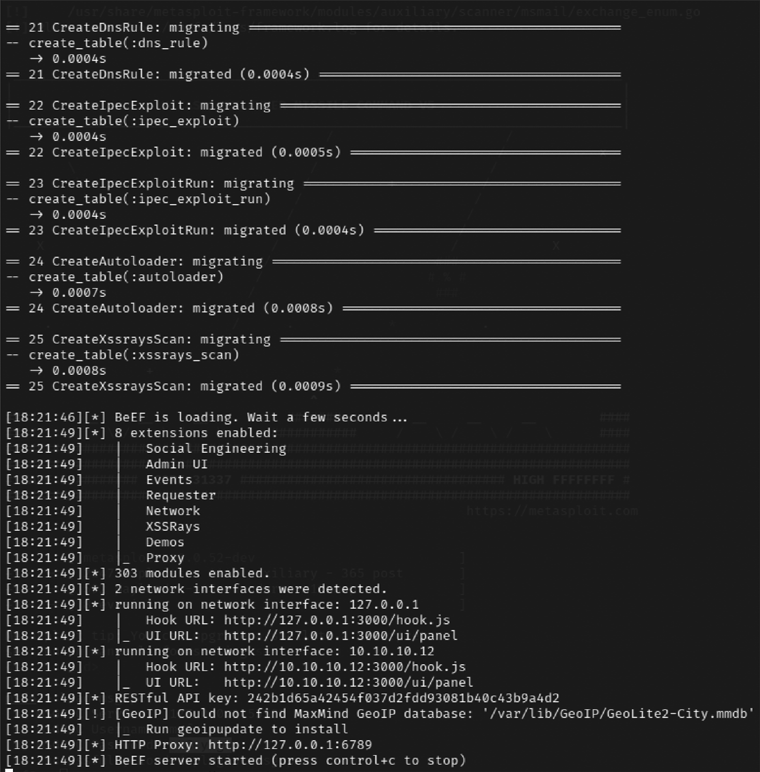

5. Подтвердите запуск, просмотрев сообщения, выдаваемые при запуске программы. Им следует указать, что произошло успешное соединение с Metasploit, которое будет сопровождаться указанием на то, что эксплойты Metasploit были загружены. Успешный запуск программы показан на рисунке ниже:

При перезапуске BeEF используйте ключ -x для сброса базы данных.

В этом примере сервер BeEF работает по адресу 10.10.10.12, а URL-адрес хука (тот, который мы хотим активировать) 10.10.10.12:3000/hook.js.

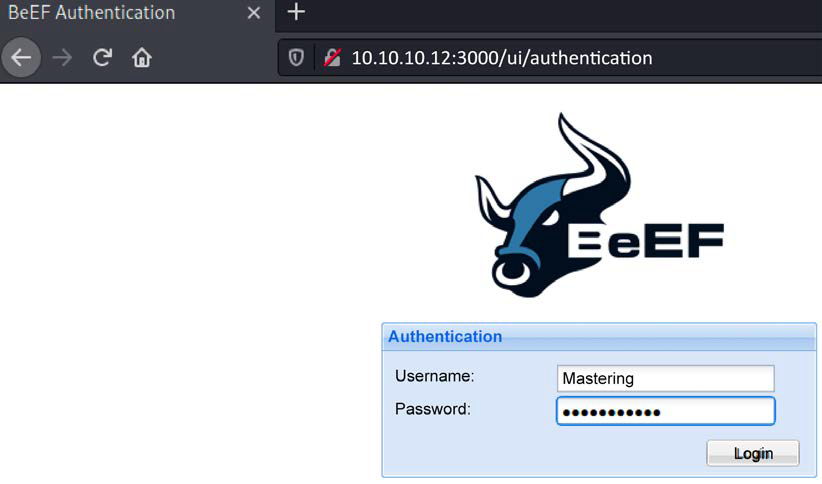

Большая часть администрирования и управления BeEF осуществляется через веб-интерфейс. Чтобы получить доступ к панели управления, перейдите по адресу http://<IPадрес>:3000/ui/panel. Злоумышленникам следует обратить внимание на следующий скриншот; учетные данные для входа будут такими же, как в config.yaml:

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.

#52 Kali Linux для продвинутого тестирования на проникновение. Атака на WPA и WPA2. Брут-форс атака.

#56 Kali Linux для продвинутого тестирования на проникновение. WPA3. Bluetooth-атаки.

#62 Kali Linux для продвинутого тестирования на проникновение. Sqlmap.

#63 Kali Linux для продвинутого тестирования на проникновение. XML-инъекция.

#64 Kali Linux для продвинутого тестирования на проникновение. Атака bit-flipping.